Microsoftの「プラットフォームシングルサインオン」では、今何ができるのか?

Microsoftの「プラットフォームシングルサインオン」の現状

MicrosoftのPSSOe(プラットフォームシングルサインオン)についてご紹介します。

2023年の8月にMicrosoftのブログにてPSSOeへの対応が発表され、プライベートプレビューが実施されておりました。

またIntuneのIn development for Microsoft IntuneでもPSSOeのパブリックプレビューについて触れており、Microsoft 365のロードマップでもパブリックプレビューの公開は2024年5月からとなっております。

今回は公開されたMicrosoftのPSSOeを使用して、今現在何が実現できるのか、どのような仕組みで動作するのかについてご説明します。

なお、あくまでもパブリックプレビュー版での動作検証となりますので、サービス開始時にも同じ機能が使用できることを保証するものではございませんので、ご注意ください。

目次

Oktaを利用中の方はこちらの記事を参照ください。

Oktaの「Platform Single Sign On for macOS」では、今何ができるのか?MicrosoftのPSSOeで何ができるのか

提供される機能

macOSに対してPSSOeを設定することで、下記の機能をユーザに提供することができるようになります。

- IdPの認証資格情報を使用してローカルアカウントを作成

- 既存のローカルアカウントのパスワードとIdP認証資格情報のパスワードの同期

- IdPの認証資格情報を使用したアプリケーションサービスへのSSO

PSSOeで提供される機能を見た時に、「Jamf Connectと同じ機能なのでは?」と思われた方も多くいらっしゃると思います。それならJamf Connectは不要なのかと言えば、決してそうではありません。PSSOeが適用されたmacOSがIdPの認証資格情報を利用可能になるまでの流れについて説明しつつ、Jamf Connectとの違いについてご説明いたします。

PSSOeが利用可能になるまでの流れ

PSSOeとJamf Connectの大きな違いのひとつとして、ゼロタッチ導入が可能かどうかが挙げられるかと思います。

Jamf Connectは設定アシスタントの完了直後からIdPの認証資格情報の利用が可能となっており、IT管理者の作業を必要としません。それに対してPSSOeは下記のプロセスを経て、初めてIdPの認証資格情報を利用することができるようになります。

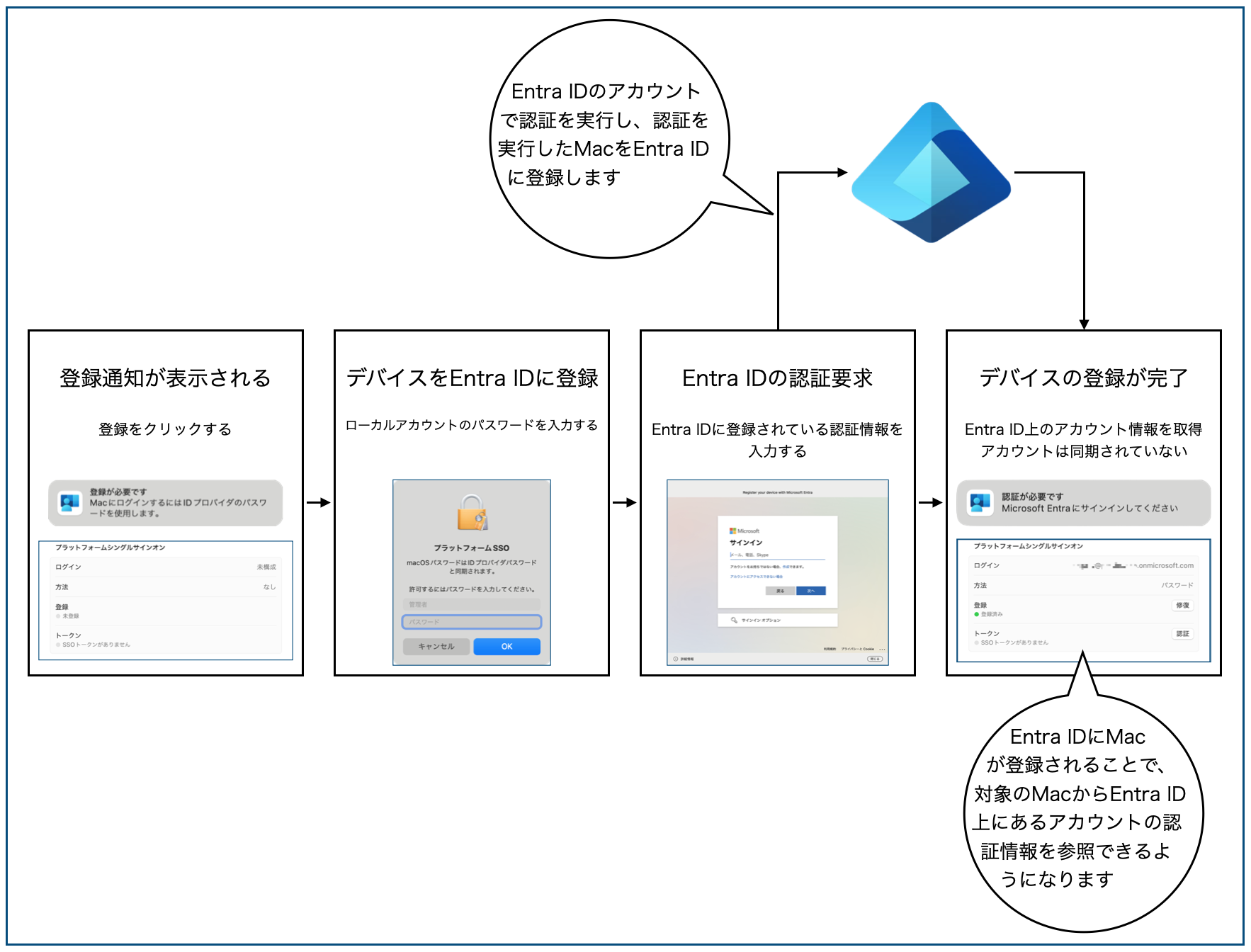

a. 設定アシスタントにてローカル管理者アカウントを作成する

b. ローカル管理者アカウントの権限にてPSSOeにて定義されているIdPへ接続

c. IdPの認証資格情報を使用してデバイスをIdPに登録する

d. IdPの認証資格情報を使用してSSO トークンを取得する

bとcの作業をローカル管理者アカウントの権限にて実施する必要があるため、IT管理者が作業に携わる必要が出てきます。

この作業はオンプレミスのActive DirectoryにMacをバインドする工程に類似しており、IdP上にMacを登録するための必要な工程となります。

PSSOeが適用されたMacにてシステム設定 > ユーザとグループ にアクセスし、ネットワークアカウントサーバの編集をクリックすると、プラットフォームシングルサインオンの項目が追加されていることを確認することができます。

同じく、作成されているローカル管理者アカウントのインフォメーションアイコン(アカウント名の右側にあるiのアイコン)をクリックすることで、プラットフォームシングルサインオンの項目であるログイン、方法、登録、トークンといったパラメータを確認することができるようになっています。

この登録が実行されていればIdPの認証資格情報を利用する準備ができたことになり、技術上ではIdPの認証資格情報にてローカルアカウントを作成することができるようになります。

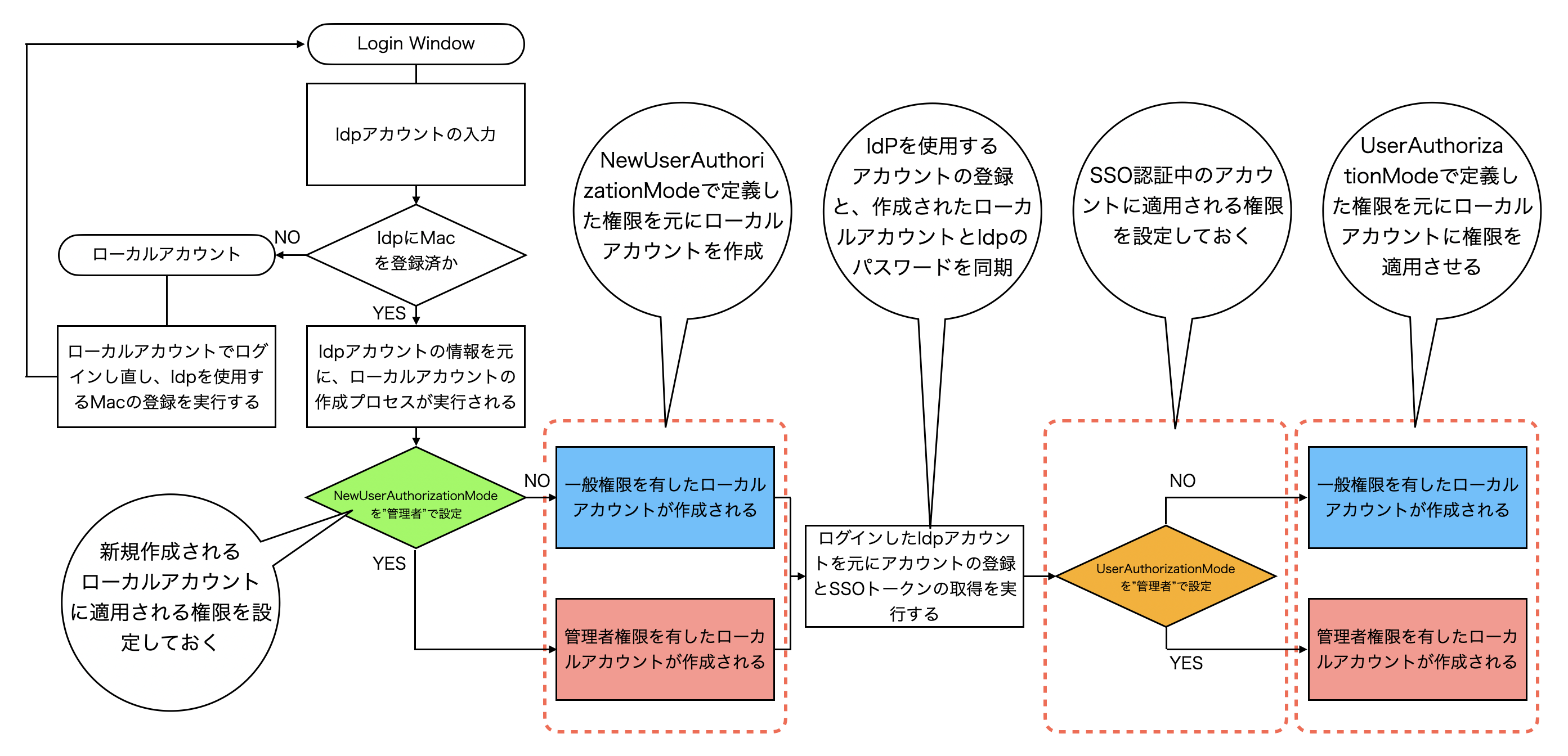

■登録までのフロー

更にSSOトークンを取得することで作成されたローカルアカウントとIdPのアカウントが同期され、パスワードの更新はIdPを通じて実行するように設定されます。

これらの工程があるため、PSSOe環境下ではゼロタッチ導入を実施することができないのです。

Appleのドキュメントにも記載があるとおり、PSSOeが有効な環境としてはIT管理者によるセットアップを実施している、共有でMacを利用する学校のような施設になるのではないでしょうか。

現状、正式にPSSOeに対応したとアナウンスを出しているのは、Oktaのみとなっております。Microsoftは2024年の5月からパブリックプレビューの提供を開始しており、2025年1月頃に正式な機能として提供される予定のようです。

参照:近日公開予定:macOS向けのプラットフォームSSO機能

参照:Microsoft Intune: macOS Platform SSO Support

ただし前回のブログでもご紹介したように、現在Oktaが対応しているのはパスワード同期のみとなっており、ローカルアカウントの作成には未対応となっております。

前置きが長くなりましたが、パブリックプレビューが公開されたMicrosoftのPSSOeをもとに、実際に設定を作成して挙動を確認してみたいと思います。

PSSOeの設定(構成プロファイル)

MicrosoftのPSSOeを設定することで、既存のローカルアカウントのパスワードをIdPと同期させることができるようになるだけではなく、IdPの認証資格情報を使用してローカルアカウントを作成することができるようになります。合わせて、アプリケーションサービスへのSSOも合わせて可能となります。

PSSOeを使用するための前提条件は下記になります。

・macOSのポータルサイトアプリをデバイスに配布できるように準備する

・PSSOeの構成プロファイルを作成する

それでは実際にPSSOeの設定を作成してみましょう。

今回もJamf Proを使用してご説明いたします。

※ 今回は「Microsoft ポータルサイト」アプリの登録方法については割愛いたしますが、アプリ自体はこちらからダウンロードすることが可能となっておりますので、まだ配布したことがない場合は、事前にインストーラーを入手してポリシーにて配布するように設定してください。

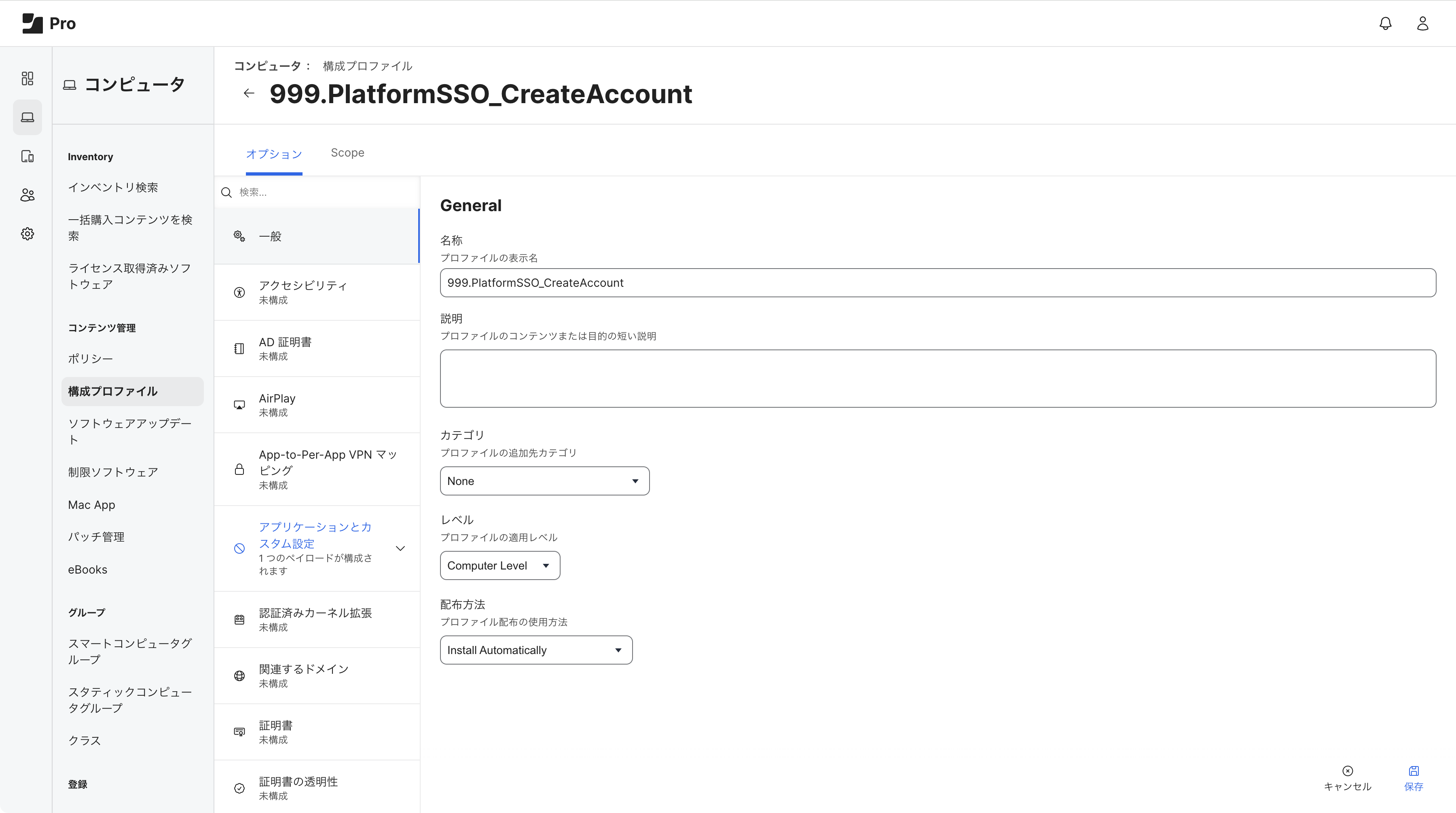

1. Jamf Pro にログインし、コンピュータ > 構成プロファイル にアクセスし、+新規ボタンをクリックします

2. 一般ペイロードにてプロファイル名を入力します

a. 名称:任意の名称を入力します。例では999.PlatformSSO_CreateAccountとしています

b. カテゴリ:必要に応じて予め作成しておいたカテゴリを選択します(オプション)

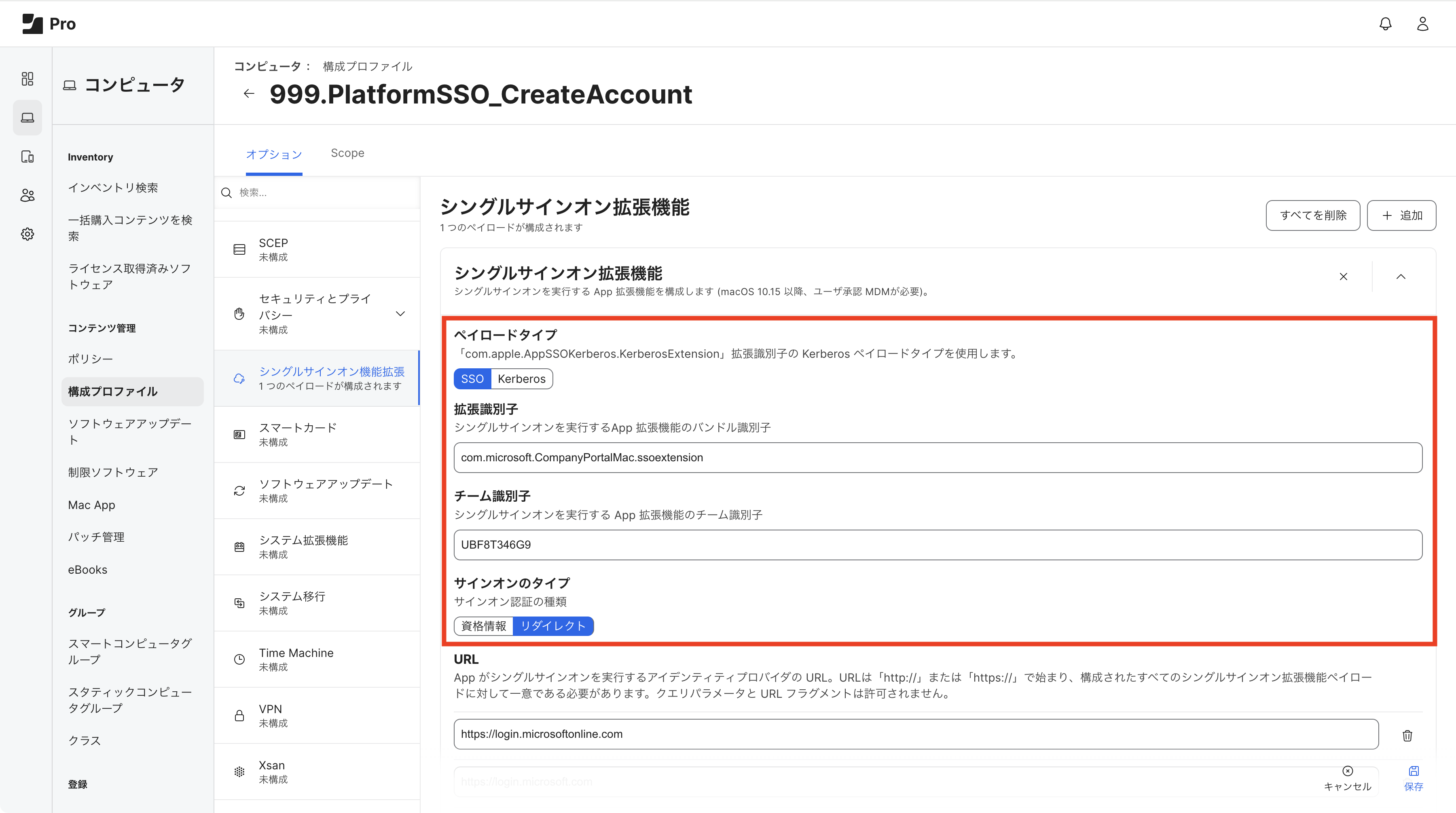

3. シングルサインオン機能拡張ペイロードを選択し、+追加をクリックします

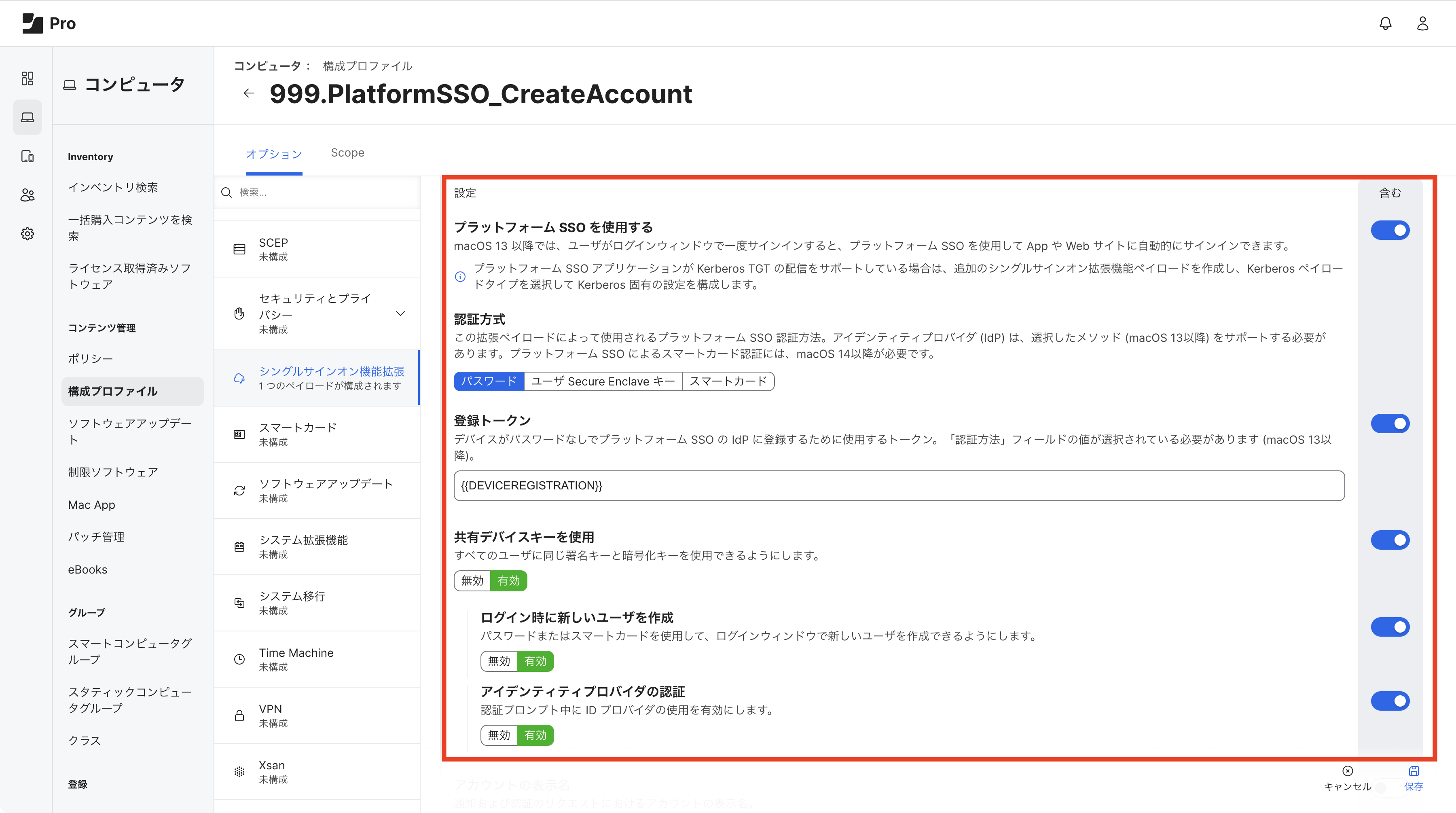

4. 下記の設定を行います

a. ペイロードタイプ:今回は「SSO」を選択します

b. 拡張識別子:「com.microsoft.CompanyPortalMac.ssoextension」を入力します

c. チーム識別子:「UBF8T346G9」を入力します

d. サインオンのタイプ:「リダイレクト」を選択します

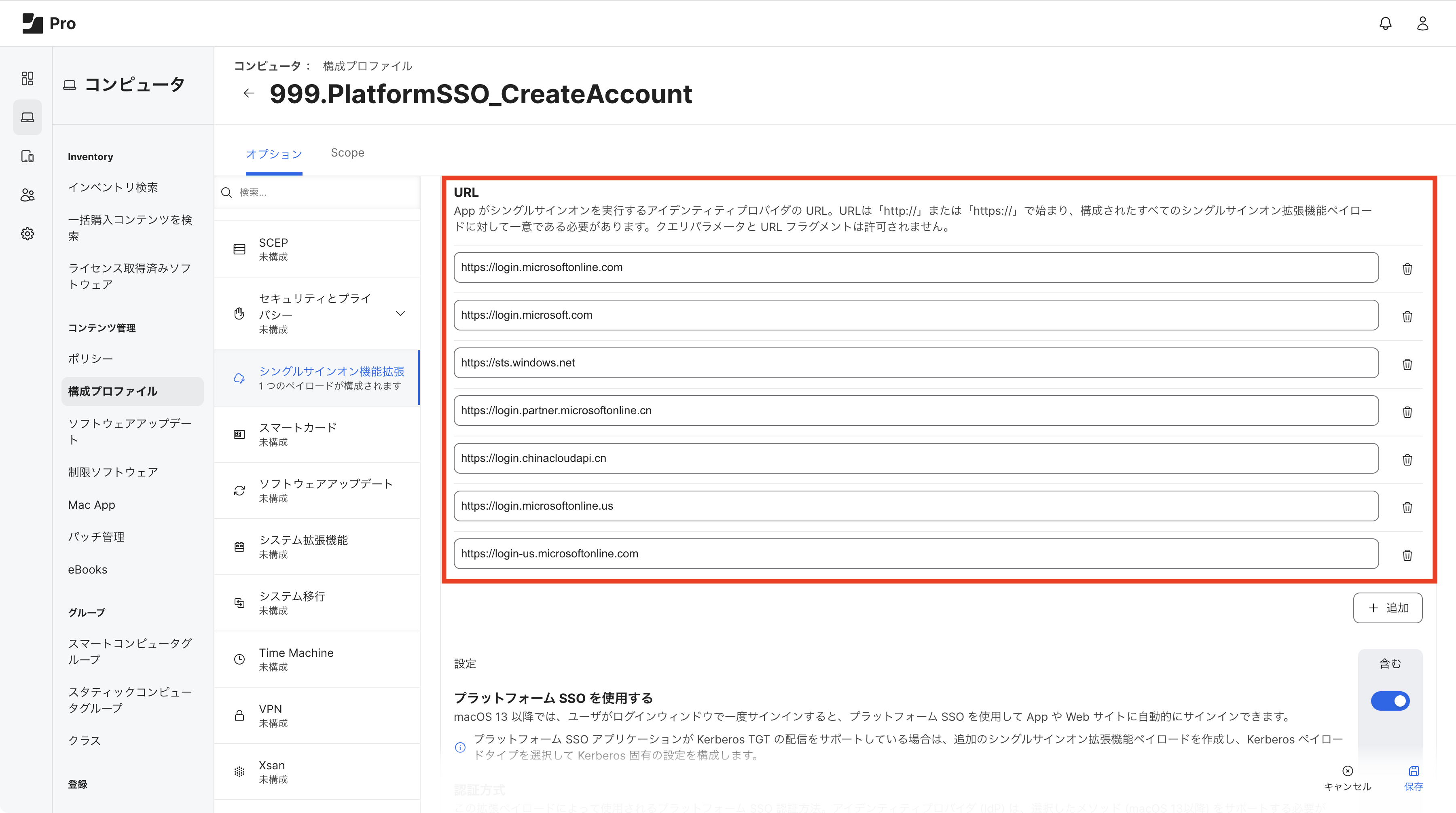

e. URL:「Microsoft Enterprise SSO プラグイン」を使用するための必要なURLを入力します

・https://login.microsoftonline.com

・https://login.microsoft.com

・https://sts.windows.net

・https://login.partner.microsoftonline.cn

・https://login.chinacloudapi.cn

・https://login.microsoftonline.us

・https://login-us.microsoftonline.com

f. プラットフォームSSOを使用する:トグルスイッチをクリックして「有効」にします

g. 認証方式:「パスワード」を選択します

h. 登録トークン:{{DEVICEREGISTRATION}} を入力します

i. 共有デバイスキーを使用:「有効」を選択します

j. ログイン時に新しいユーザを作成:「有効」を選択します

k. アイデンティティプロバイダの認証:「有効」を選択します

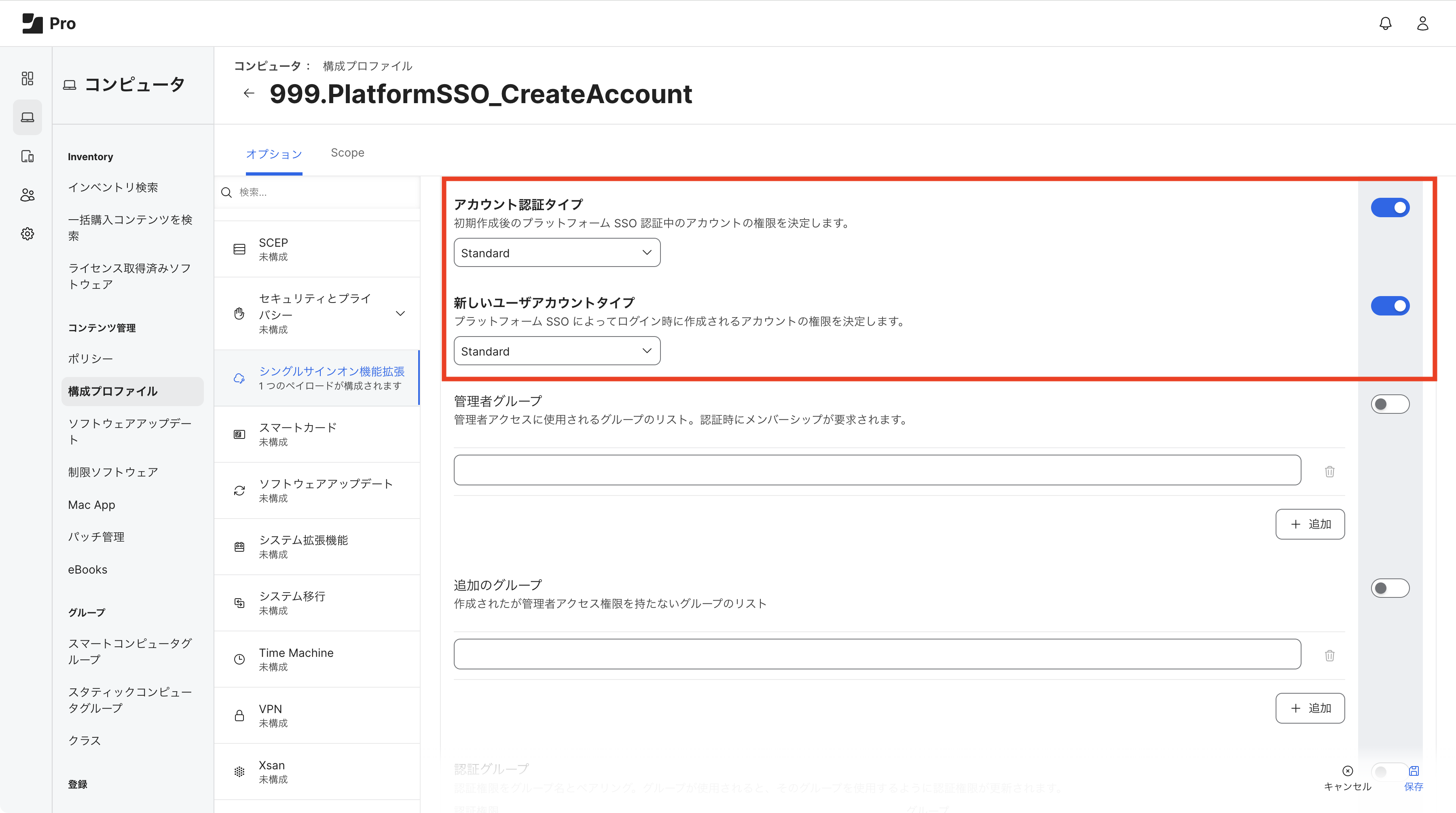

l. アカウント認証タイプ:「Standard」を選択します

m. 新しいユーザアカウントタイプ:「Standard」を選択します

※ 補足:

PSSOeを構成してローカルアカウントを作成する際に、作成されるアカウントの権限(管理者なのか一般なのか)は二箇所で設定する必要があります。

一つはローカルアカウントを作成する際に付与する権限を定義する「新しいユーザアカウントタイプ」。もう一つが作成されたアカウントで最初にログインを行なった直後に実行する、IdPへの認証後(IdPのパスワードと同期させる際に)に権限を付与する「アカウント認証タイプ」になります。

仮に作成されるローカルアカウントの権限を「一般」に設定したい場合は、「新しいユーザアカウントタイプ」と「アカウント認証タイプ」の値を「Standard」に設定しておく必要があります。

■ローカルアカウント作成のプロセスと権限の付与

n. カスタム構成:特定のアプリケーションで SSO を有効・無効に設定するなど、特定のオプション項目を設定する際に、専用のプロパティリスト(.plist ファイル)を作成してアップロードします。プロパティリストの名称は任意の名称で問題ありません。

今回は設定しませんが、デスクトップアプリケーションへのシングルサインオンを実行した

い場合は、前回のブログを参照し設定を行なってください。

5. 「アプリケーションとカスタム設定」ペイロードを選択し、「アップロード」を選択。+追加をクリックします

6. 下記の設定を行います

a. 環境設定ドメイン:「com.apple.extensiblesso」を入力します

b. プロパティリスト:以下の値を入力します

※ Intuneでは「ScreenLockedBehavior」をペイロード内で設定することができますが、Jamf Proには該当する値が存在しないため「アプリケーションとカスタム設定」を使用しています

7. Scopeに配布対象のMac を追加し、画面右下の保存をクリックしてプロファイルを保存・配布します

その他にもオプションの設定はございますが、ローカルアカウント作成の動作の確認だけであれば上記の設定だけでも問題はありません。

登録済みのポータルサイトアプリも合わせて配布しておきます。

それでは、挙動を確認してみましょう。

動作を確認してみよう

Entra IDへの登録とローカルアカウントの作成

ポータルサイトアプリがインストールされていることを確認後、Entra IDへの登録作業を開始します。

1. 通知センターに表示されている「登録が必要です」の通知から「登録」をクリックします

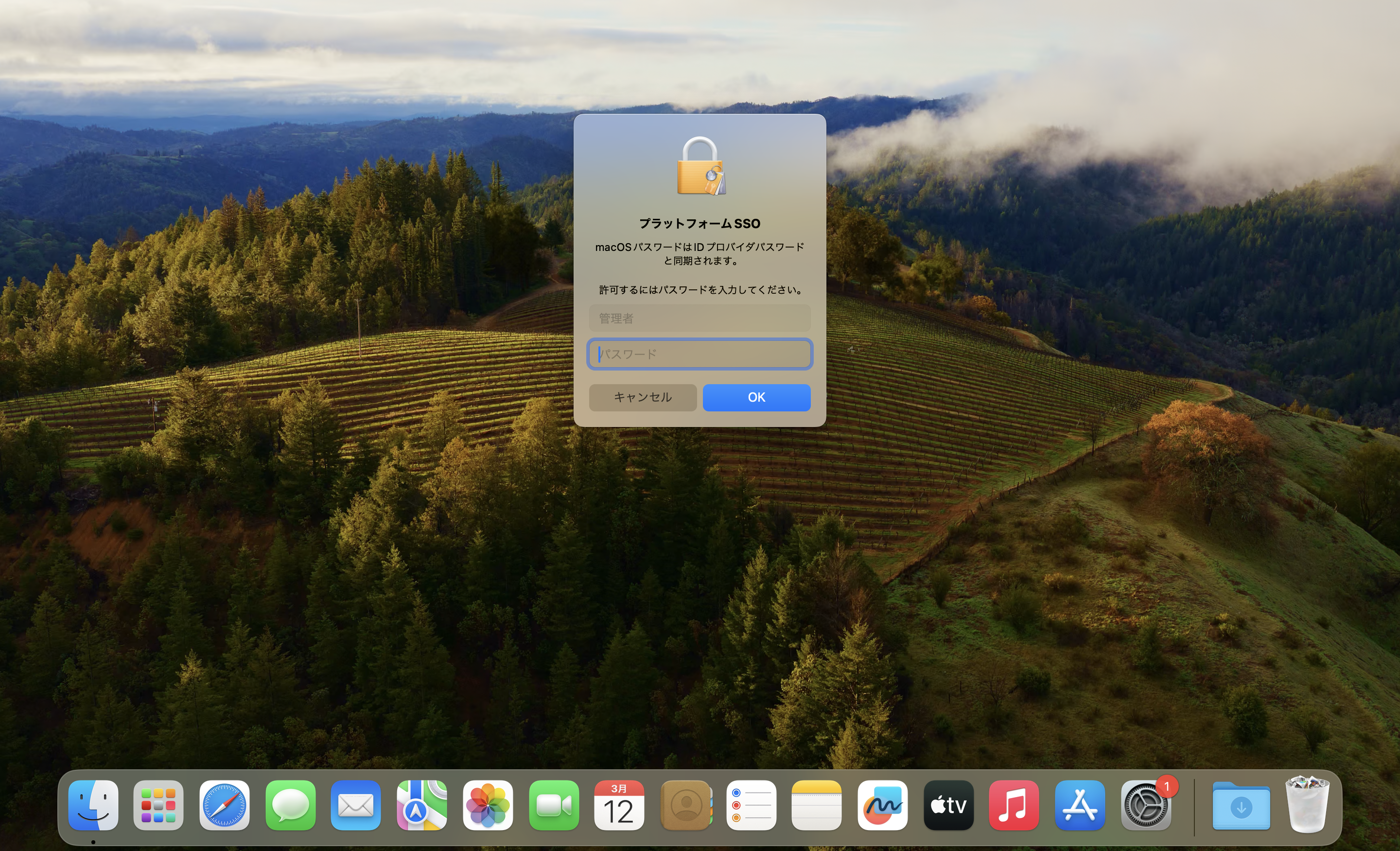

2. Macの管理者アカウントのパスワードを入力し「OK」をクリックします

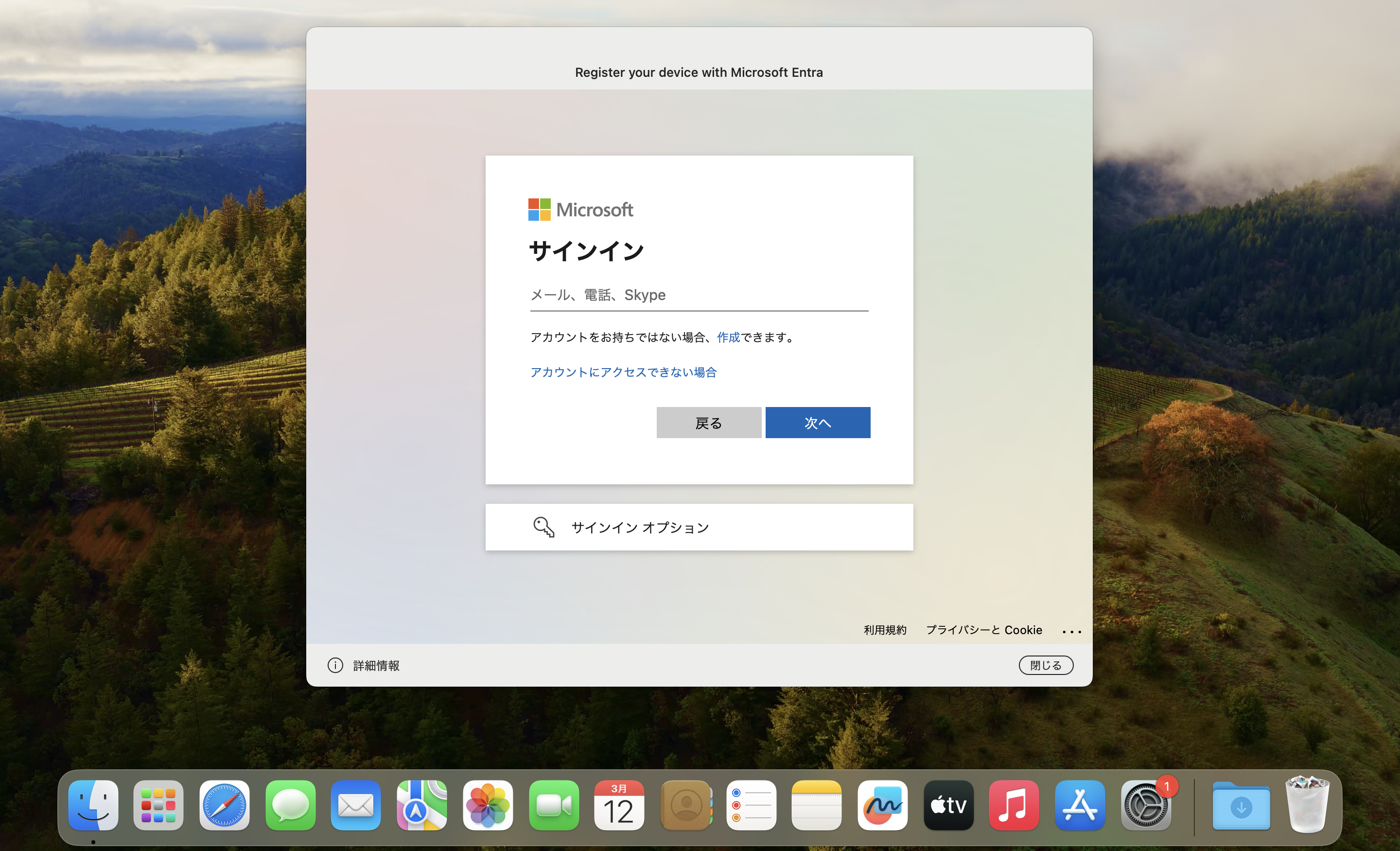

3. 認証用のウインドウが表示されますので、Entra ID アカウントを入力し、次へをクリックします。続けてパスワードを入力し、サインインをクリックします。

4. 任意のセキュリティ方式によるサインイン要求の承認を実行します。今回は「Authenticator.app」による承認を使用しています

5. Entra IDへのMacの登録が完了します

これで、IdPの認証資格情報を使用してローカルアカウントを作成する準備が整いました。

ただし、通知センターに「認証が必要です」と表示されていますが、この段階では何も作業を行いません。

仮にこの段階で認証を実施してしまいますと、現在作業を行なっているローカル管理者アカウントのパスワードとIdPのパスワードが同期してしまいますので注意が必要です。

6. 通知センターのメッセージ「認証が必要です」は無視してログアウトを行います

7. ログイン画面にて「その他のユーザ...」を選択し、Entra IDに登録されているアカウント(メールアドレス)とパスワードを入力してログインを実行します

※ 例として今回は「sso@****.onmicrosoft.com」というアカウントでログインを試みています

8. IdPとの認証を実行し、問題がなければログインプロセスが実行されローカルアカウントの作成を行います

9. ログインが完了し、デスクトップに移行します。特にメッセージは表示されませんが、そのままご利用いただける状態になっております

続いて、作成されたアカウントのステータスを確認してみましょう。

PSSOeのステータスを確認してみる

Entra IDへ登録されているのか、SSOトークンが取得できているのかを確認してみましょう。

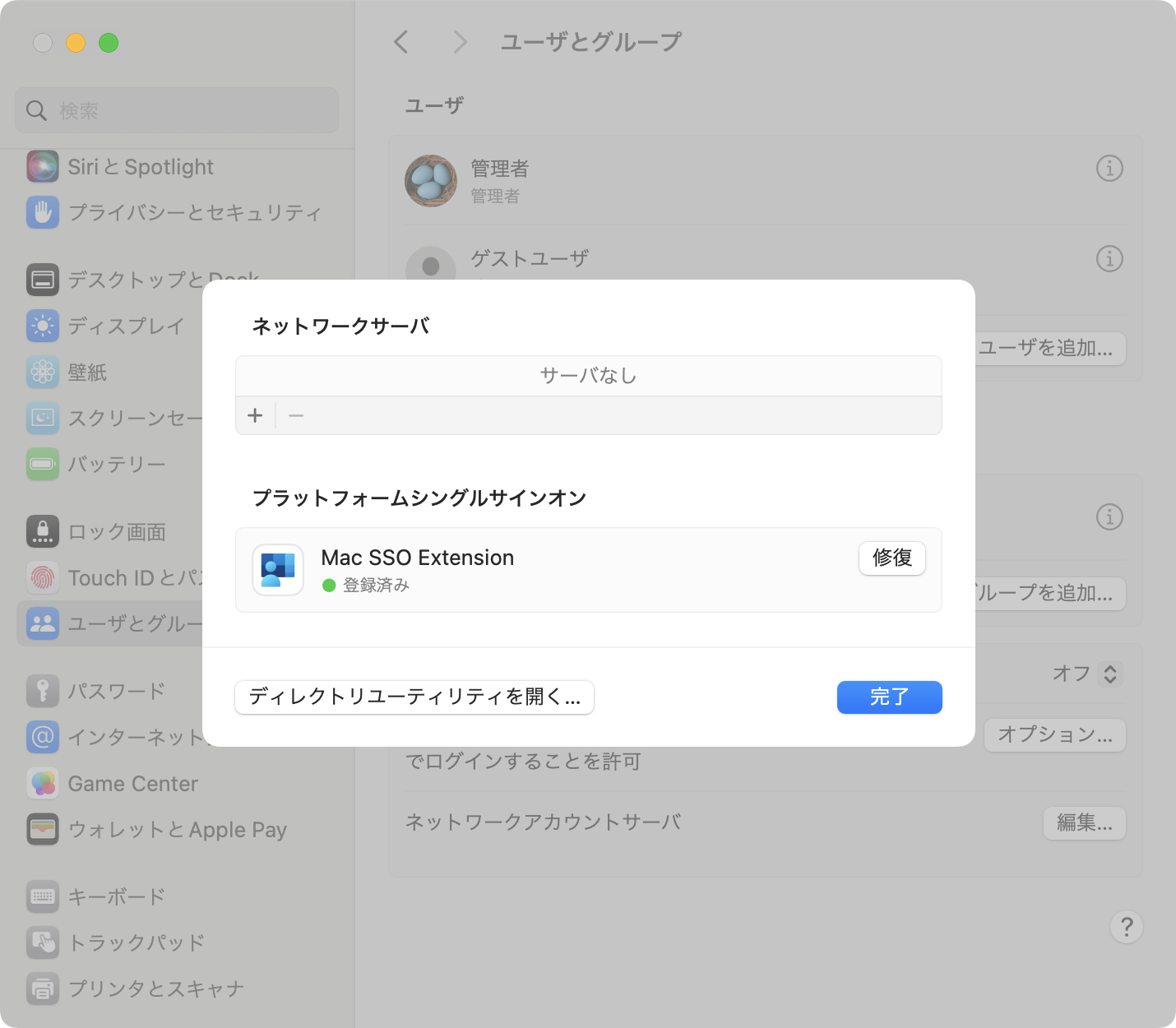

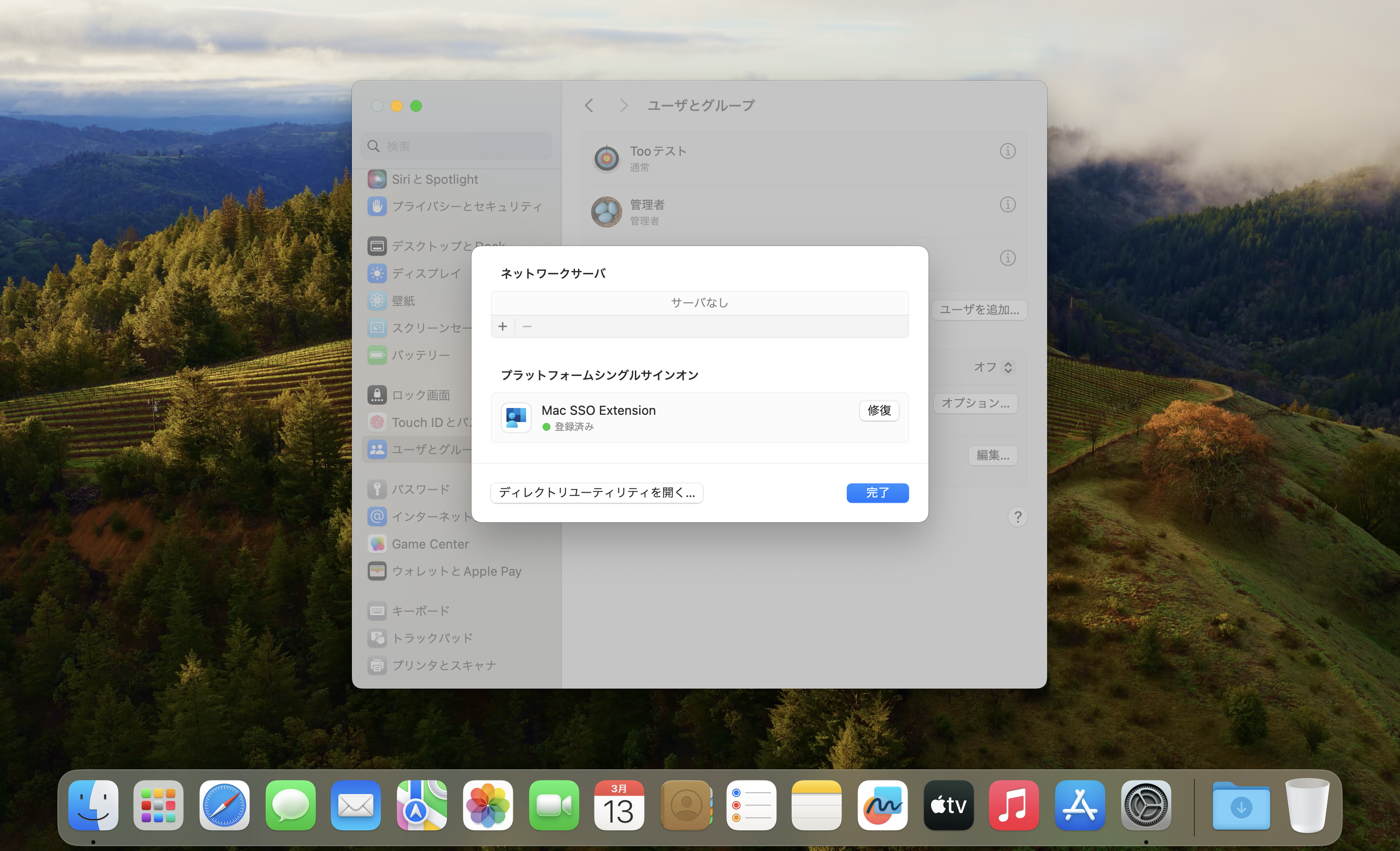

1. システム設定を起動して、ユーザとグループをクリックします。続けてネットワークアカウントサーバの「編集」をクリックします

2. プラットフォームシングルサインオンにMac SSO Extensionが表示されており、ステータスが「登録済み」になっているかを確認します。問題がなければ「完了」をクリックします

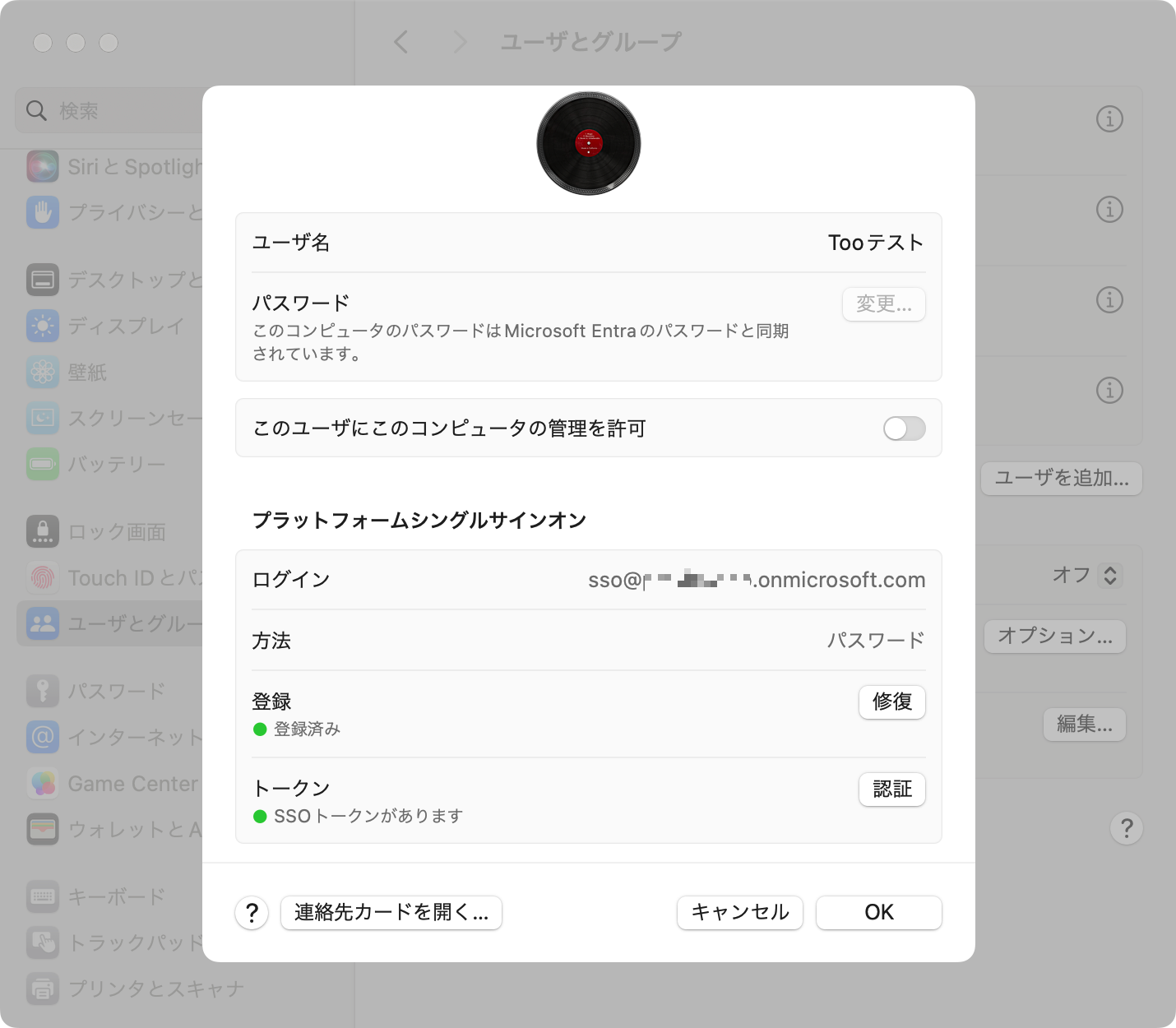

3. 現在ログインしているローカルアカウント名の右側にある「インフォメーションアイコン(i)」をクリックします

例ではアカウント「Too テスト」にてログインしています

4. プラットフォームシングルサインオンの項目にある「登録」と「トークン」が、それぞれ「登録済み」「SSOトークンがあります」になっているかを確認します。問題がある場合は「修復」もしくは「認証」を実行して、再度登録作業を実施します。問題がなければ「OK」をクリックします

PSSOeを構成することで、システム設定のユーザとグループから登録のステータスを確認することができるようになります。

この設定を適用することでローカルアカウントの作成・パスワード同期だけではなく、アプリケーションへのシングルサインオンが実行できるようになりますので、ユーザの利便性が向上することは間違いないでしょう。

最後に自動デバイス登録を実行し設定アシスタントを完了させ、Entra IDへの登録とローカルアカウント作成までの流れを動画で確認してみましょう。

まとめ

いかがでしたでしょうか?

利用できる環境が限定されるとはいえ、IdPの認証資格情報を使用してローカルアカウントを作成できるようになったことは、大きな進歩だと思います。

利用する状況に応じて、Jamf Connectと使い分けることができるようになったのも、ポイントではないでしょうか。

作成されるアカウント名がIdPのプリンシパル名になるため、ホームディレクトリ名がメールアドレスになってしまうなどの課題は残ってはいますが、それを差し引いても便利な機能であることは間違いありません。

共有利用を目的としたMacであれば、是非運用をご検討いただければと思います。

記事は2024年5月 7日現在の内容です。

この記事に付けられたタグ

おすすめ記事を見る