ドメイン参加せず社内リソースに簡単にアクセスできる「シングルサインオン機能拡張」を検証!【前編】

意外と知られていない「シングルサインオン機能拡張」

認証基盤がクラウドの IdP に移行する中、Mac においても「Jamf Connect」を使用することで、「Okta」や「Entra AD」から認証情報を参照することができるようになっております。

とはいえ、未だ「Active Directory」を運用している企業や教育機関があり、認証基盤をクラウドに移行しきれていないのが現状です。

macOS には「Active Directory(以下AD)」を認証先としてドメイン参加(バインドと言います)するための OS 標準機能として、「Active Directory プラグイン」が搭載されております。特別な設定を必要とせず Windows と同じ認証情報を利用できるため、多くの企業や教育機関で利用されてきた歴史があります。

ただし、AD 側の設定によっては Mac を安定して運用することができない等の課題も多くありました。

その様な背景から、現在では Apple も Mac のドメイン参加を推奨しなくなっており、その代替手段として「シングルサインオン機能拡張」を用意しています。

今回は「シングルサインオン機能拡張」は何が出来て、どの様に設定するのか確認していきたいと思います。

※ちなみに、「シングルサインオン機能拡張」は原文では「Extensible Single Sign-on」となるのですが、日本語訳はメーカーやページによって異なっています。

Apple社は「シングルサインオン機能拡張」もしくは「拡張シングルサインオン」表記、Jamf社は「シングルサインオン拡張機能」表記であることが多いです。(紛らわしいですね...。)

今回は「シングルサインオン機能拡張」で統一していますので、予めご了承ください。

機能と仕組み

「シングルサインオン機能拡張」は、多要素ユーザ認証用の設定とシングルサインオン用の設定の、二種類の設定が構成できる様になっています。

前者は、例えば Microsoft 365 や Azure AD で統合されたアプリや Web サイト、またはサービスを使用する際のシングルサインオンを実現します。

後者は、AD に統合されたアプリや Web サイト、またはサービスを使用する際のシングルサインオンを実現します。

今回の前編でご紹介するのは、後者の「AD に統合されたアプリや Web サイト、またはサービスを使用する際のシングルサインオン」になります。

「シングルサインオン機能拡張」を使用する最大のメリットは、実際に AD にバインドすることなくAD に統合されたサービス上の資産を利用できる様になることでしょう。

Mac のキッティング時に AD に接続する必要もなくなりますので、工数の軽減や環境に依存する必要もなくなります。また、ローカルアカウントをそのまま利用することが可能であるため、既に稼働中の Mac でもスムーズに「シングルサインオン機能拡張」の環境に移行することができます。

デメリットとしては、MDM が必須であるといった点が挙げられますが、多くの企業では Mac の管理のために MDM を導入するケースが増えてきておりますので、さほどデメリットにはならないかもしれません。

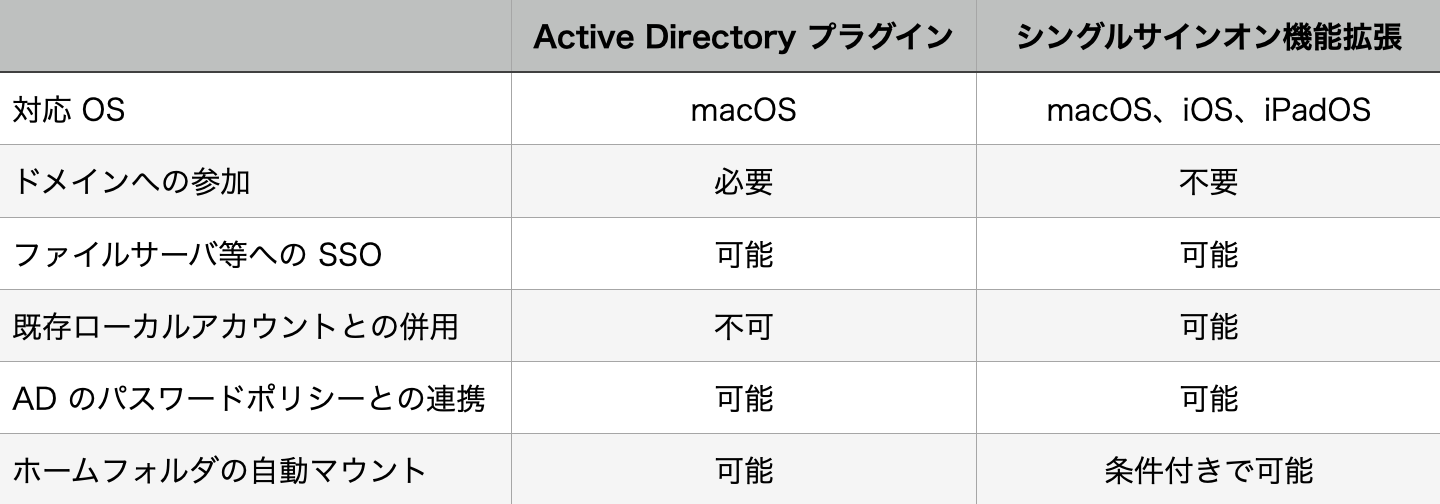

「Active Directory プラグイン」と「シングルサインオン機能拡張」の機能について簡単にまとめてみました。

■「Active Directory プラグイン」と「シングルサインオン機能拡張」の比較

それでは、実際に設定を作成して挙動を確認してみたいと思います。

シングルサインオン機能拡張の設定

「シングルサインオン機能拡張」の設定ですが、構成プロファイルに「レルム」、「AD サーバのホスト名」を設定するだけと、非常にシンプルな構成となっています。

また詳細なオプションも用意されており、企業ごとの要求に沿った設定を行うことも可能です。

それでは、実際に「シングルサインオン機能拡張」の設定を作成してみましょう。

今回は「Jamf Pro」を使用してご説明いたします。

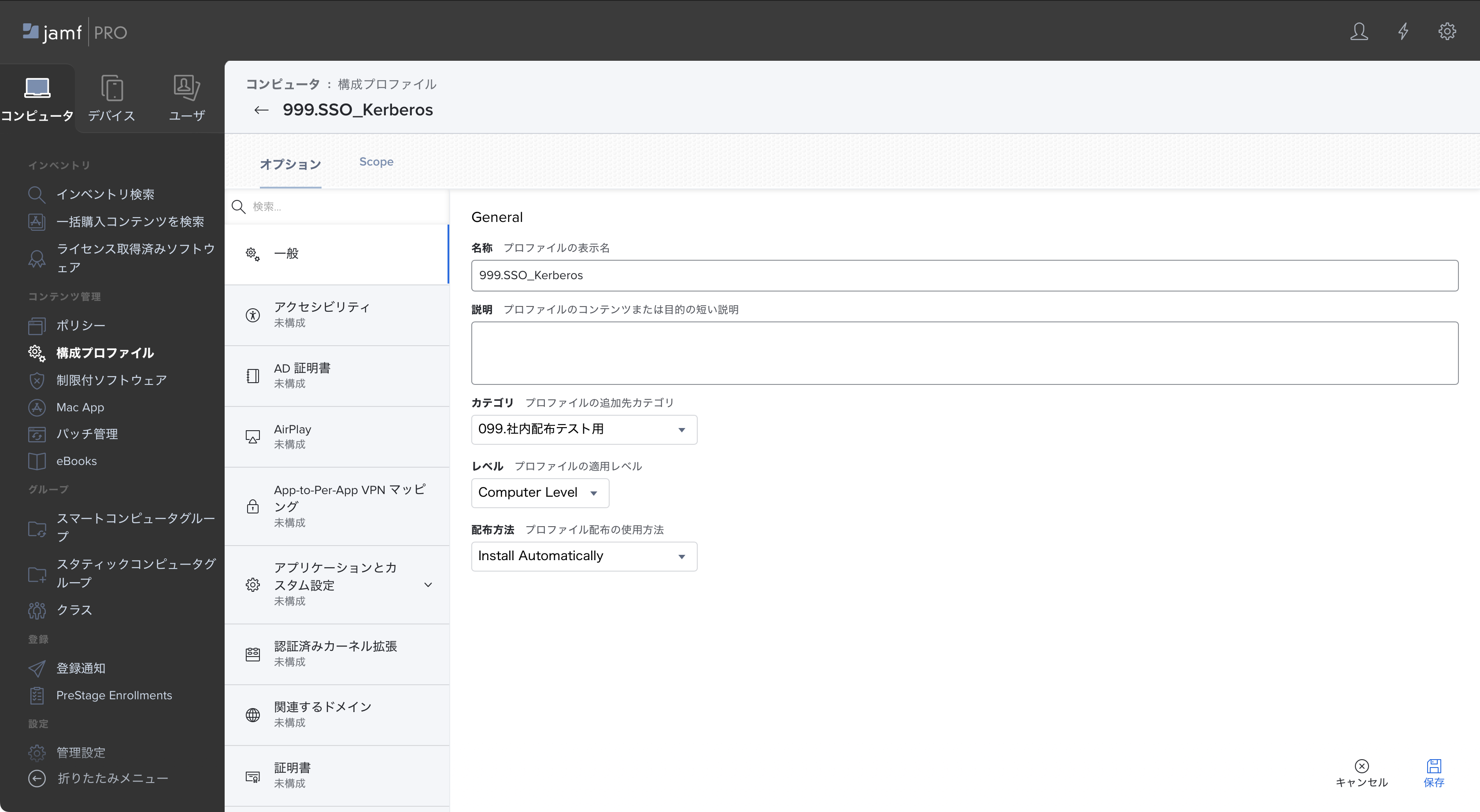

1. Jamf Pro にログインし、"コンピュータ" > "構成プロファイル"にアクセスし、"+新規"ボタンをクリックします

2. "一般"ペイロードにてプロファイル名を入力します

a. 名称:任意の名称を入力します。例では"999.SSO_Kerberos"としています

b. カテゴリ:必要に応じて予め作成しておいたカテゴリを選択します(オプション)

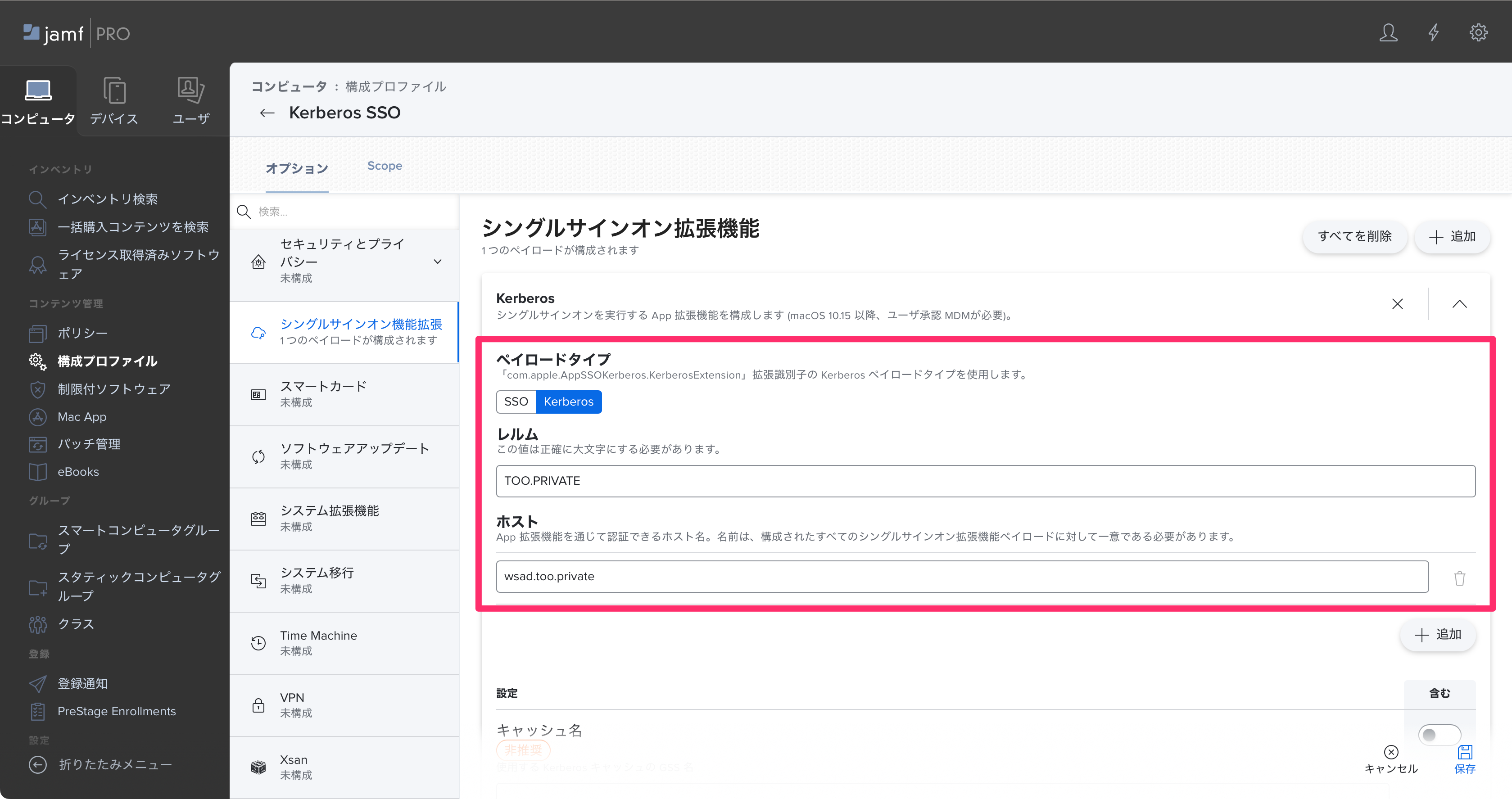

3. "シングルサインオン機能拡張"ペイロードを選択し、"+追加"をクリックします

4. 今回は必要最低限の設定を行います

a. ペイロードタイプ:AD との SSO を実行する場合は「Kerberos」を選択します

b. レルム:接続先のドメインを大文字で入力します。例では"TOO.PRIVATE"としています

c. ホスト:AD のホスト名を"FQDN(完全修飾ドメイン名)"で記述します。

例では"wsad.too.private"が AD のホスト名となっています

5. "Scope"に配布対象のMac を追加し、画面右下の"保存"をクリックしてプロファイルを保存・配布します

その他にもオプションの設定はございますが、動作の確認だけであれば上記の設定だけでも問題はありません。

それでは、挙動を確認してみましょう。

動作を確認してみよう

AD へ接続

まずは、インストールされた「シングルサインオン機能拡張」を使用して、AD 上のアカウントでサインインしてみたいと思います。

AD 上には、予めアカウントが作成してあります。

・アカウント:sample(sample@too.private)

Mac のローカルアカウントとして以下のアカウントにてログインしています。

・管理者(admin)

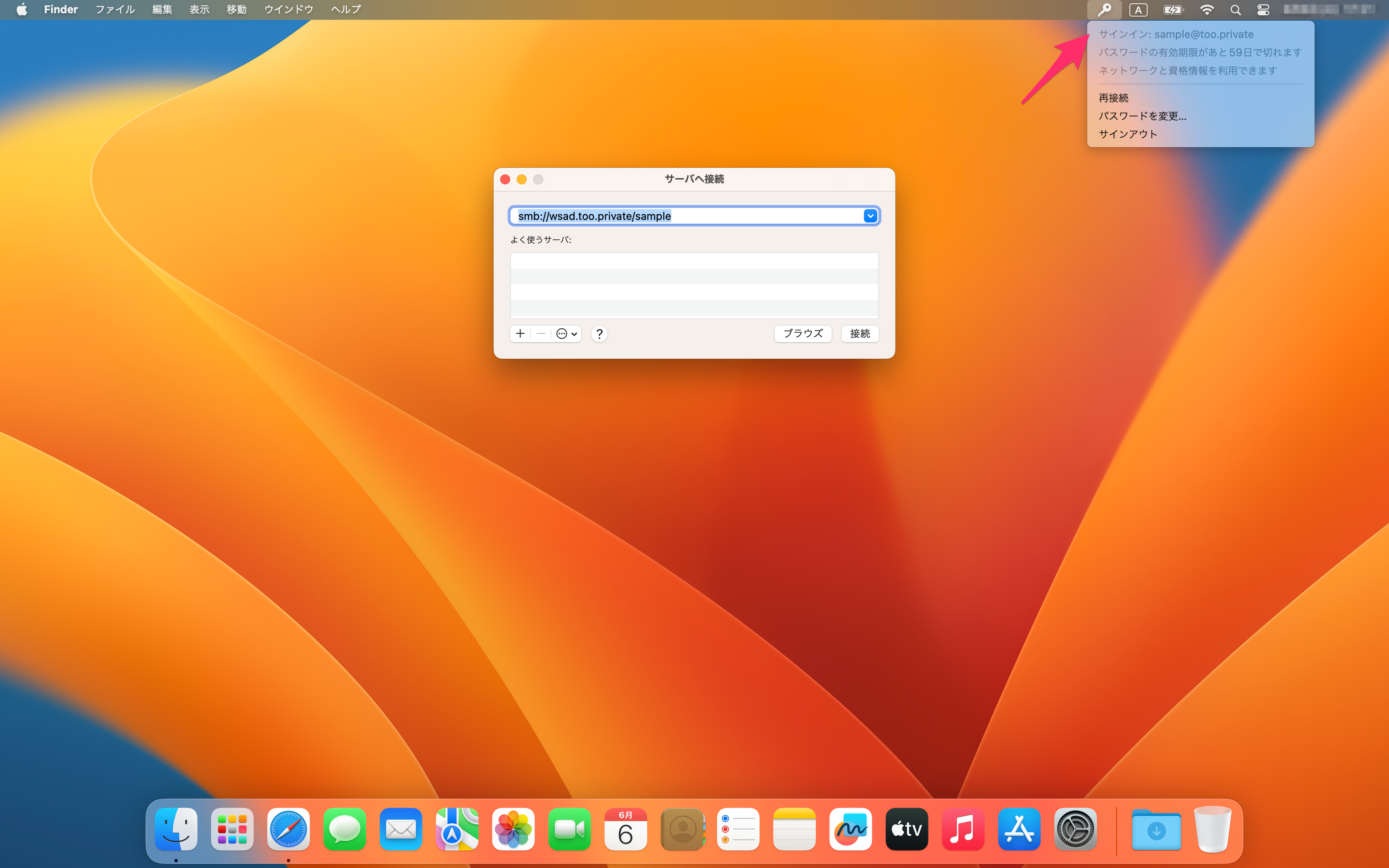

1. メニューバーから「シングルサインオン機能拡張」のアイコンをクリックし、"サインイン"を選択します

2. サインイン用のウインドウが表示されますので、AD 上で作成したアカウント"sample"の情報を入力し、"サインイン"をクリックします。

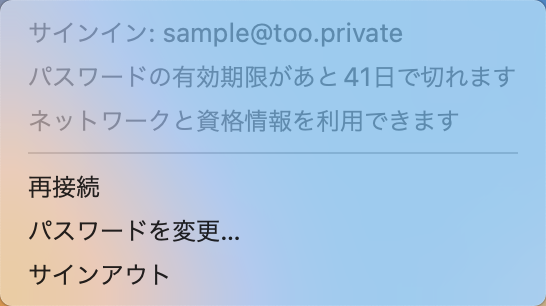

3. サインイン後に「シングルサインオン機能拡張」アイコンをクリックすると、AD のアカウント名、パスワード有効期限、ネットワークと資格情報が利用できることが確認できます。

この状態が確認できれば、AD への接続は問題なく実行できています。

続いて、ファイルサーバへの接続を確認したいと思います。

ファイルサーバへ接続

AD に統合されたファイルサーバに、共有ポイントを作成してあります。

・接続先1:smb://wsad.too.private/sample

この共有ポイントの所有者として、AD アカウントの"sample"を指定しています。

AD アカウントにサインインしていない場合としている場合とでの挙動を確認してみましょう。

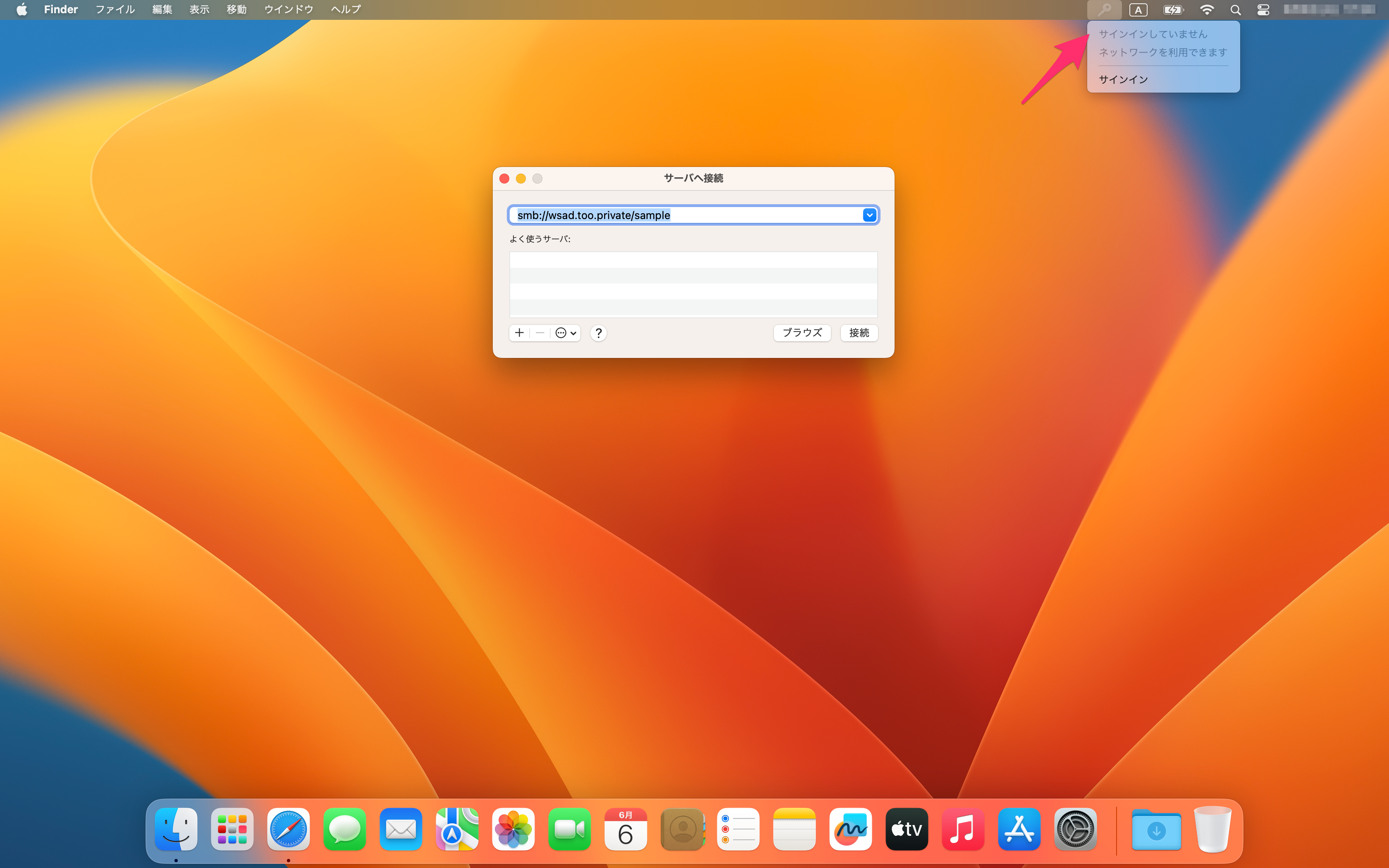

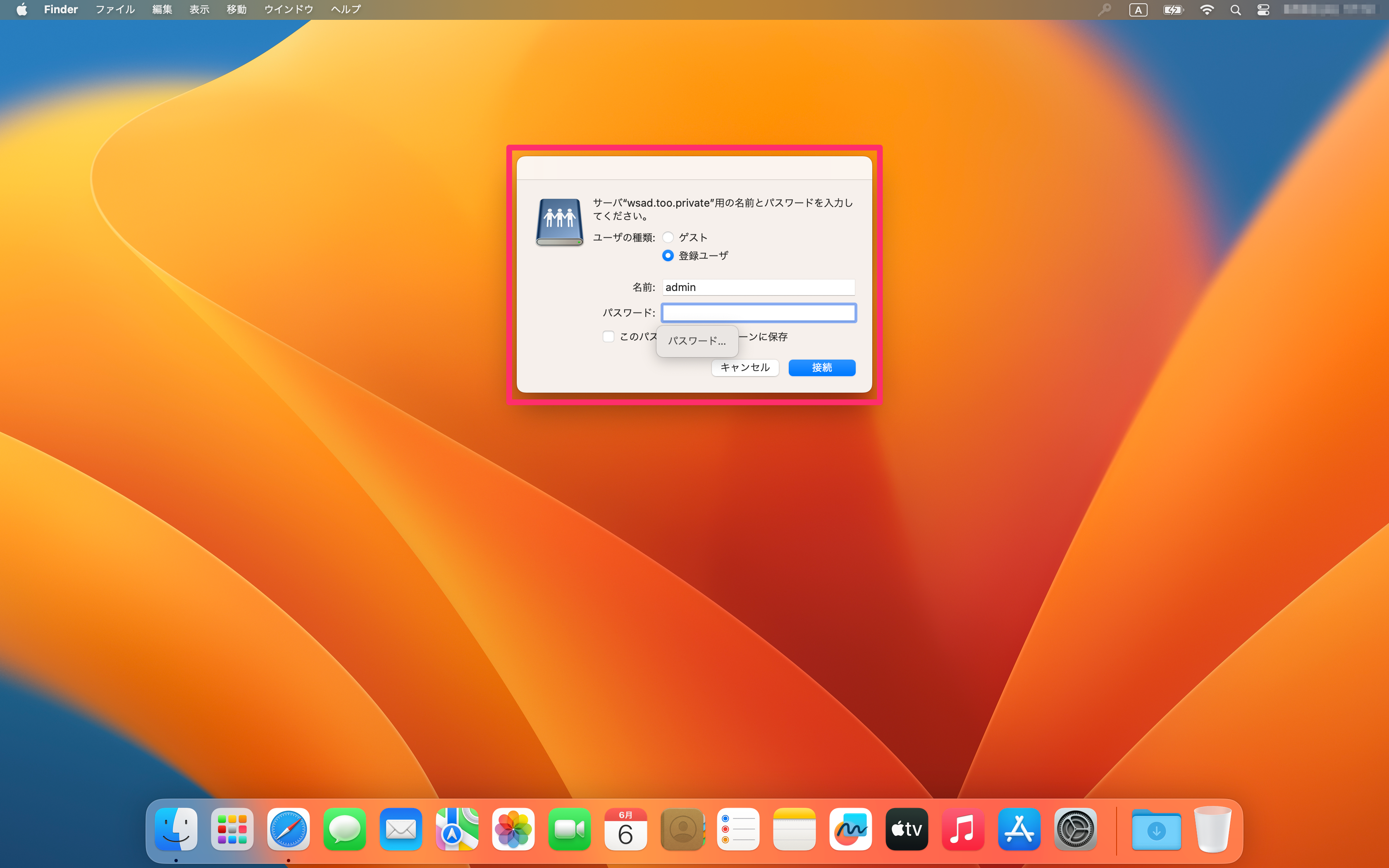

1. AD のアカウントでサインインしていない状態で、ファイルサーバに接続を行います

2. 接続のために認証要求が発生することが確認できます

「シングルサインオン機能拡張」を使用してAD アカウントにサインインしていないため、共有ポイントへの接続時に認証が要求されました。

続いて、「シングルサインオン機能拡張」を使用してAD アカウントにサインインした状態で、共有ポイントに接続を行います。

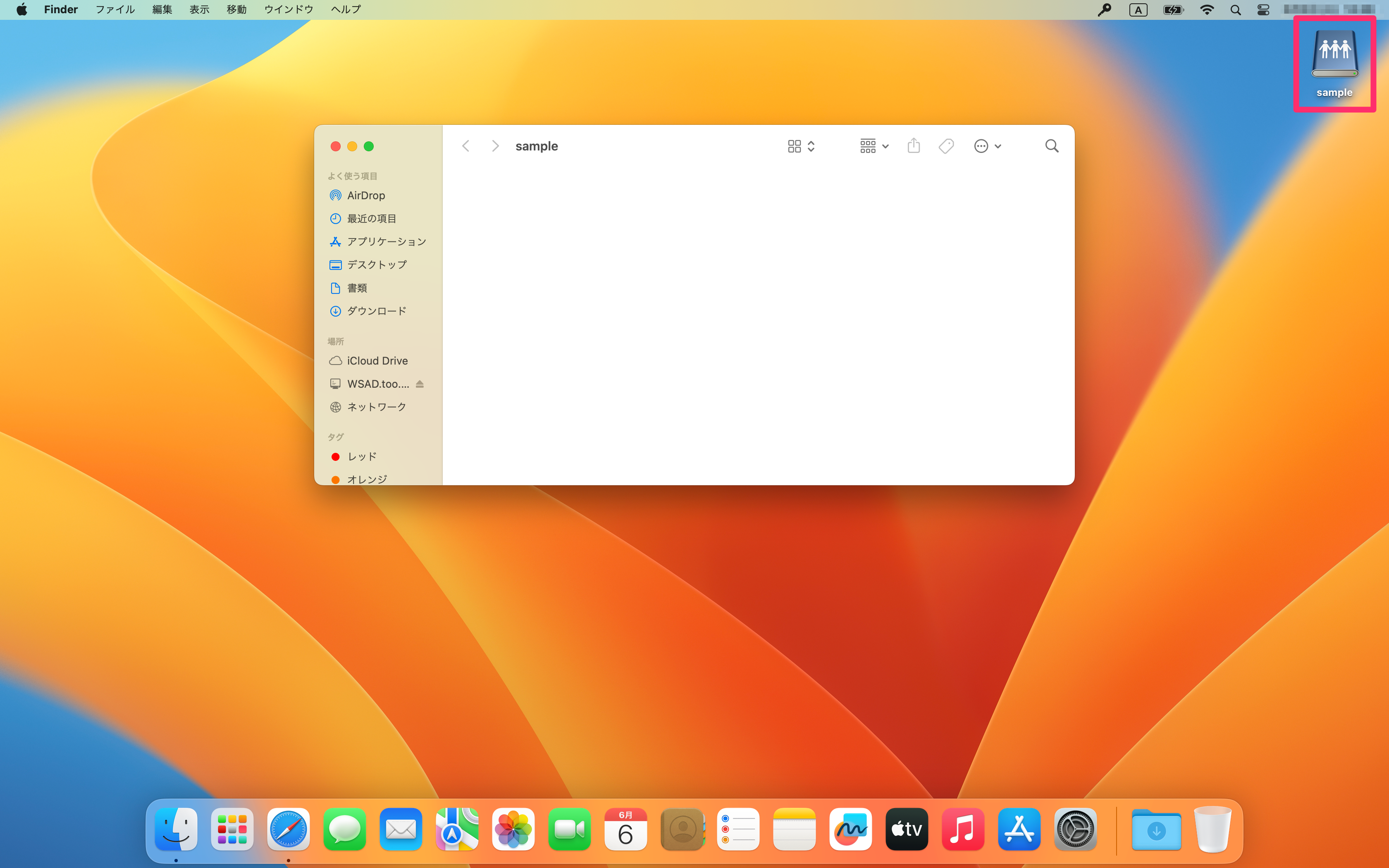

3. "sample"アカウントでサインインし、ファイルサーバへの接続を行います

4. 認証要求が発生せず、共有ポイント"sample"がマウントされます

AD アカウント"sample"の情報(アカウント名とパスワード)を使用して、共有ポイントへのシングルサインオンが実行されたことが確認できました。

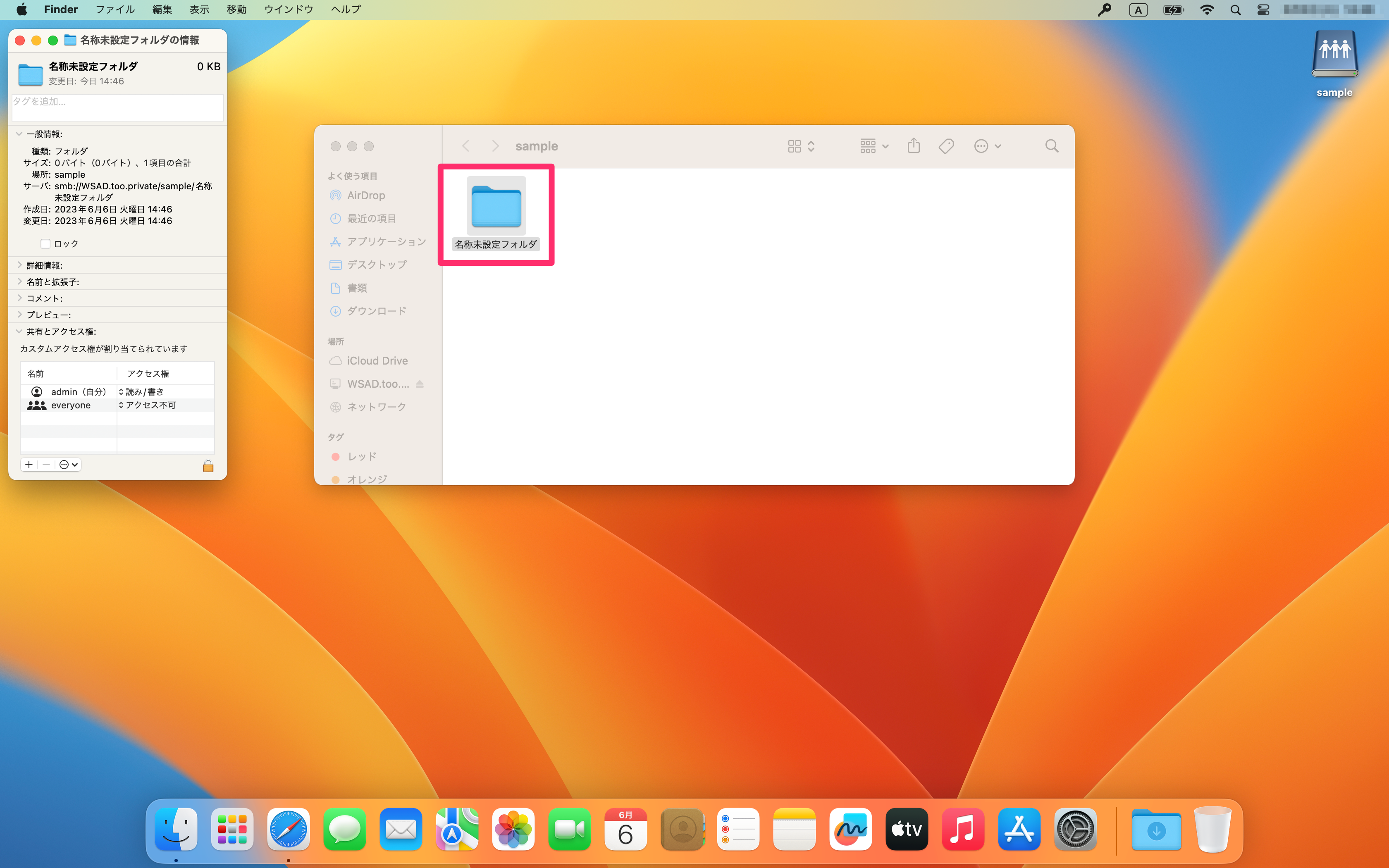

続いて、マウントした共有ポイントにフォルダを作成してみます。

作成したフォルダのアクセス権を確認しますと、所有者は"admin"となっていることが確認できます。共有ポイントへの接続には AD アカウント"sample"の認証情報を使用してシングルサインオンを実行し、実際のデータの書き込みの際はローカルアカウント"admin"の権限で実行しており、ファイルに付帯するアクセス権にも反映されているという結果となります。

オプションの説明

最後に主要なオプションについて説明をさせていただきます。

■自動ログイン

「シングルサインオン機能拡張」を使用してAD アカウントにサインインを実行した状態で Mac からログアウトし、再度ログインを実行いたしますと、「シングルサインオン機能拡張」の AD アカウントのサインインを維持したままとなり、自動的にサインインを実行します。

1人1台で Mac を使用している環境では特に問題はありませんが、例えば、学校の PC 教室で共有で Mac を使用している場合や、企業での共有機運用をおこなっている場合などで、前の方の AD アカウント情報が残ったまま「シングルサインオン機能拡張」に自動的にサインインしてしまいますと、様々な問題が発生してしまいます。

"自動ログイン"オプションを"無視"に設定し構成プロファイルを配布することで、「シングルサインオン機能拡張」での自動サインインが無効化されますので、Mac からログアウトする際に AD アカウントからも強制的にサインアウトされる様になります。

Mac を共有機として運用している環境では必要なオプションとなるでしょう。

■ローカルパスワードの同期

ローカルアカウントのパスワードを、AD アカウントのパスワードと同期させたい場合に、こちらのオプションを有効に設定し構成プロファイルを配布します。「シングルサインオン機能拡張」に初めてサインインする際に、AD アカウントのパスワードと同期することを要求されますので、AD アカウントのパスワードとローカルアカウントのパスワードを入力し、"パスワードを同期"をクリックすることで、AD アカウントのパスワードに置き換わります。

複数のパスワードを管理したくない場合には有効なオプションになるでしょう。

まとめ

いかがでしたでしょうか?

設定もさほど複雑ではなく、MDM で管理されている Mac であれば比較的簡単に運用を開始することができる様になっていることがご理解いただけたでしょうか。

冒頭でもご案内した様に、Mac への認証基盤としてクラウド IdP を使用するための環境は整ってきましたが、元々のオンプレミスの認証基盤に統合されたリソースへのアクセスまではカバーしきれていないのが現状でした。

「シングルサインオン機能拡張」を併用していただくことで、新しい認証基盤を使用しつつ従来のリソースにも簡単にアクセスできる様な環境を構築することができるのです。

企業だけではなく、教育機関で利用されている Mac でも是非運用をご検討いただければと思います。

今後も、Appleデバイス管理、Jamfにまつわる情報をブログ 、YouTubeを通じて発信していきますので、よろしければぜひご覧ください!

記事は2023年7月12日現在の内容です。

この記事に付けられたタグ

おすすめ記事を見る