Jamf製品を活用してセキュアにSaaSへアクセスしてみた

近年、モバイルデバイスを狙ったフィッシングや中間者攻撃などネットワーク経由での攻撃が増加傾向にあり、多くの企業にとって優先すべき課題となっています。

今回は、Jamf社が提供する「Jamf Connect」や「Jamf Protect」を活用してモバイルデバイスから企業のリソースへのセキュアなアクセスを実現する方法をステップごとに確認していきます。

モバイルデバイスのセキュリテイ対策にお悩みの方はぜひご覧ください!

目次

はじめに

モバイルセキュリティが重要視されている背景には、各種サービスのクラウド化やリモートワークの促進によって、コンピュータだけではなくiPhoneやiPadなどのモバイルデバイスの利活用も当たり前の時代になってきていることが挙げられるかと思います。

コンピュータに対してはEPP(Endpoint Protection Platform)やEDR(Endpoint Detection and Response)などの製品を導入し、セキュリティ対策を講じている企業も増えてきましたが、モバイルデバイスに関してはMDMなどの管理のみに留まってしまっているケースも多いのではないでしょうか。

Jamf社ではモバイルデバイスをビジネスで安全に利用するためのソリューションとして、WireGuard技術を用いたSaaS/オンプレミス両方に対応する次世代VPNソリューションである「Jamf Connect Zero Trust Network Access」、通信種別ごとのコンテンツフィルタリングやデータ通信量の制御を行うことができる「Jamf Protect Internet Content Filtering and Usage Controls」、デバイスの脆弱性評価やネットワーク経由の攻撃からデバイスを保護する「Jamf Protect Endpoint and Network Security」の3製品をリリースしています。

Jamf Connect Zero Trust Network AccessはJamf Connectライセンス、Jamf Protect Internet Content Filtering and Usage ControlsとJamf Protect Endpoint and Network SecurityはJamf Protectライセンスをご契約のお客様が既存ライセンスの範囲内でご利用いただけます。

もちろん、Jamf Businessをご契約されているお客様も同様です。

※製品の紹介ページはこちら

https://www.too.com/product/jamf/jamfconnect.html

https://www.too.com/product/jamf/jamfprotect.html

上記のうち、Jamf Connect Zero Trust Network AccessとJamf Protect Endpoint and Network Securityを連携して活用することで、デバイスの脅威/脆弱性を評価、管理者が指定したリスクスコアレベルに応じてSaaSごとにアクセスの許可/禁止を指定することができます。

今回はこれらの機能を活用してセキュアなデバイスのみが指定したSaaSにアクセスできるようにする方法をご紹介していきます。

※ブログではiPadを使用していますが、本製品はmacOS、Windows 10/11、iOS、Androidでもご利用いただけます。

ステップ0:必要な要件

今回の設定を実施するにあたっての要件は下記となります。

- Jamf Connect Zero Trust Network Access(Jamf ConnectまたはJamf Businessライセンス)

- Jamf Protect Endpoint and Network Security(Jamf ProtectまたはJamf Businessライセンス)

- Jamf Pro(Microsoft Intuneなど他のMDMも利用可能)

- 監視対象のiOSデバイス

- IdP(Entra ID、OktaまたはGoogle Identity)

- アクセス対象とするSaaS(ドメイン指定のためWebサービスも指定可能)

- Apple Business Managerとコンテンツマネージャ権限

- Jamf Trustアプリ(Apple Business ManagerまたはApp Storeでの購入 ※無料)

ステップ1:脅威/脆弱性を評価するポリシーの設定確認

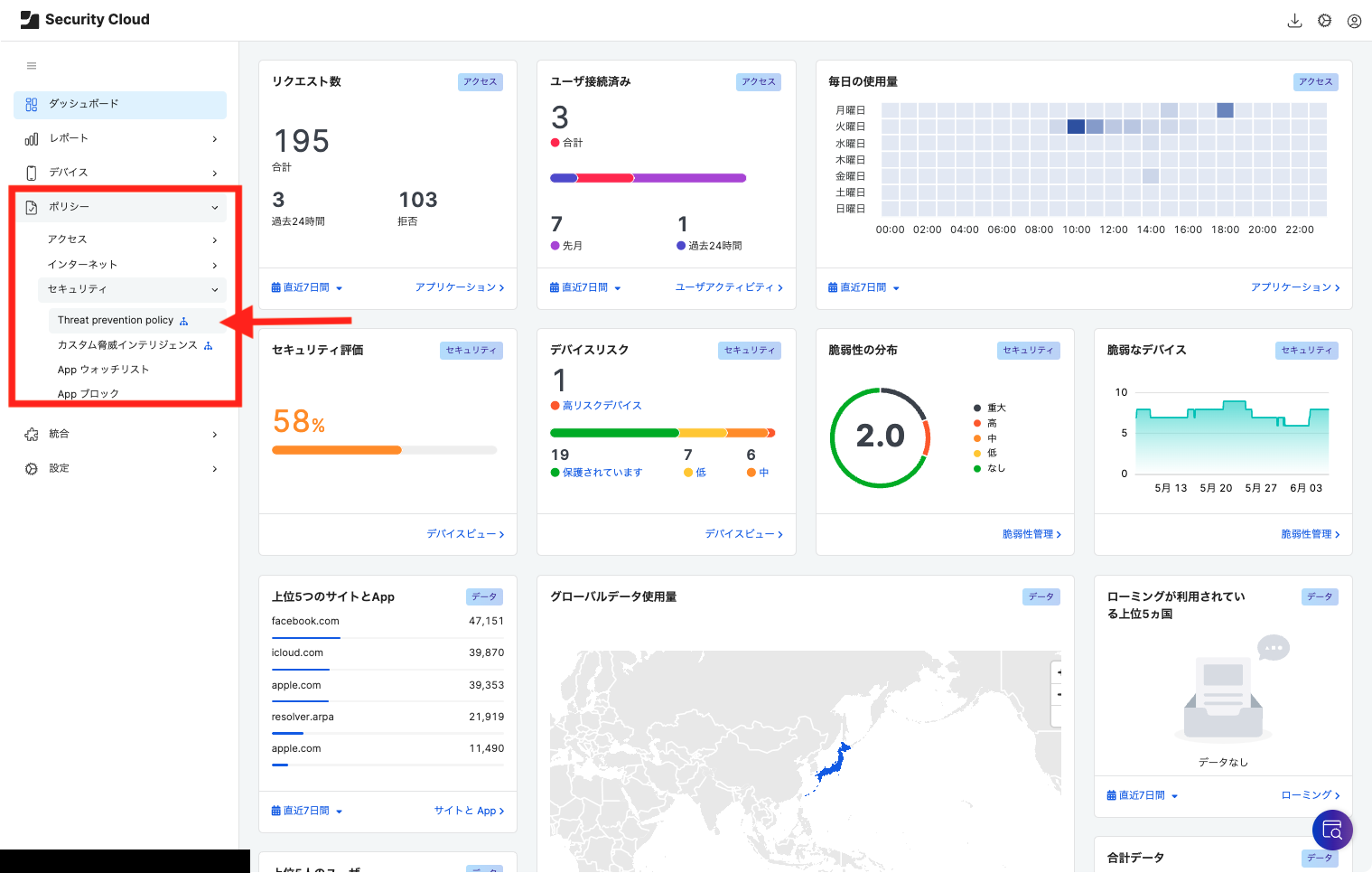

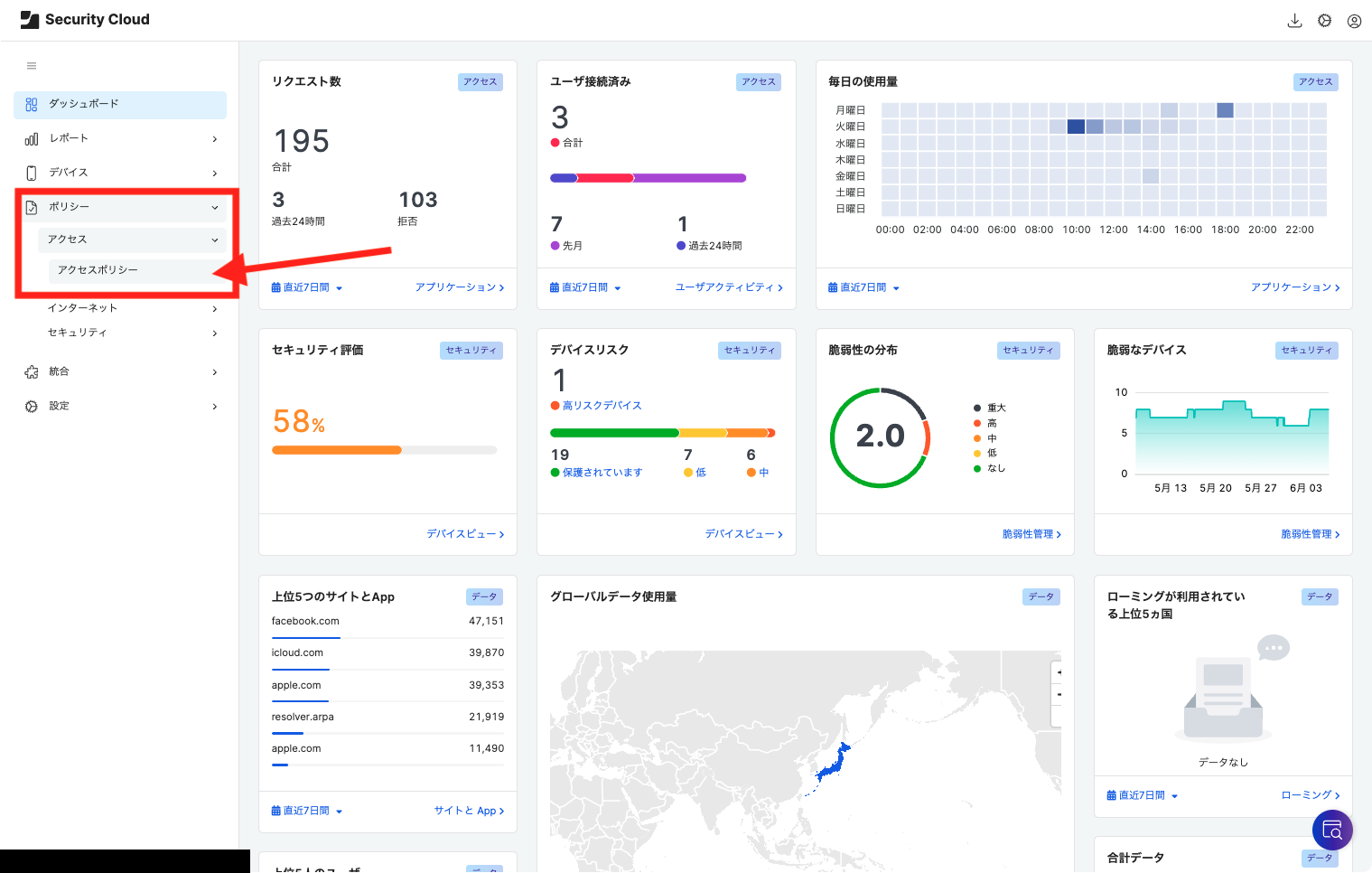

まずは、Jamf Security Cloudにアクセスします。

ダッシュボード上では3製品それぞれの機能で可視化されたデータが一元的に確認可能です。

この画面からポリシー > セキュリティ > Threat Prevention Policy へ移動します。

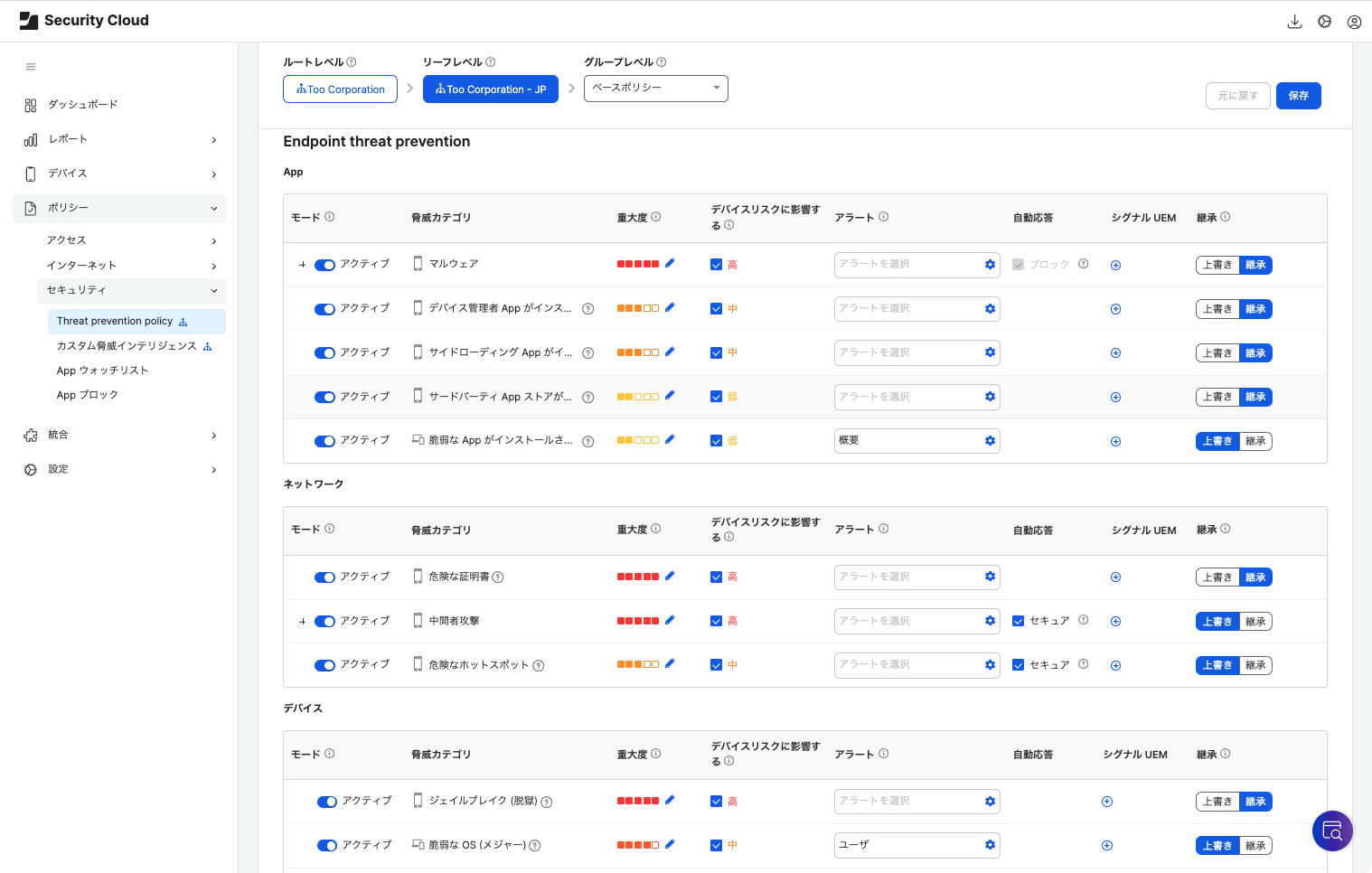

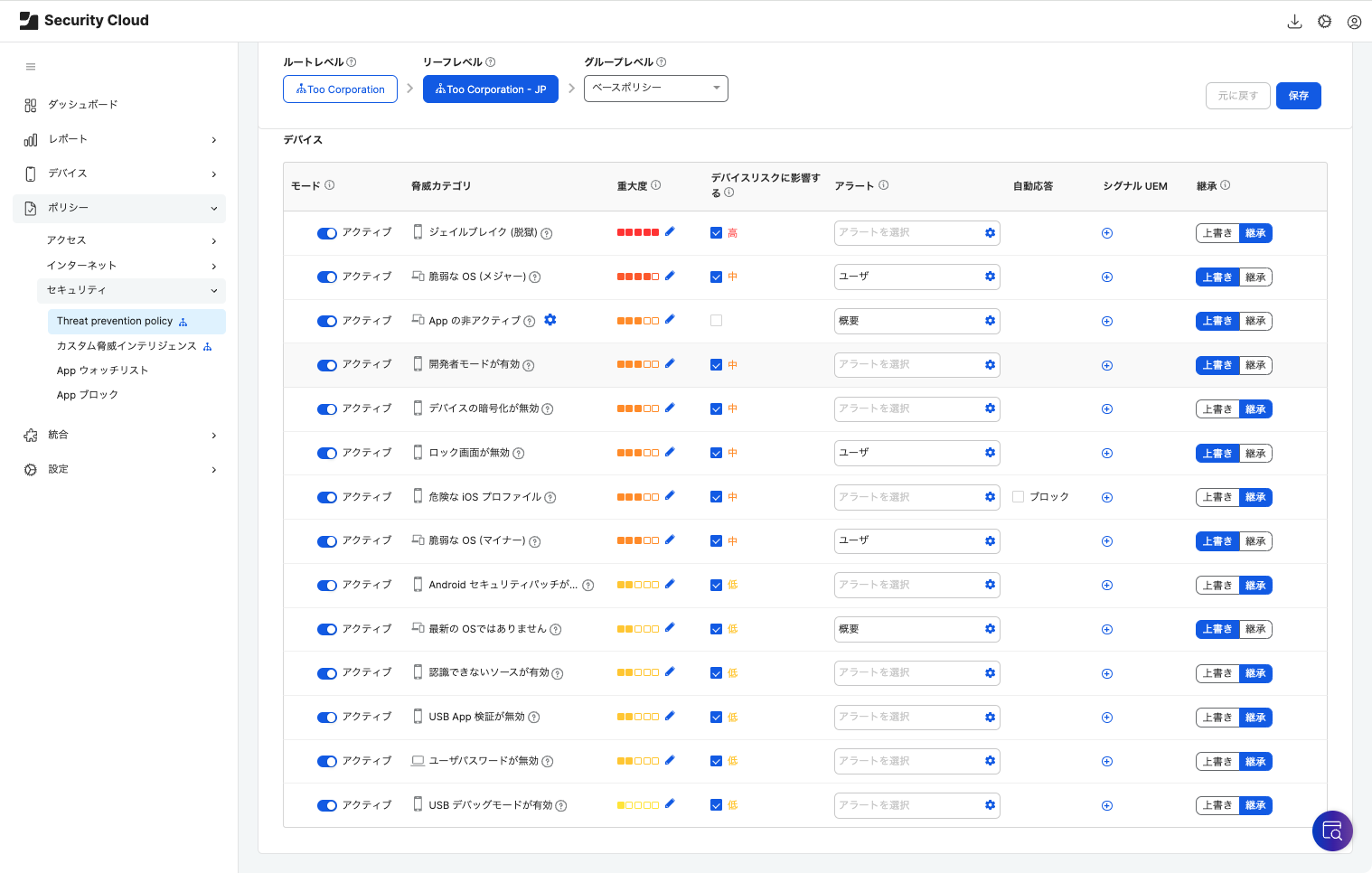

Jamf Protect Endpoint and Network Securityにて用意されている脅威カテゴリはフィッシングをはじめ、マルウェア、中間者攻撃、脆弱なOSなど多岐にわたります。

また、表示されているアイコンにより、対象がコンピュータなのかモバイルデバイスなのか、あるいはその両方か判断できるという点、管理者側で自社の環境に応じて脅威度を調整できる点が特徴として挙げられます。

今回はテストのために"ロック画面が無効"のリスクスコアを使って正しくアクセス制御が可能かどうか見ていきたいと思います。

ステップ2:アクセスするSaaSの指定と許容するリスクスコアの設定

次に、アクセス制御の対象とするSaaSの設定と、許容するリスクスコアの設定を進めていきます。

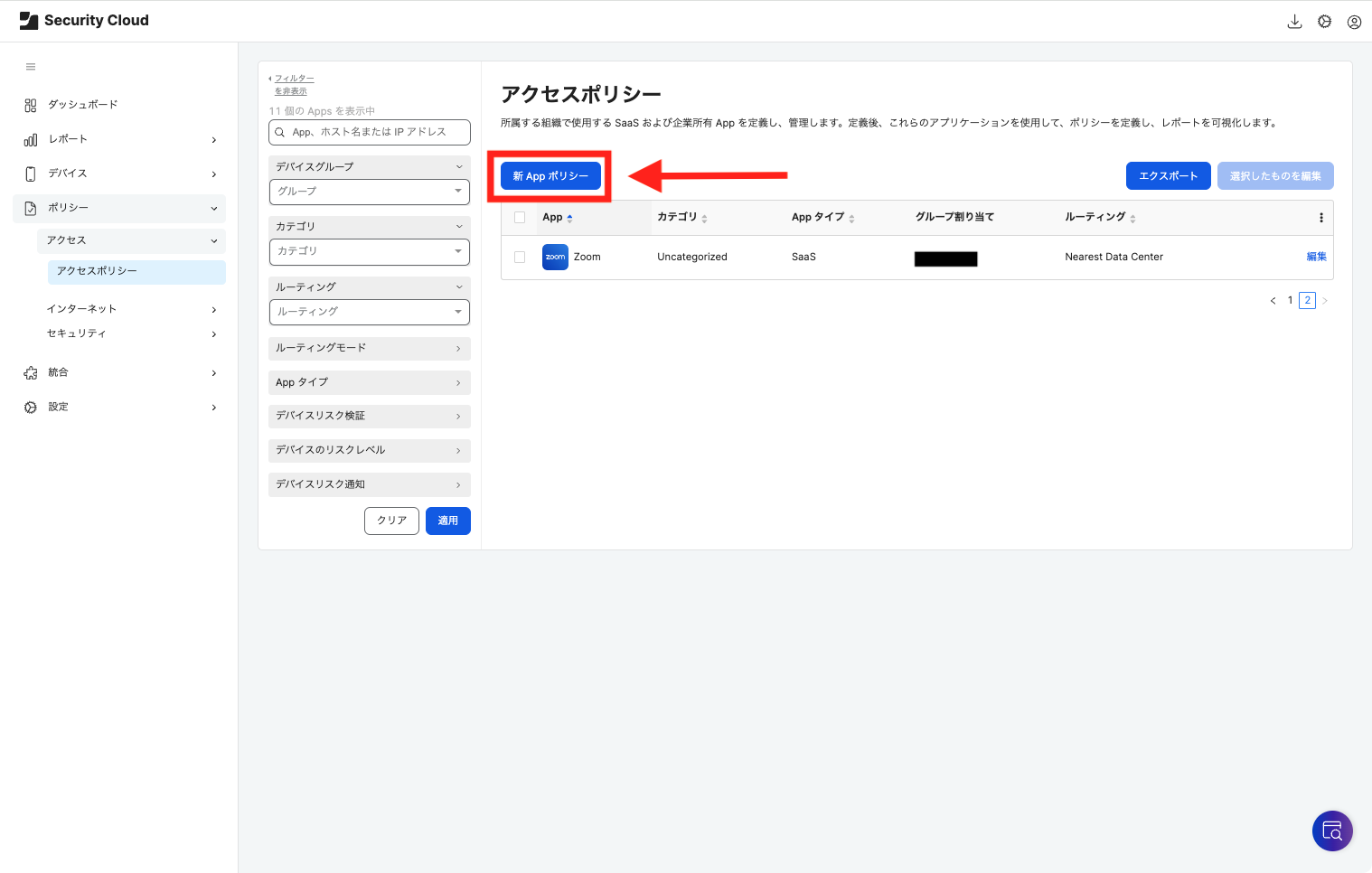

先ほどと同じく、ポリシーメニューからアクセス > アクセスポリシー に進みます。

アクセスポリシーのページにて、「新 Appポリシー」を選択します。

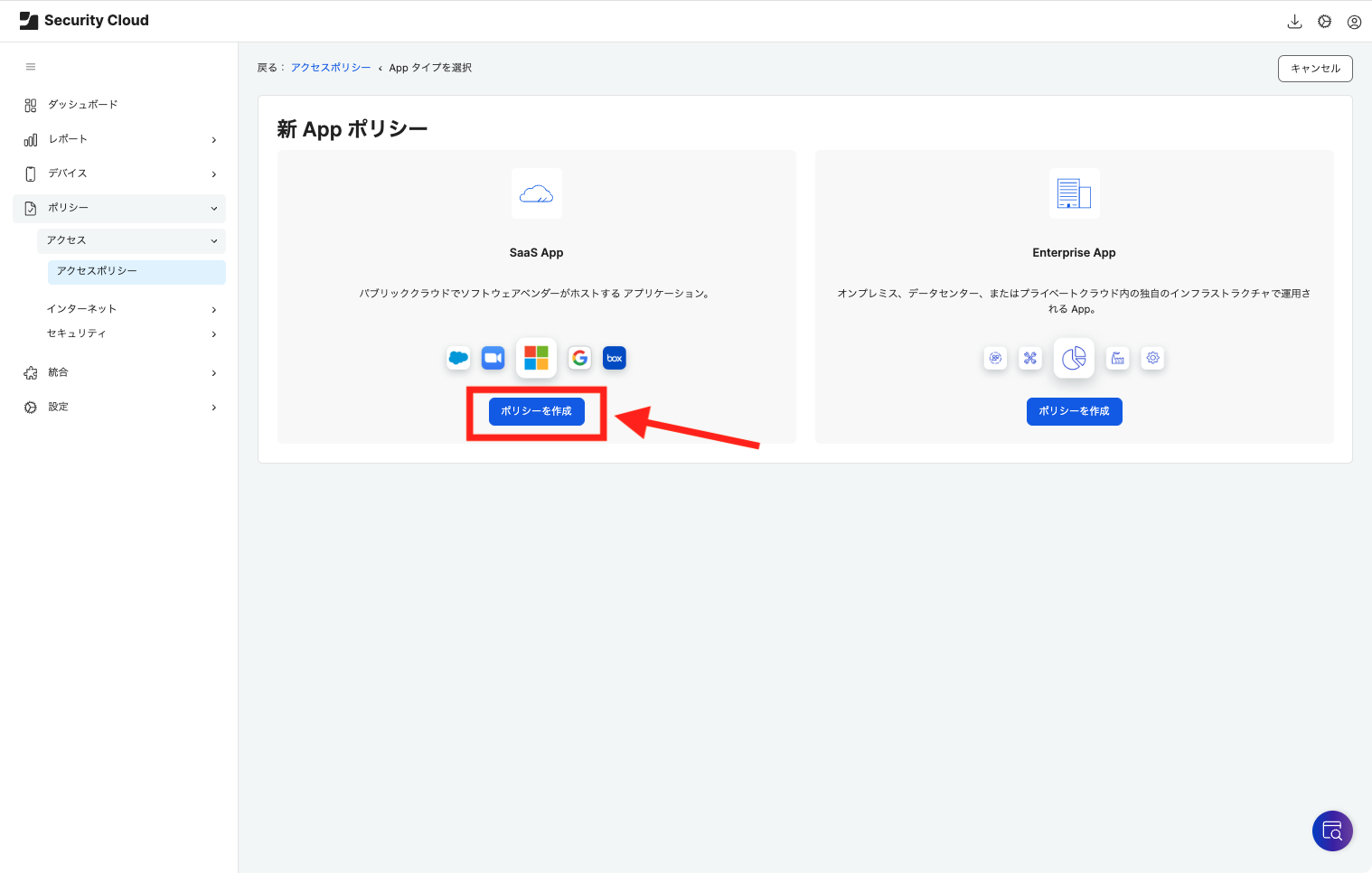

SaaS AppかEnterprise App(オンプレミスサーバなどの社内インフラ)かを選択する画面が表示されるので、SaaS Appの「ポリシーを作成」を選択します。

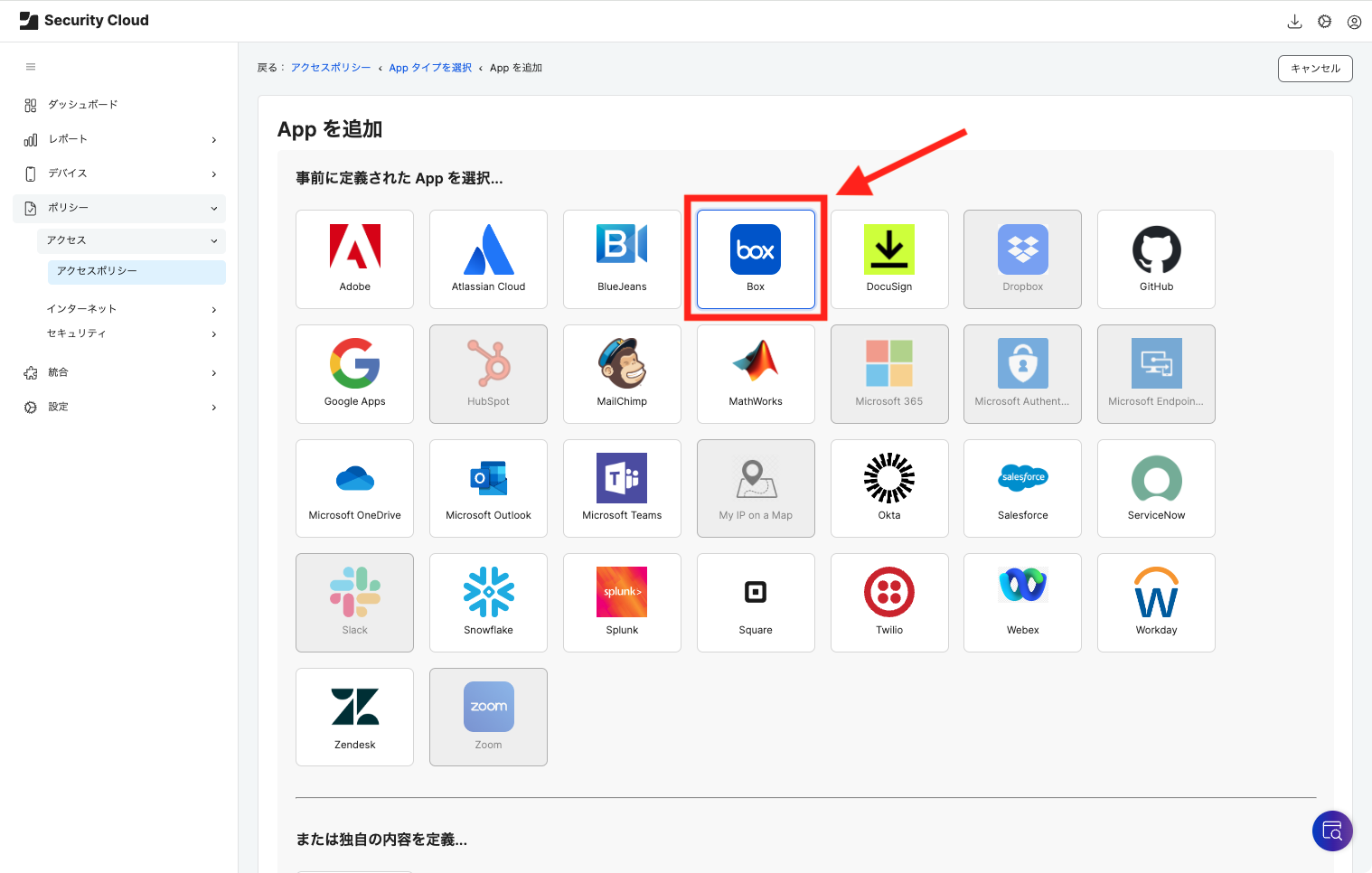

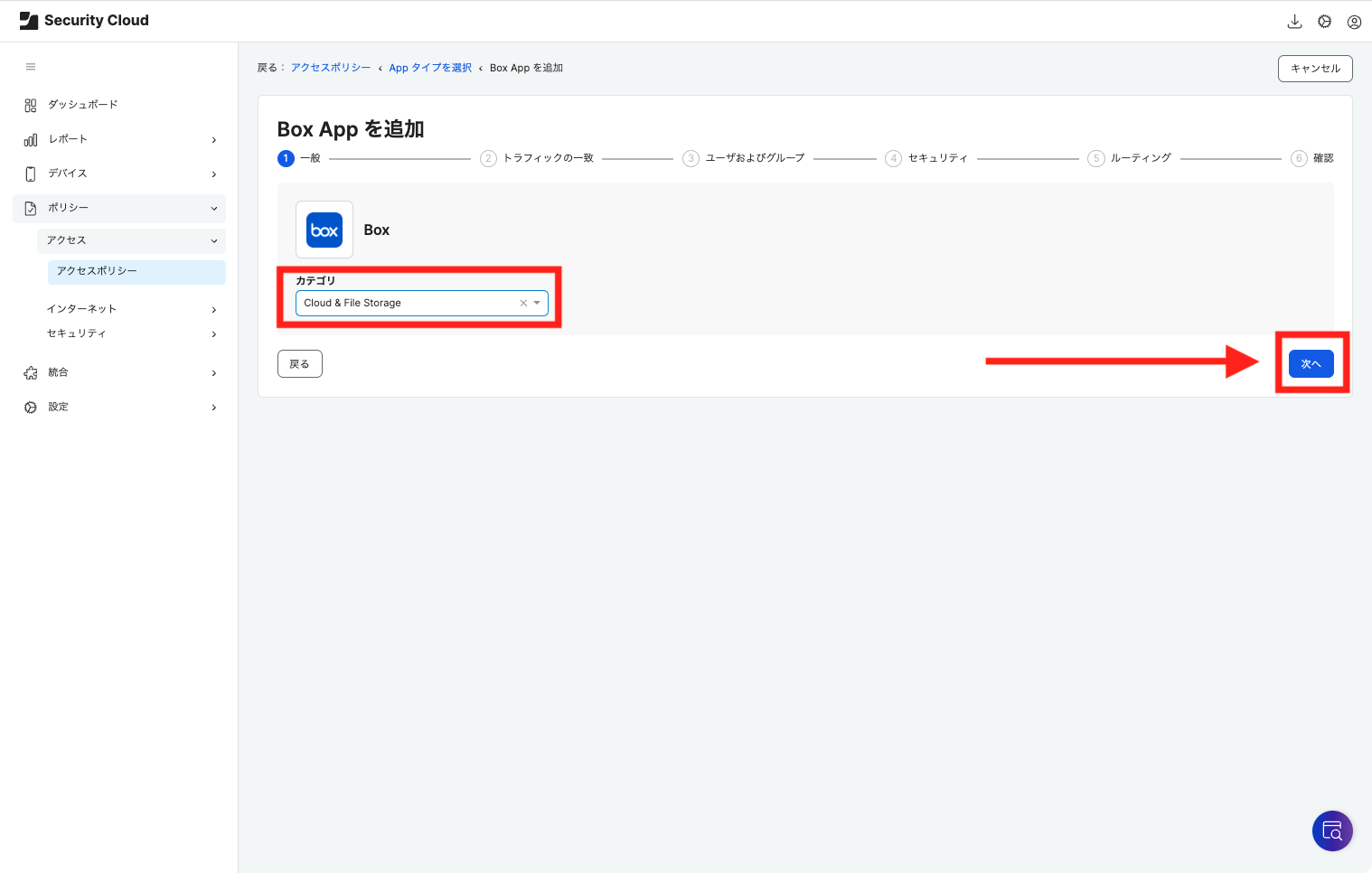

今回はBoxへのアクセスを例に進めたいと思うので、「Box」を選択します。

もちろん、リストに表示されているSaaS以外も指定可能です。

任意でカテゴリを指定した後、次へ進みます。

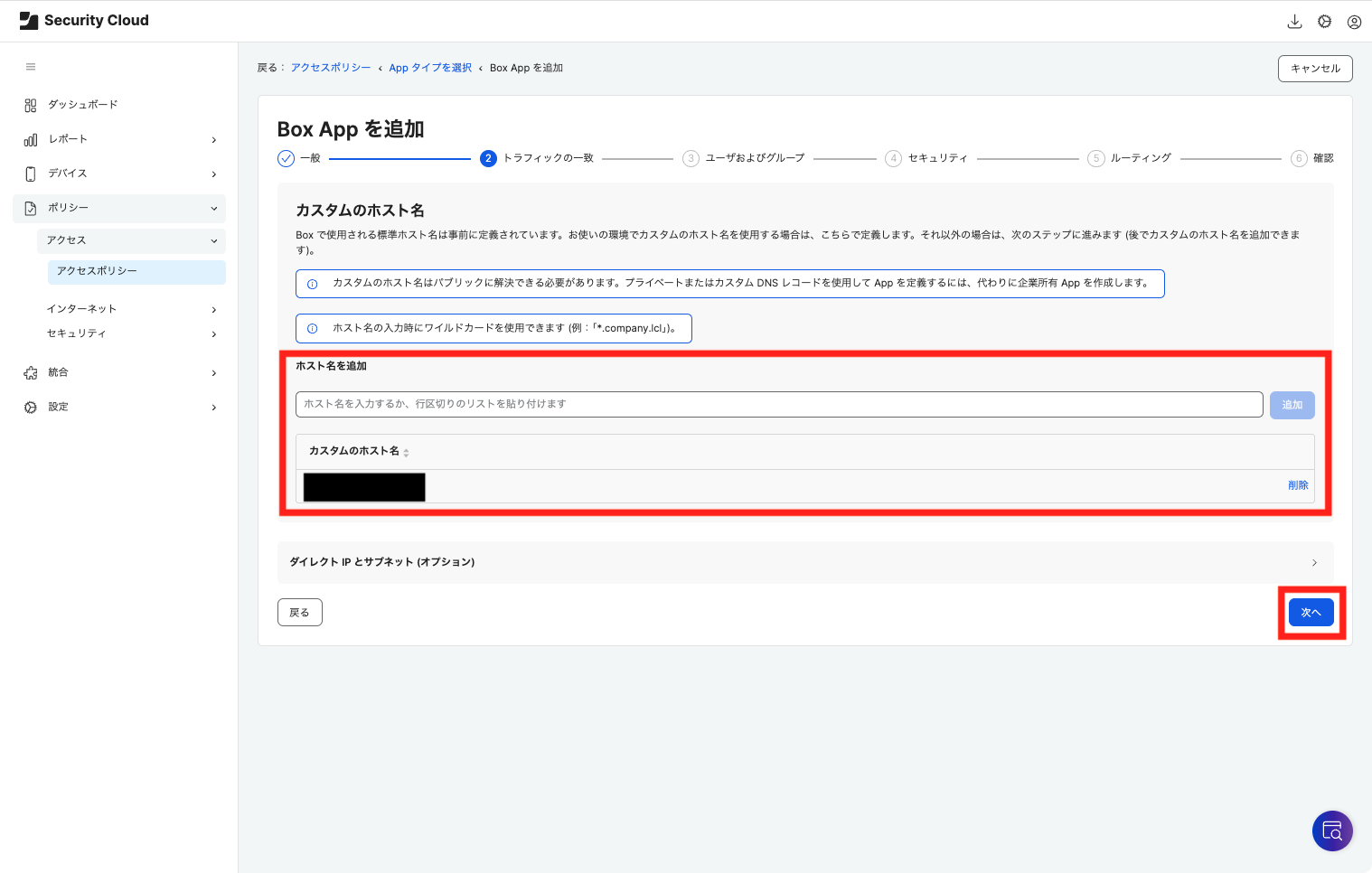

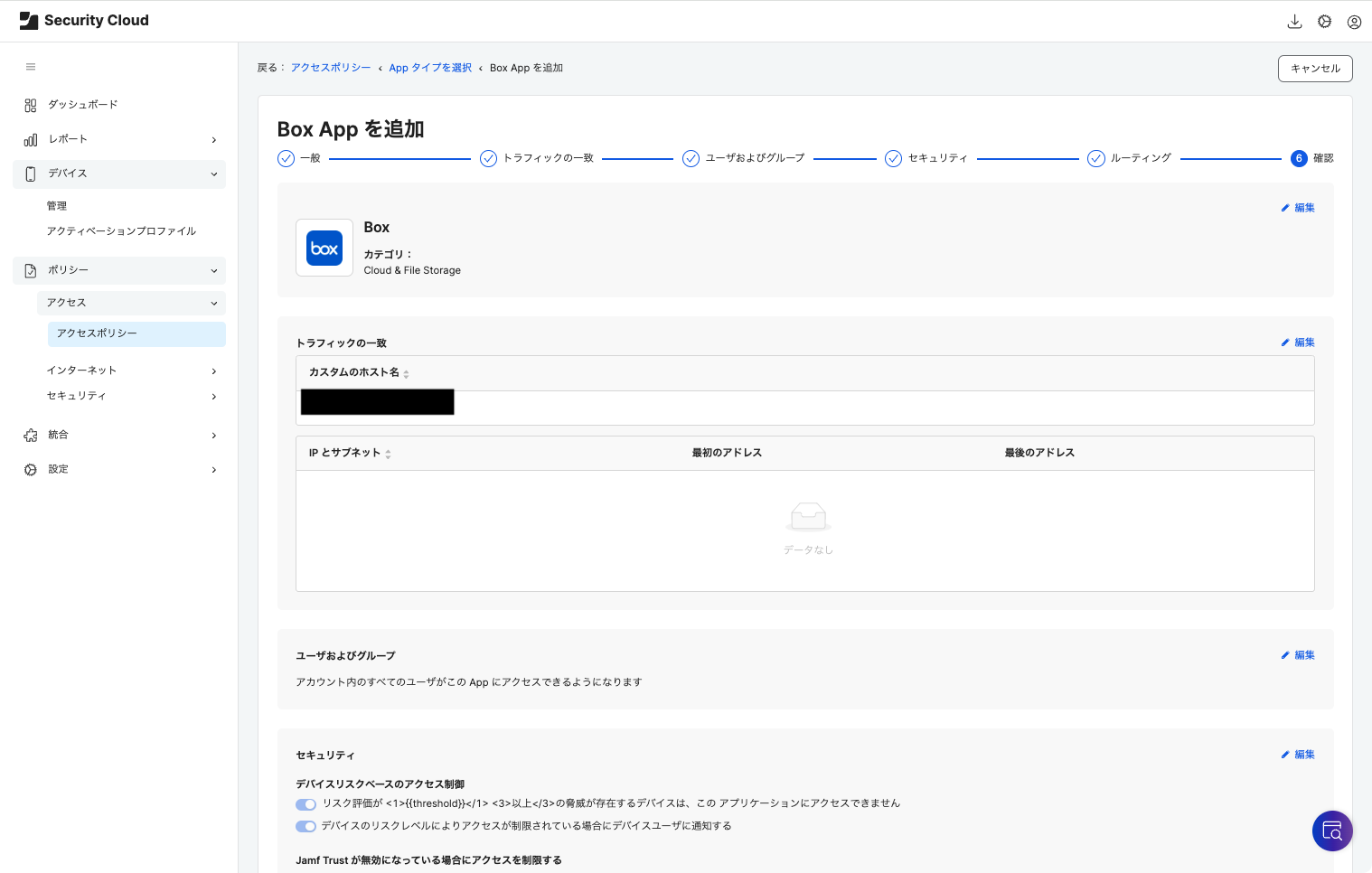

対象となるSaaSのホスト名を設定します。

SaaSによっては会社でカスタムされたホスト名となっているケースもあるかと思いますので、その場合は「カスタムのホスト名」を追加し、次へ進みます。

今回は弊社Box環境のURLと、ログイン画面自体も塞ぎたいので「https://account.box.com/」も対象としています。

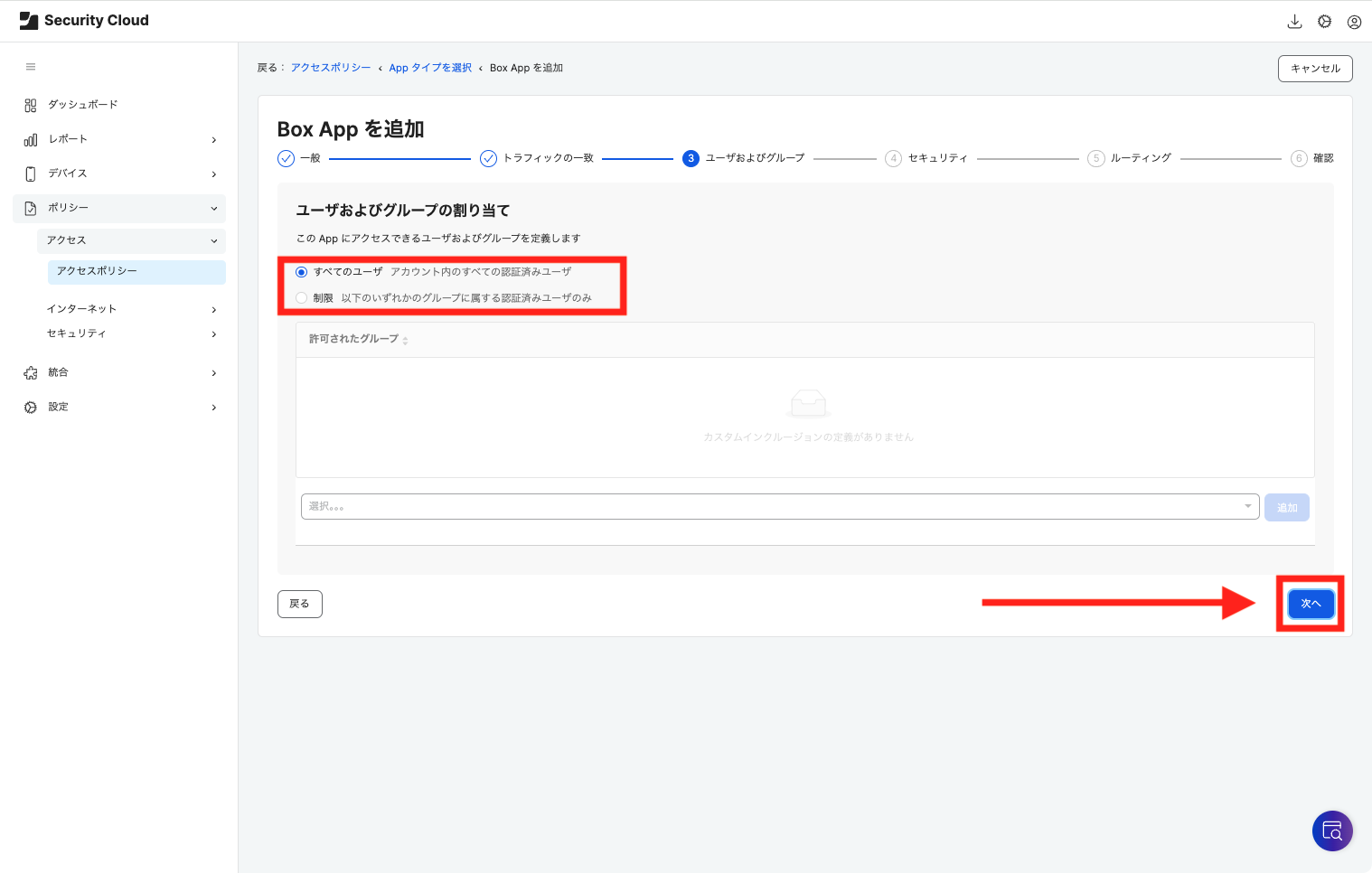

このポリシーを適用する対象を指定します。

別途グループを作成している場合は対象を絞って適用することも可能です。

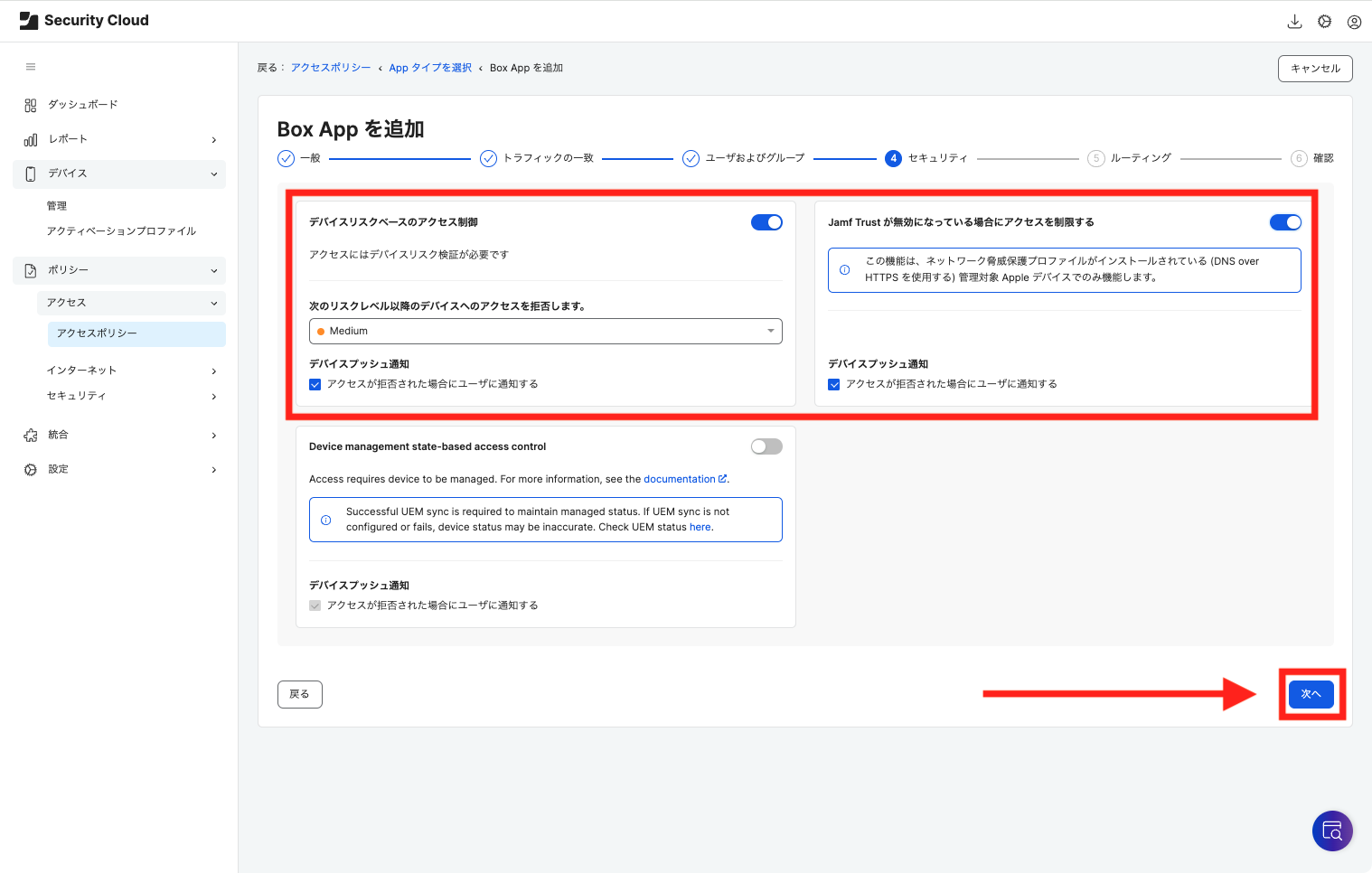

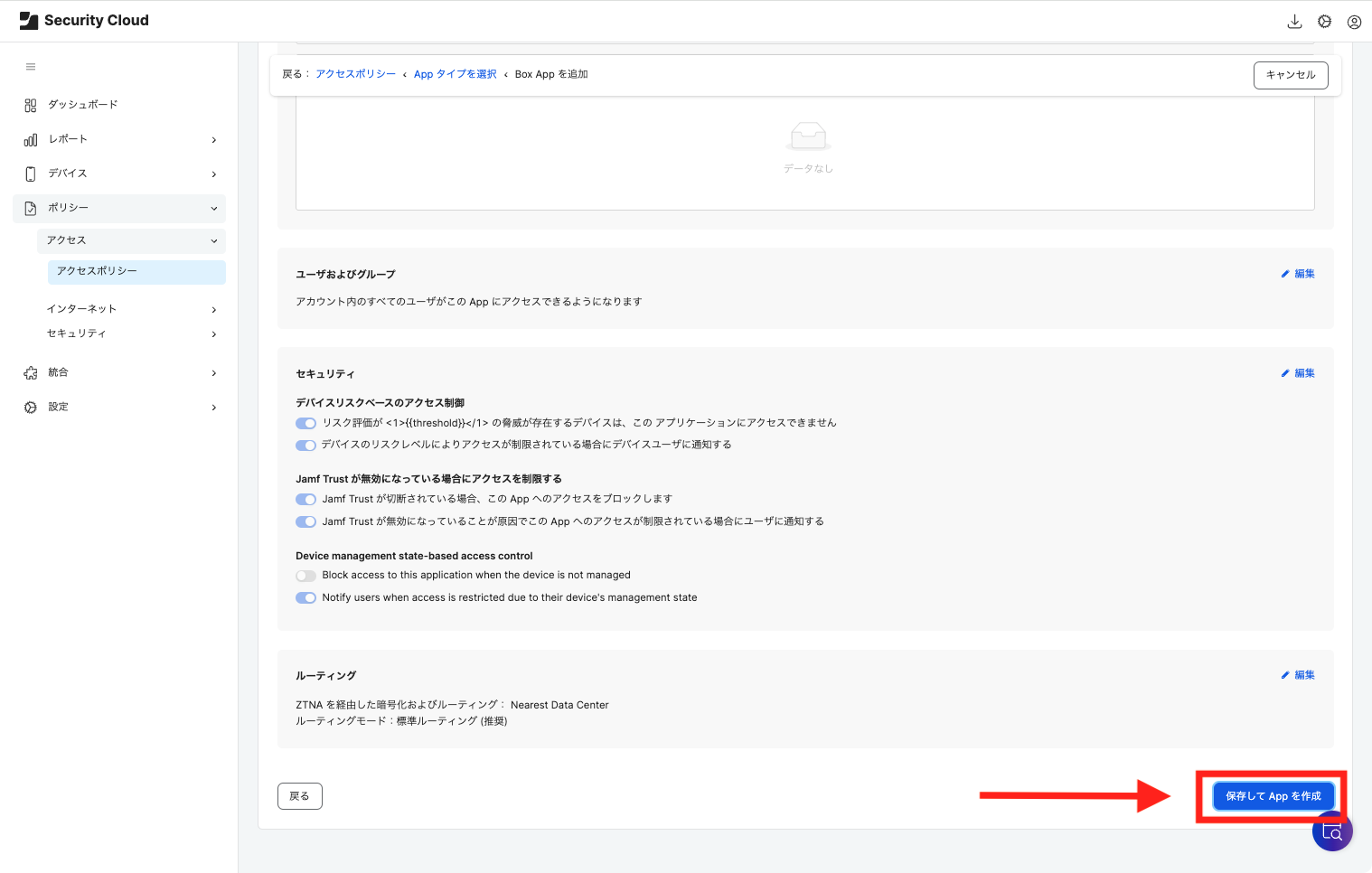

ここでデバイスリスクベースのアクセス制御のコントロールを行います。

"ロック画面が無効"のリスクスコアはステップ1でMediumにしていたので、Medium以上のリスクの場合はアクセスを拒否する設定にします。

加えて、Jamf Trustが無効になっている場合でもアクセスを制限する設定を行うことができます。

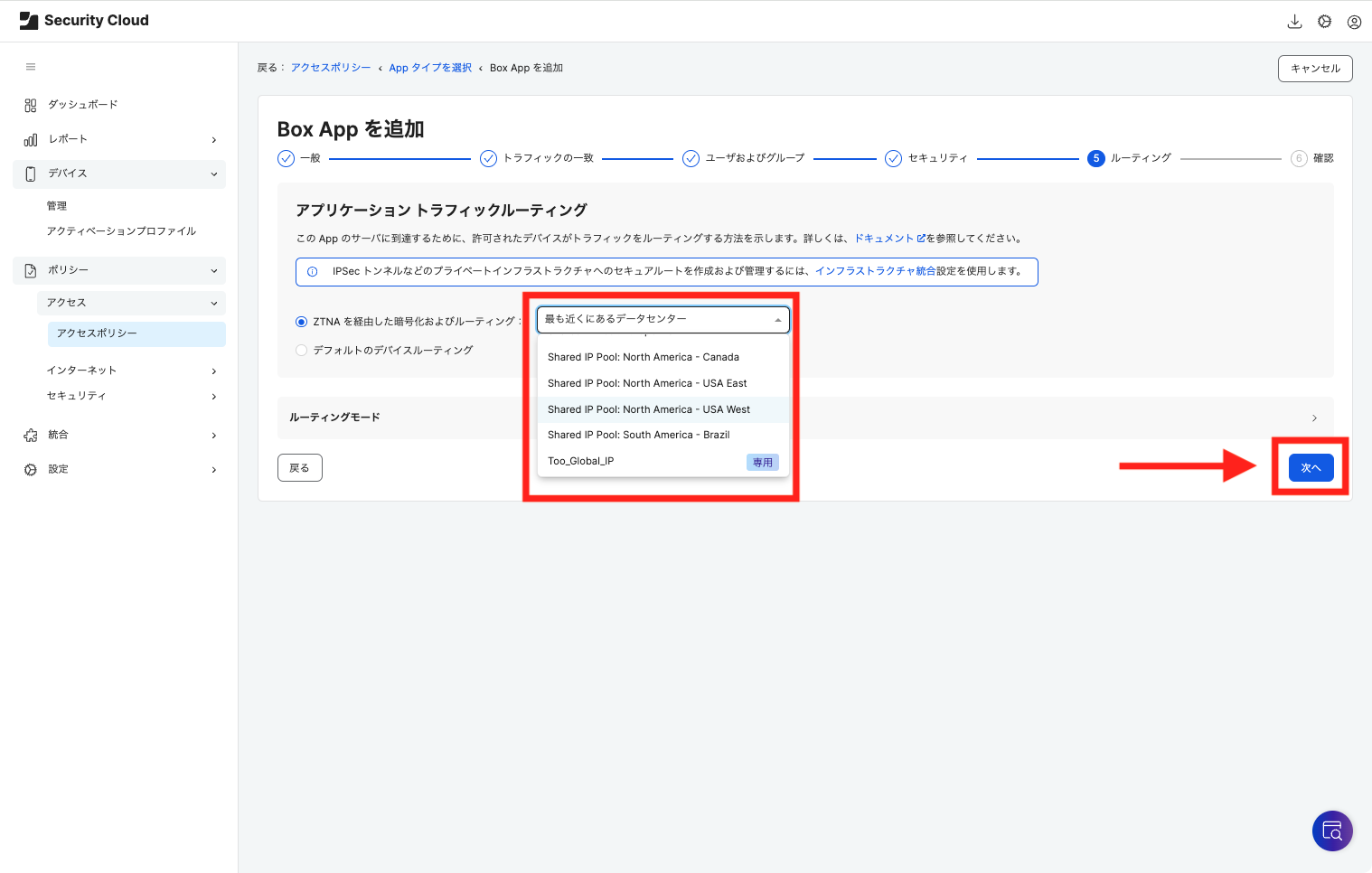

次に、トラフィックのルーティングを定義します。

Jamf社提供のデータセンターが各地域にあり、そこを指定することも可能ですし、もっとも近くにあるデータセンターを自動的に通る設定にすることも可能です。

最後にこれまで設定してきた内容に間違いがないかを確認し、「保存してAppを作成」を選択します。

以上でリスクスコアの設定は完了です。

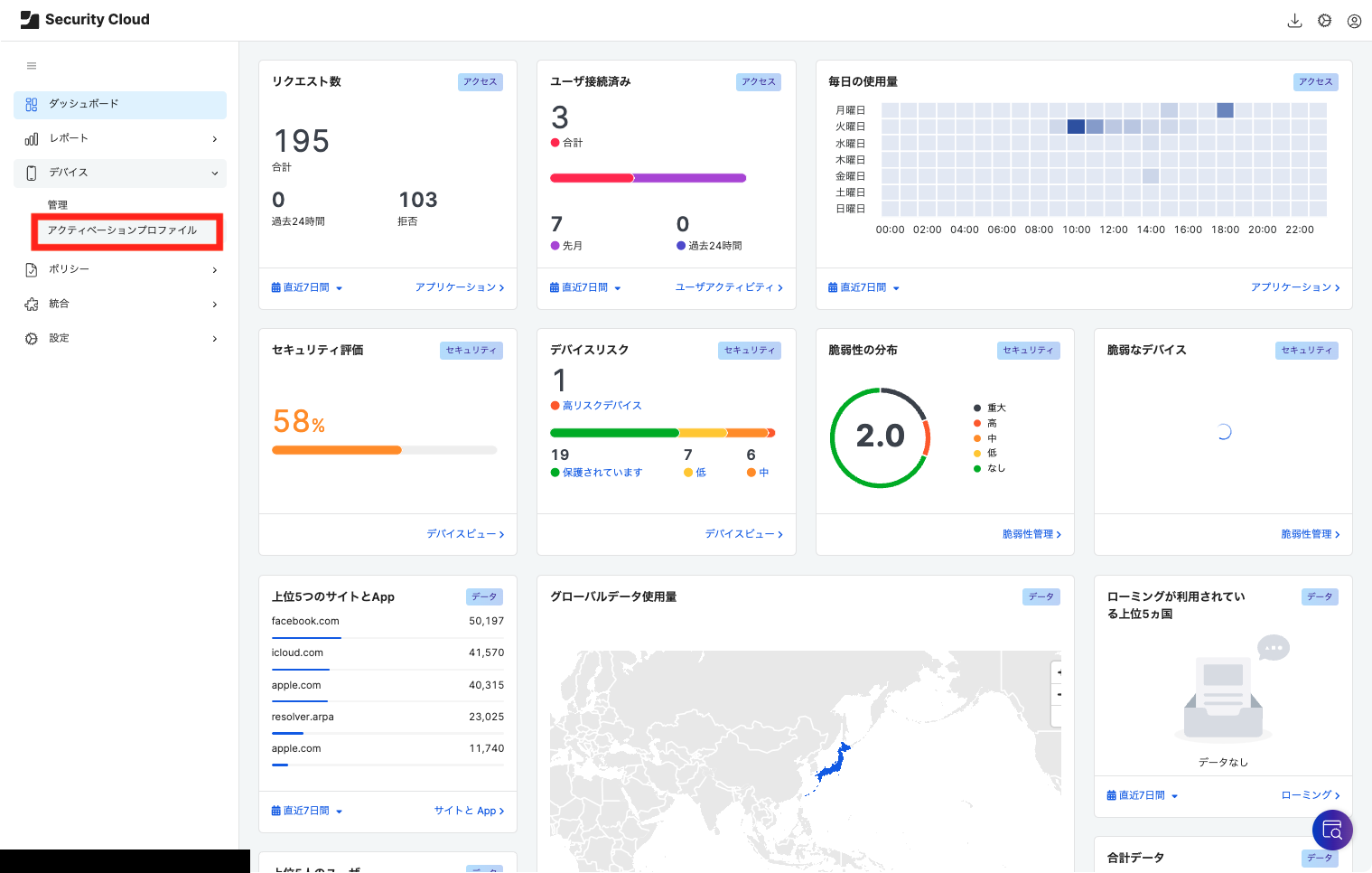

ステップ3:プロファイルの作成とアプリケーションの配布

ステップ3では実際にデバイスに展開するためのプロファイルを作成します。

まずは、デバイスメニューからアクティベーションプロファイル にアクセスします。

次に、「プロファイルを作成」を選択します。

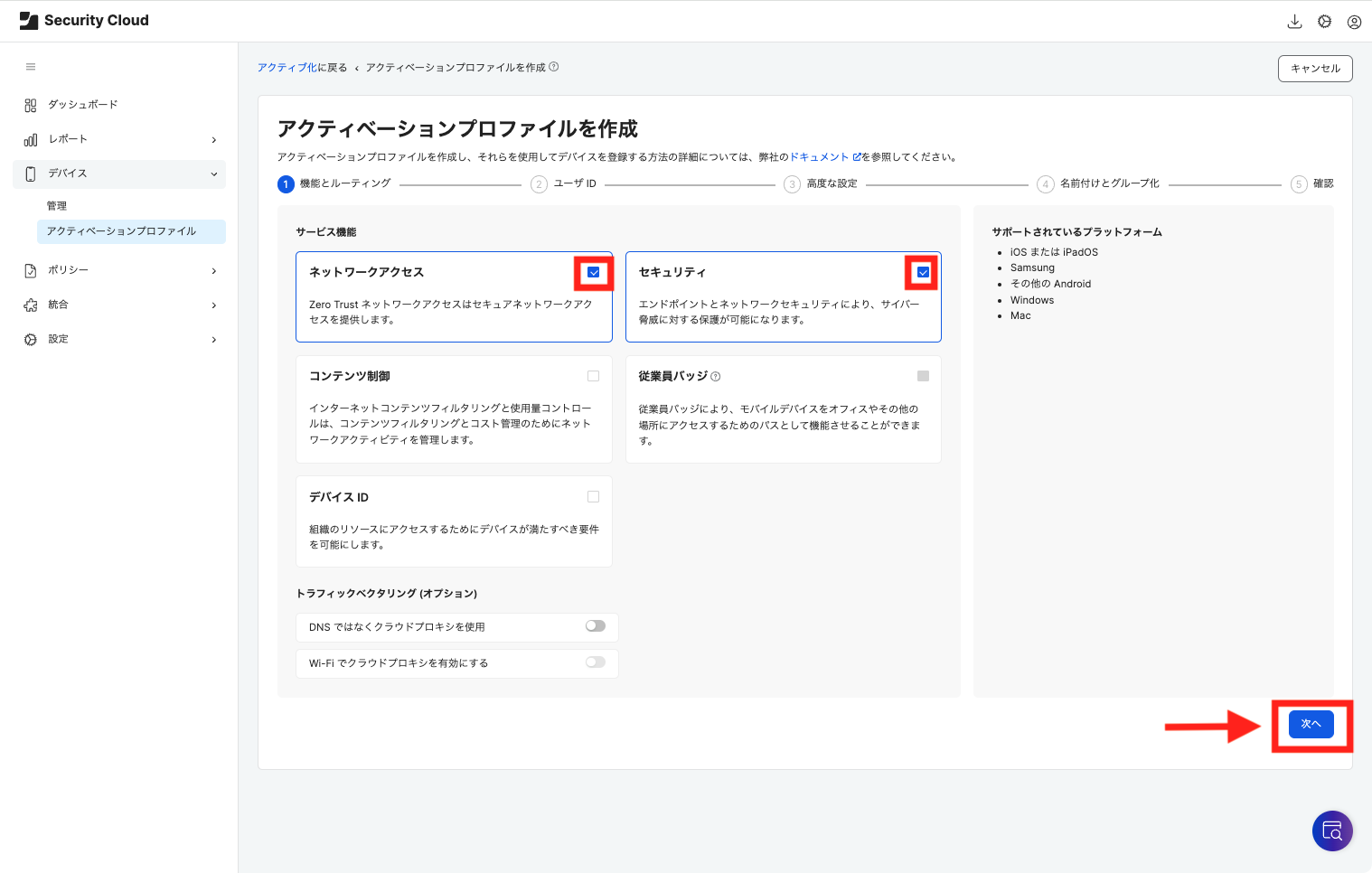

今回のプロファイルに含める機能を選択します。

Jamf Connect Zero Trust Network Accessは「ネットワークアクセス」、Jamf Protect Endpoint and Network Securityは「セキュリティ」を指していますのでそれぞれにチェックを入れ、「次へ」を選択します。

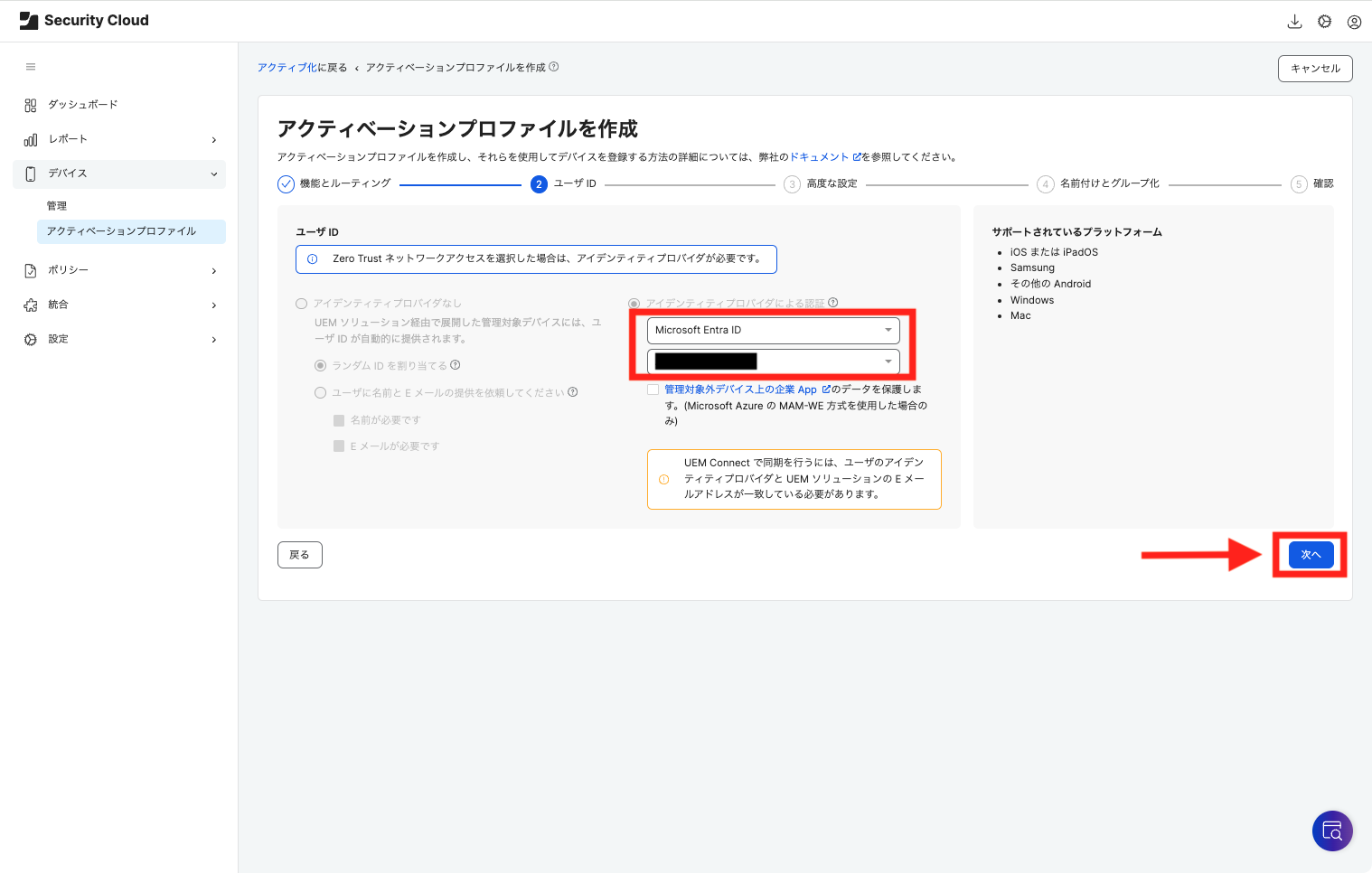

その後、ユーザの認証方法を選択します。

Jamf Connect Zero Trust Network AccessはIdPでの認証をもとにVPN接続を実現するため、IdPとの連携が必須になっています。(連携方法については割愛します。詳細は以下のページをご覧ください。)

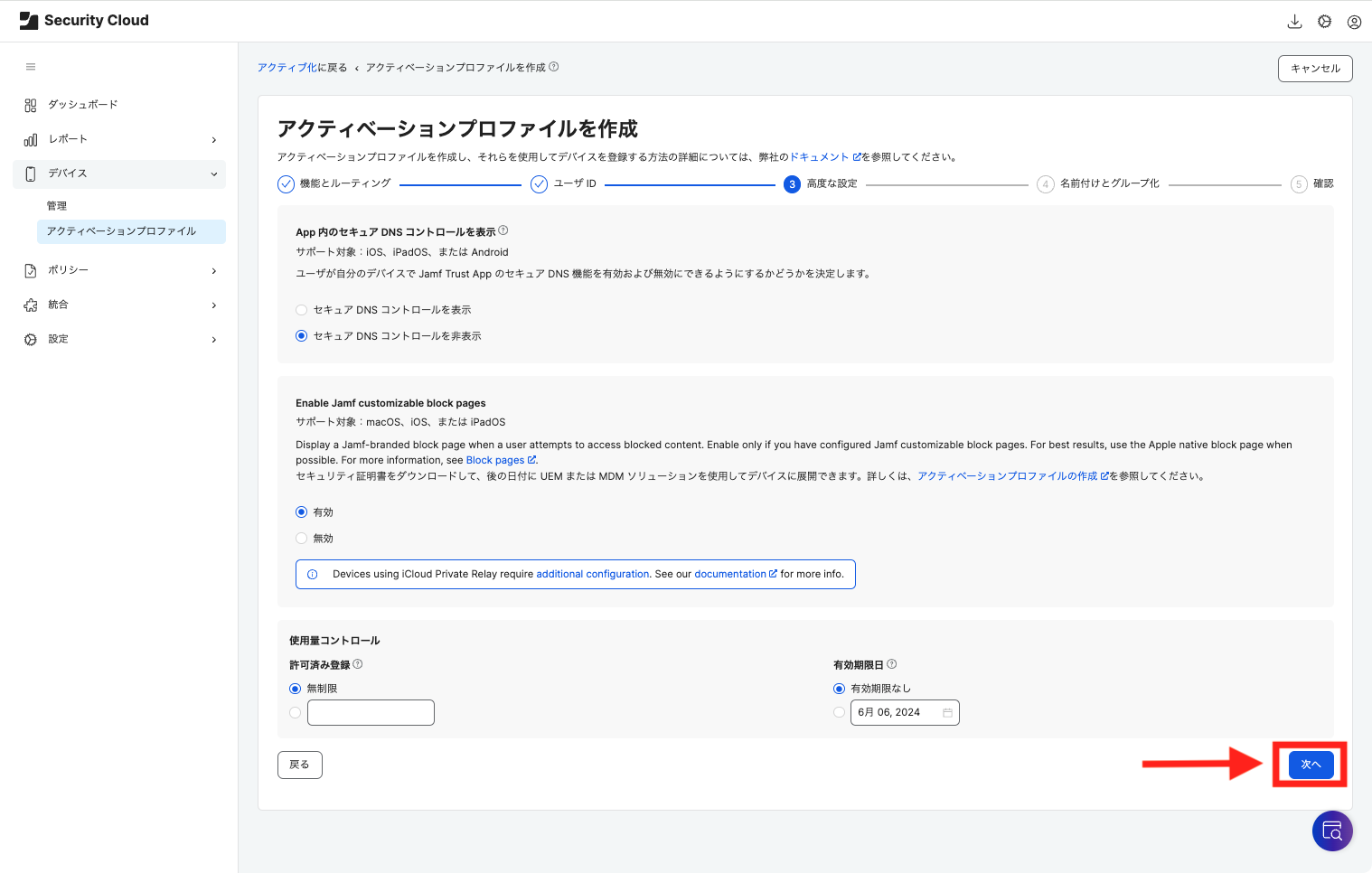

必要に応じて高度な設定を選択します。

ユーザ自身にセキュアDNSコントロールの変更を可能にするかどうか、アクセスがブロックされる場合にJamfロゴのブロックページを表示するか、プロファイル自体の登録可能デバイス数、インストール有効期限を指定できます。

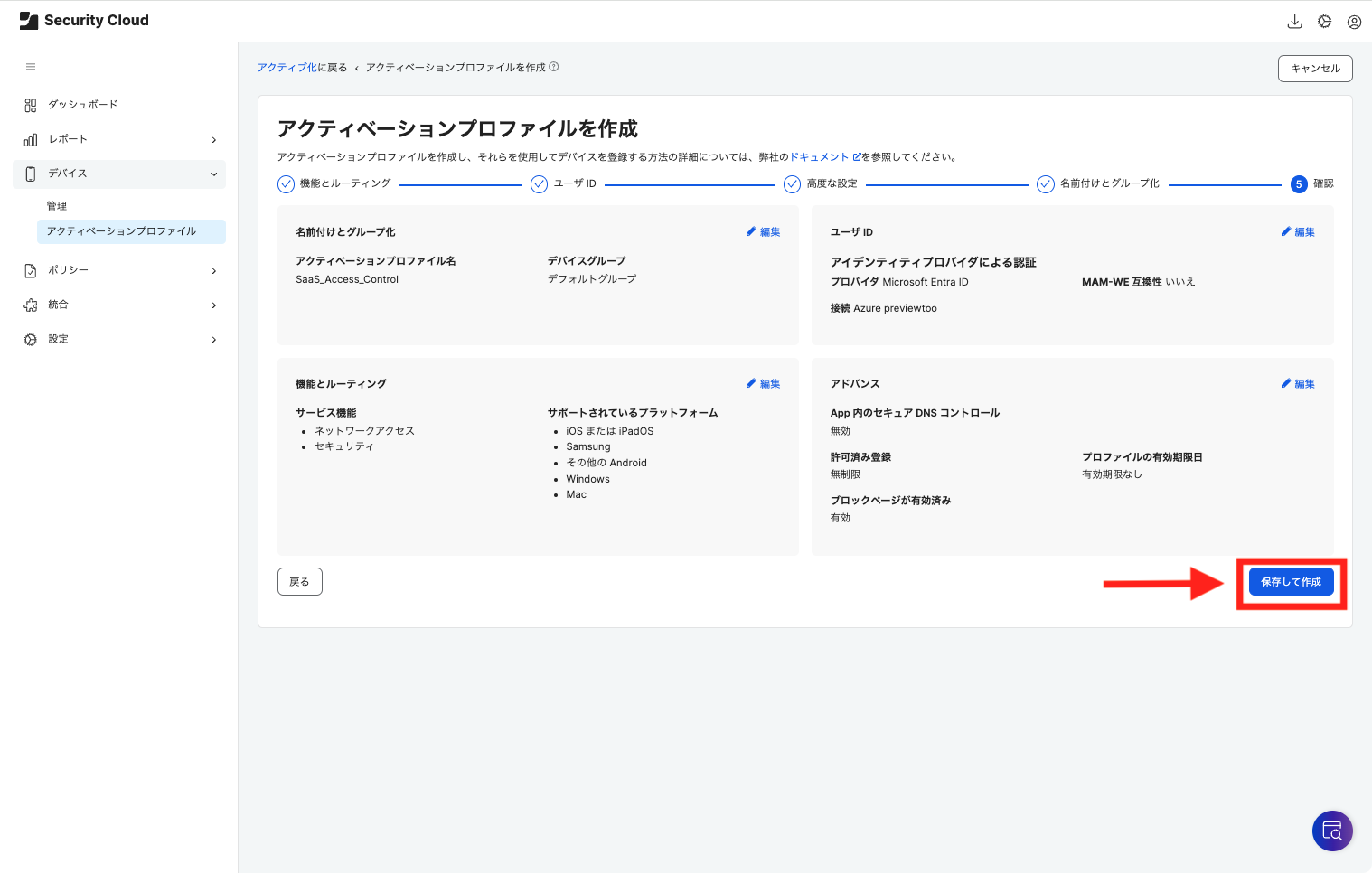

任意のプロファイル名を入力します。

必要に応じて展開したデバイスが登録されるグループを指定することができます。

作成した設定に間違いがないか確認の上、保存します。

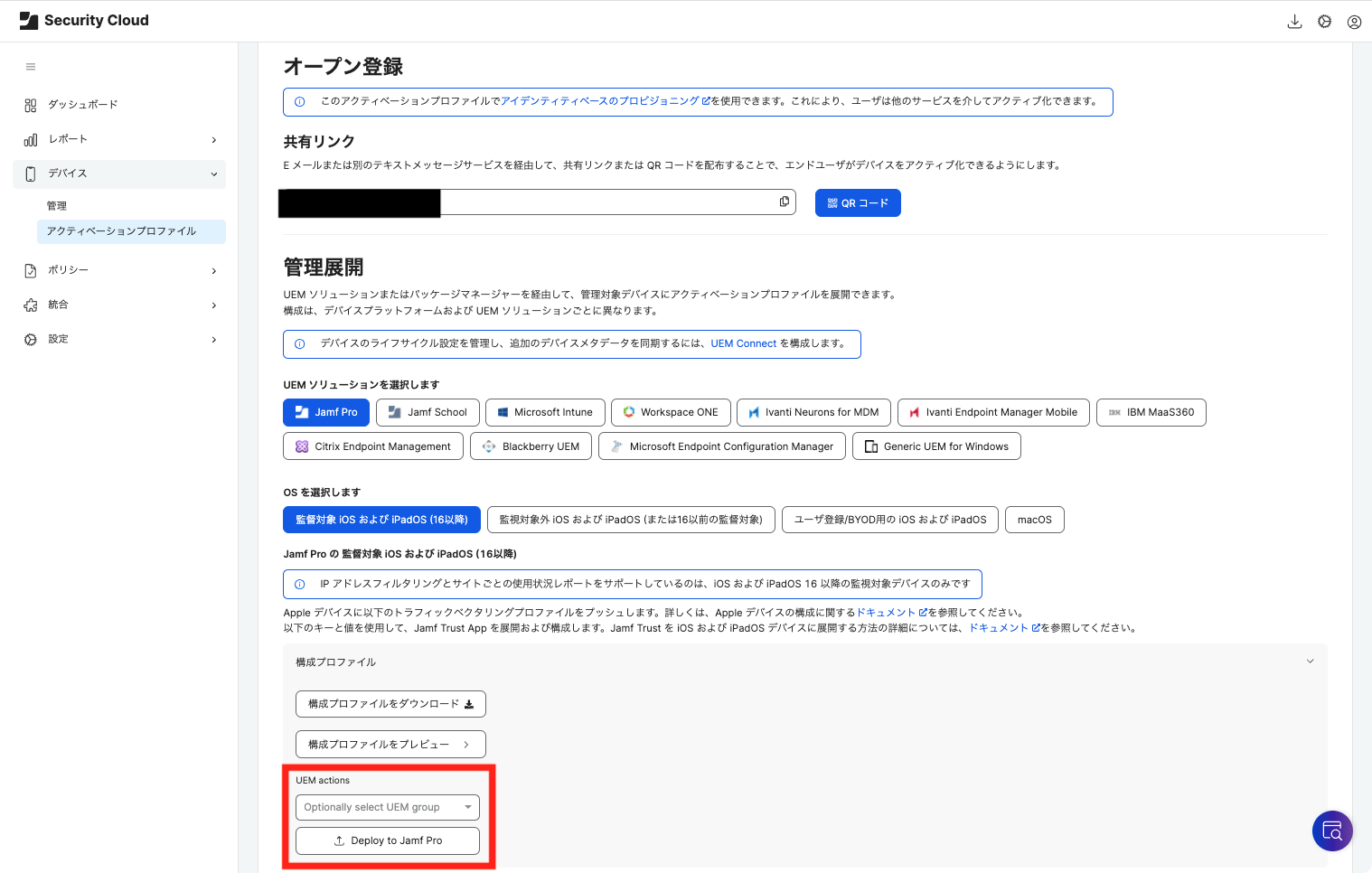

保存した後はUEMソリューションとして「Jamf Pro」、OSは「監理対象iOSおよびiPadOS」を選択します。

UEM ConnectによってすでにJamf Proと連携している場合は、Jamf Pro上のデバイスグループを指定して、直接プロファイルをアップロードすることが可能になります。(連携方法については割愛します。詳細は以下のページをご覧ください。)

なお、BYODデバイス向けにはMDM経由での展開だけではなく、共有リンクまたはQRコードでの設定配布も可能になります。配布方法も柔軟に選択することができる点は便利ですね。

Jamf Proユーザだけではなく、その他のMDMを利用している場合でも本製品は問題なく利用できるためその点も魅力的です。

最後に、Apple Business ManagerにてJamf Trustアプリを購入し、利用しているMDM経由で対象のデバイスにアプリを配布してください。(アプリの配布方法は割愛します。)

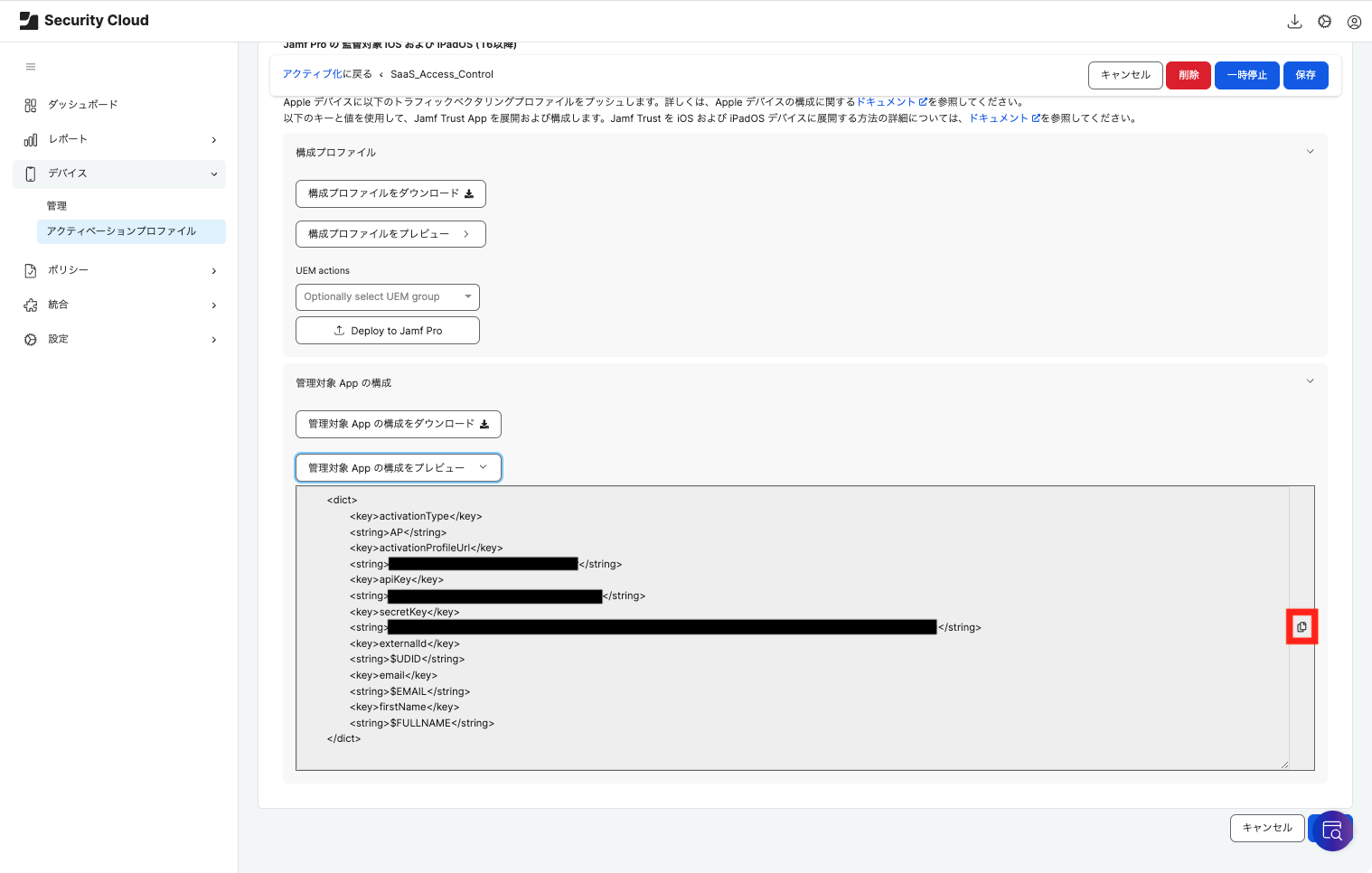

その際、監視対象のデバイスに配布する場合はApp Config設定も必要となるため、App Configの設定値もここでコピーしておきます。

これで、事前に必要な設定自体はすべて完了しました。

次は対象のデバイスで正しく設定が反映されているか確認していきましょう。

ステップ4:デバイス上での挙動をチェック

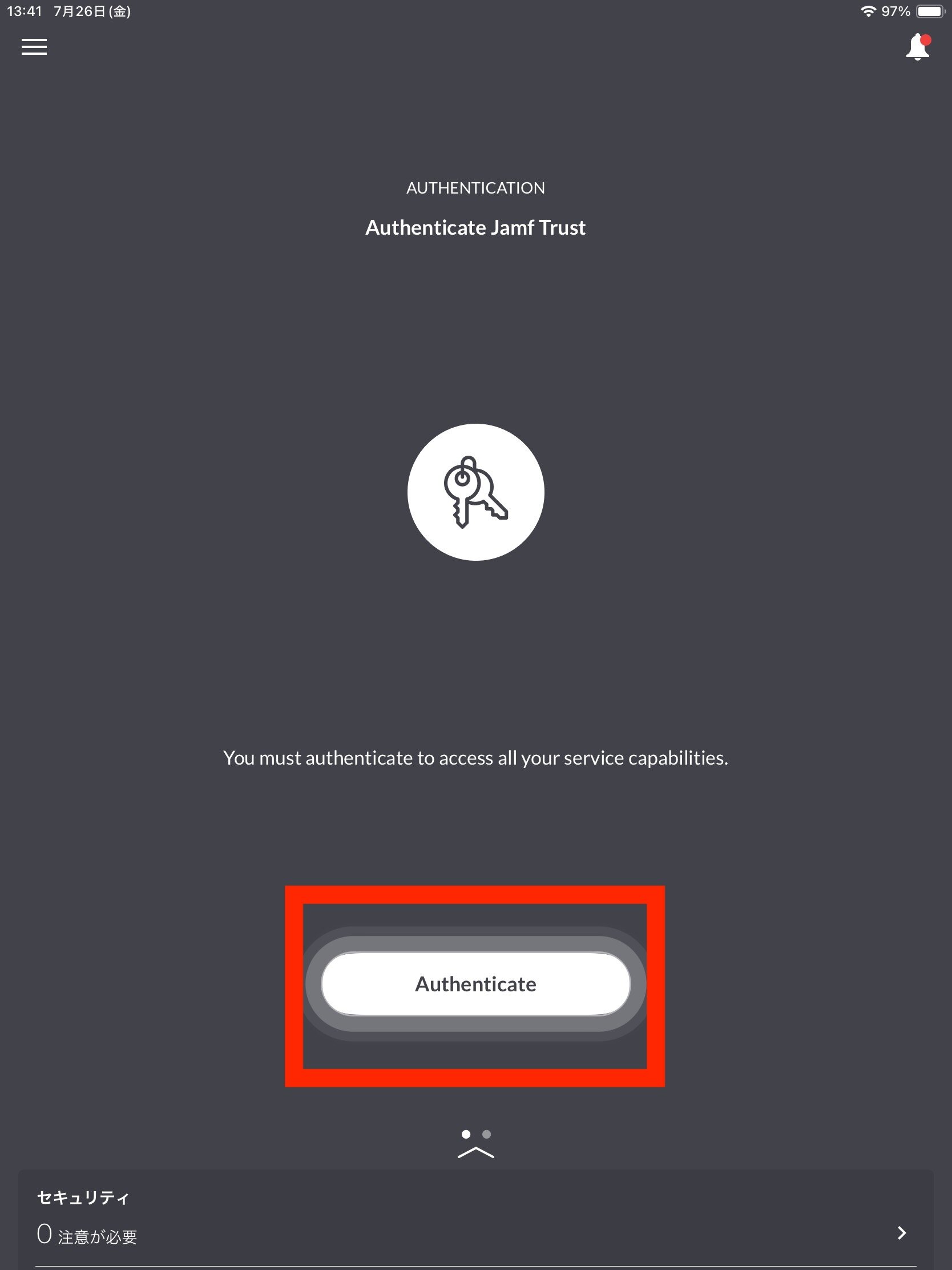

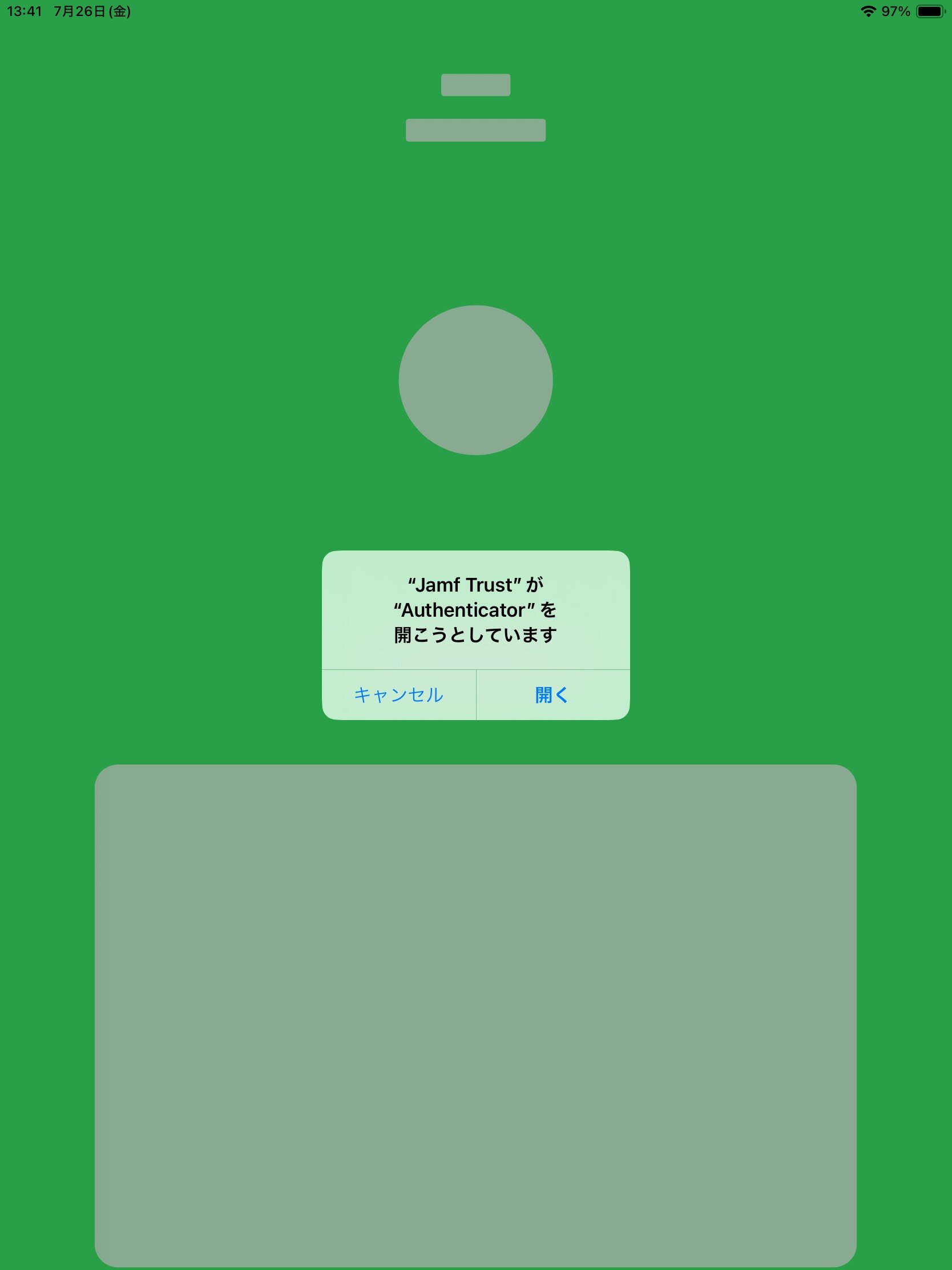

まず、デバイス上でJamf Trustを開くとこのような画面が表示されます。ご利用のIdPや設定により挙動は異なりますが「Authenticate」から認証を行います。

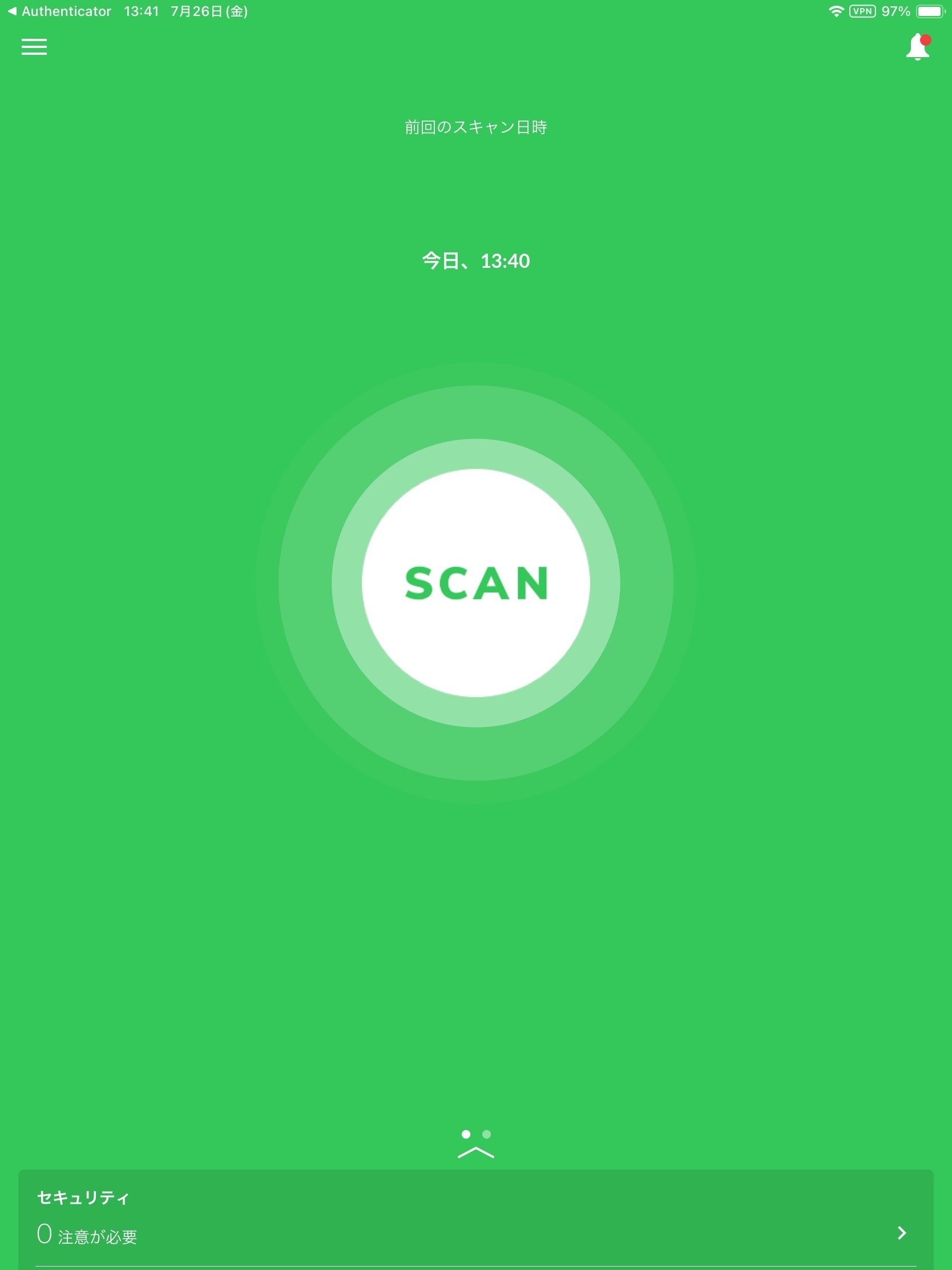

認証完了後はこのような画面が表示されます。

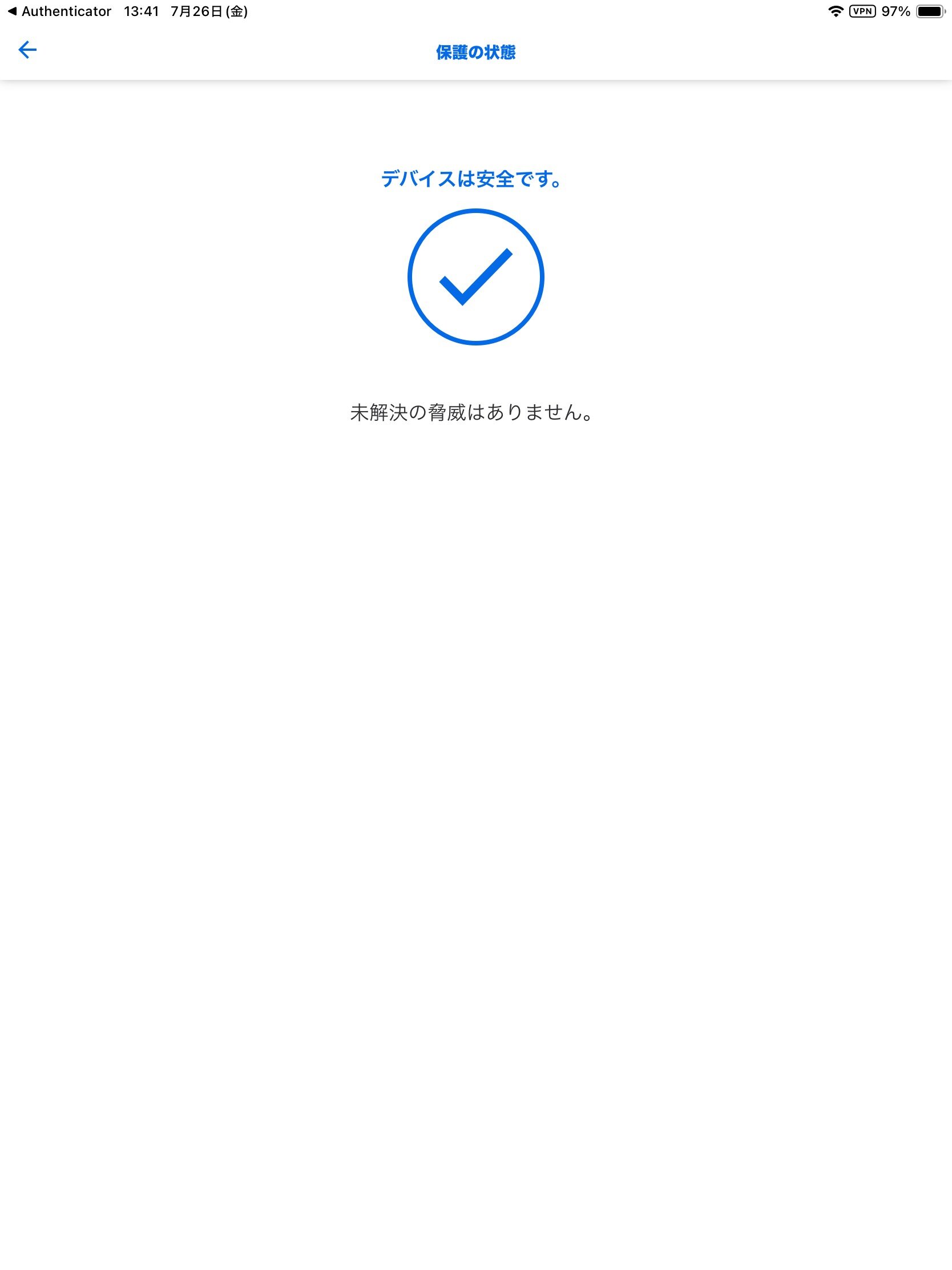

この画面を横にスワイプすると保護状態を確認できます。

この状態でBoxを開くと問題なくログイン画面にアクセスすることができました。

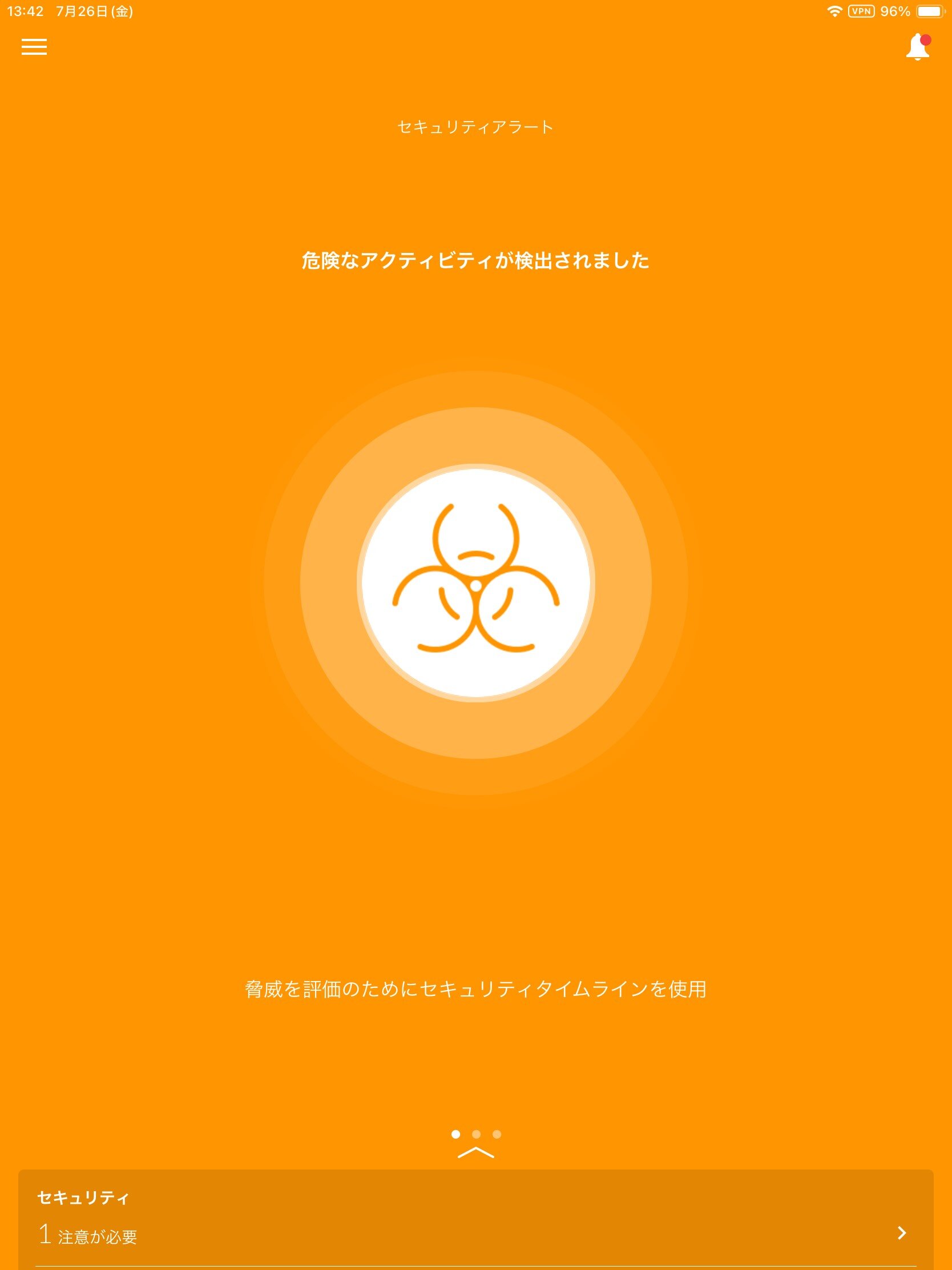

そこで、デバイスのパスコードをオフにしてデバイスを危険な状態とすることで、どのように変化するか見ていこうと思います。

実際にパスコードをオフにした後、改めてJamf Trustを開いてデバイスの状態がどうなっているか確認してみましょう。

先ほどは「未解決の脅威はありません」という表示だったのですが…

このように、グラフィカルに分かりやすい形で危険な状態であることが確認できます。

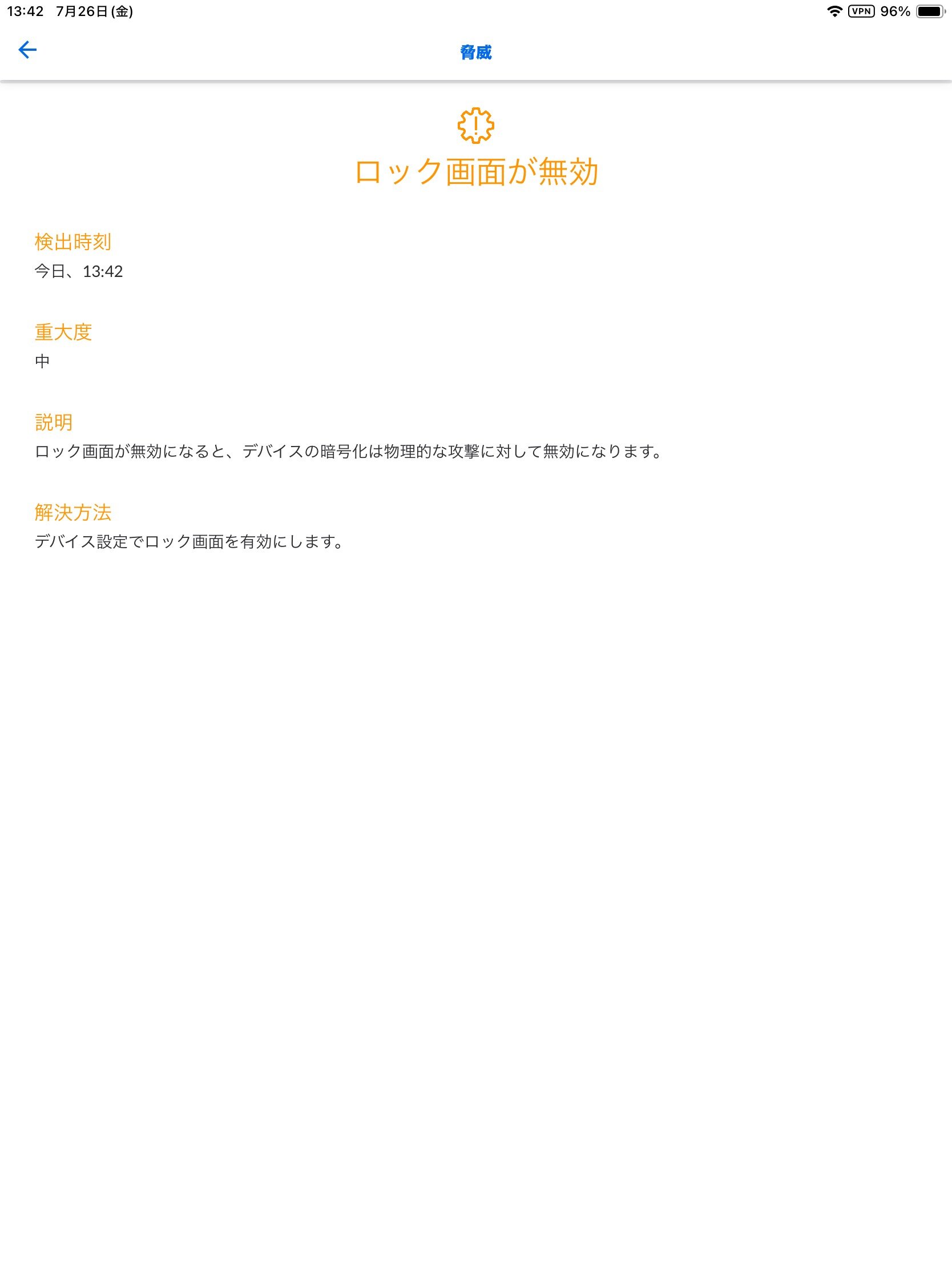

画面下部の「1 注意が必要」をタップすると詳細を確認することが可能です。

ご覧のように、どんな脅威があり、どうすれば解決可能かをユーザ側で確認することができるため、このアプリの使い方さえお伝えしておけばユーザ自身での解決も可能です。

では、この状態で改めてBoxにアクセスしてみると…

このようにアクセスがブロックされ、ログイン画面自体が表示されない形となります。

これだけでは「なぜかBoxにアクセスできない…」とユーザが思ってしまう可能性もありますが、Jamf Trustはプッシュ通知にも対応しており、ブロックされた場合はこのような通知をユーザが受け取れるようになっていますのでご安心ください。

この通知をタップすると先ほどご紹介した”ロック画面が無効”という表示に遷移しますので、ユーザにて原因の特定と解決まで進むことができます。

ここまで見てきたように、デバイス自体のリスク状態をJamf Trustが判別し、SaaSへのアクセス制御を実現することができました。

まとめ

今回はわかりやすくパスコード設定の有無で検証を行いましたが、その他「信頼できない証明書を使ったネットワークに接続している」場合や「脆弱性の確認されたOSを利用している」場合などでも同様にSaaSへのアクセスにブロックをかけることができます。

モバイルデバイスをビジネスで利用するケースが一般的になってきている昨今ですので、これを機に現在自社のユーザが利用しているモバイルデバイスが果たして安全な状態が担保された上で社内のリソースにアクセスしているかどうか、改めてチェックしてみるのもいかがでしょうか。

今回ご紹介した機能以外にもモバイルセキュリティ全般に関するご相談など、気になることがございましたらぜひお気軽にお問い合わせください。

また、今後もAppleデバイス管理、Jamfにまつわる情報をブログ、YouTubeを通じて発信していきますのでよろしければぜひご覧ください!

記事は2024年8月30日現在の内容です。

この記事に付けられたタグ

おすすめ記事を見る