Jamf Proのローカル管理者パスワードソリューション「LAPS」を理解しよう!

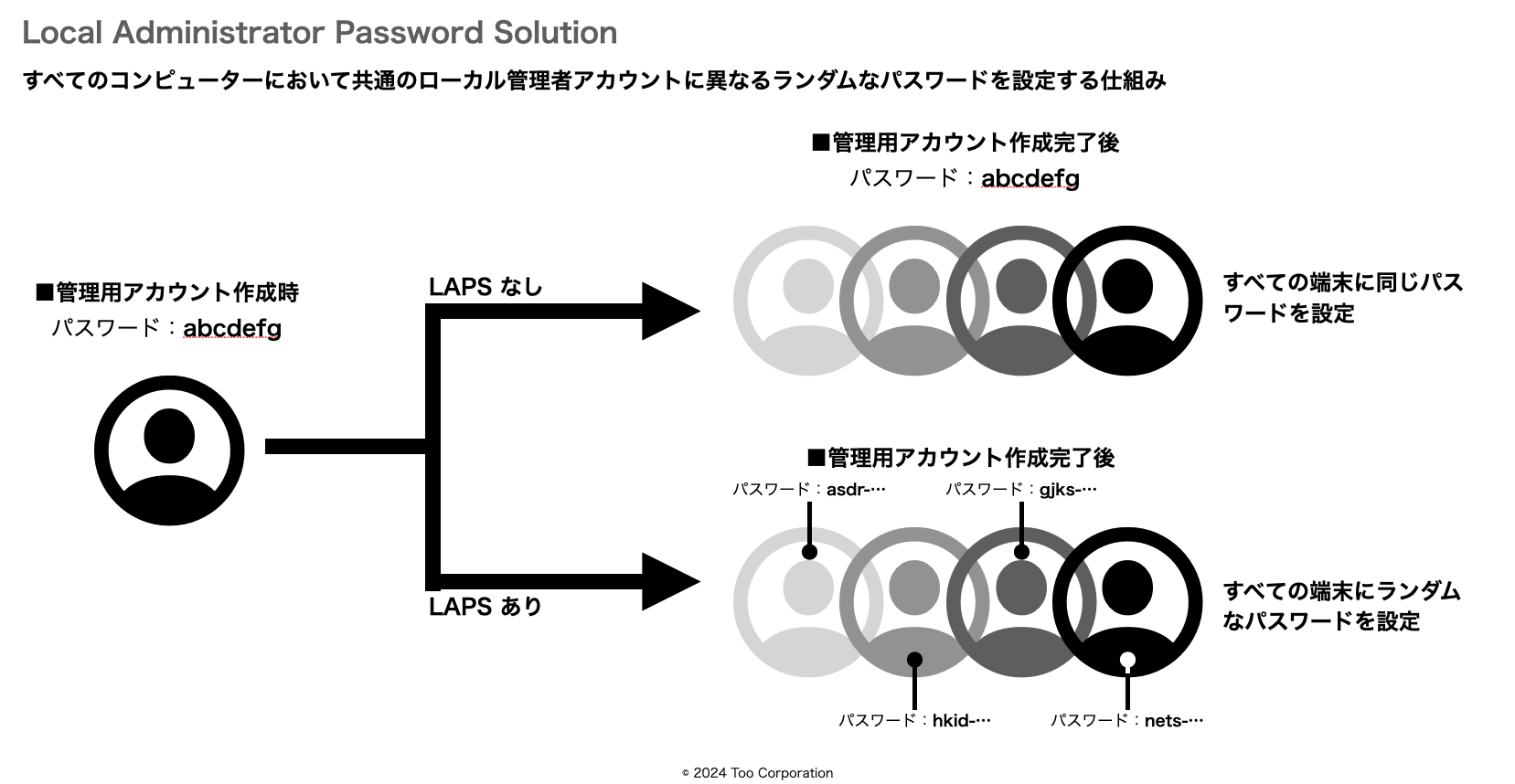

LAPS(Local Administrator Password Solution)とは、Windowsを管理するためのWindows LAPSと同様に、PC上に作成されたローカル管理者アカウントのパスワードを一括管理するための仕組みとなります。

複数のデバイスに共通の管理者IDとパスワードを設定していると、パスワードが発覚した段階ですべてのデバイスにアクセス可能となり、セキュリティリスクとなってしまいます。

LAPSはそんな管理用アカウントのパスワードをランダムで生成・定期的にローテーションさせる仕組みです。

Jamf ProのLAPSはバージョン10.46から実装されていますが、バージョン11.3からはJamf Proの管理コンソール上で生成されたパスワードが確認できるようになるなど、確実に機能を充実させています。

今回は、Jamf Proに実装されているLAPSについて改めてご紹介します。

LAPSとは

冒頭の通り、LAPSとは「すべてのコンピュータにおいて共通のローカル管理者アカウントに、異なるランダムなパスワードを設定・ローテーション・表示する仕組み」です。

Jamf Proに最初に実装されたときのバージョンは10.46ですが、実装当初、LAPSの機能はデフォルトで無効になっていました。有効にするためにはAPIから操作を行う必要があり、また事前登録(PreStage Enrollment)にて作成した管理用アカウントのみがLAPSの対象でした。

バージョン10.49からJamf管理フレームワークにて作成された管理用アカウントもLAPSの対象となり、ユーザー登録(User-Initiated Enrollment)で登録されたMacにもLAPSを提供できるように機能が拡張されました。

現在、Jamf管理フレームワークにて作成された管理用アカウントに対してのLAPSはデフォルトで有効となり、無効にできなくなっています。

事前登録で作成した管理用アカウントをLAPSで運用したい場合には、個別にLAPSを有効にする必要があります。

このようにJamf Proでは2種類のLAPSが存在することになります。詳細は次章をご覧ください。

ちなみに、バージョン11.2まではLAPSで生成されたパスワードを確認するためにAPIを使用する必要がありましたが、バージョン11.3以降、Jamf Proに登録されているMacのインベントリからパスワードが確認できるようになり、バージョン11.5ではGUIからLAPSの設定をオン・オフできるようになるなど、より使い易くなりました。

それではJamf Proに実装されているLAPSについて、ご紹介します。

LAPSのタイプ:2種類のLAPSを持つJamf Pro

Jamf Proにはもともと2種類の管理フレームワークが備わっています。

・MDMフレームワーク

・Jamf管理フレームワーク

MDMフレームワークはMDMコマンドの実行や構成プロファイルの配布など、Appleが提供している管理用フレームワークを指します。

Jamf管理フレームワークはMacを管理するためのポリシーを実行するために、JamfがJamf Proに実装している独自のフレームワークです。

そしてJamf Proでは、それぞれのフレームワークに対応したLAPSを用意しています。

・MDM LAPS

MDM コマンドであるSetAutoAdminPasswordを利用しているMDMフレームワークを使用したLAPS

・Jamf管理フレームワークLAPS

Jamf Pro管理フレームワークを使用したLAPS

それぞれのLAPSの特徴について比較表にしてみました。

|

Jamf管理フレームワーク LAPS |

MDM LAPS | |

| LAPSアカウント作成方法 | “ユーザーによる登録”にて”管理用アカウントを作成”を選択 | “事前登録”の”アカウント設定”にてローカル管理者アカウントを作成を設定 |

| Macへの登録方法 | 自動デバイス登録 ユーザーによる登録 |

自動デバイス登録 |

| LAPSの動作 | 自動で有効になっており、無効化することができない | Jamf Pro API にて有効・無効が可能 |

| Jamf Pro 10.49 以前に作成されている管理アカウント | 既存の管理用アカウントは、LAPS アカウントに強制的に変更されている | API にて有効にしない限り、既存の事前登録で作成されたアカウントは、LAPS アカウントに変更されない |

| パスワードの自動ローテーション期間 | デフォルトで3ヶ月(約90日) | |

| パスワード表示後の自動ローテーション期間 | デフォルトで1時間 | |

| ランダム生成されるパスワードの文字数 | 29文字 | |

| FileVault 2が有効になっている際にパスワードが変更された場合の挙動 | 変更したパスワードがロック解除のパスワードとして利用できる(ログインパスワードと同期される) | 変更したパスワードがロック解除のパスワードとして利用できない(ログインパスワードと同期されない) |

| パスワードが変更された際のキーチェーンへの挙動 | キーチェーンに変更したパスワードの情報が反映される | キーチェーンに変更したパスワードの情報が反映されない |

| パスワードの確認 |

GUIを通じてパスワードの確認、APIでは確認したアカウントと日付、 |

|

重要なポイント

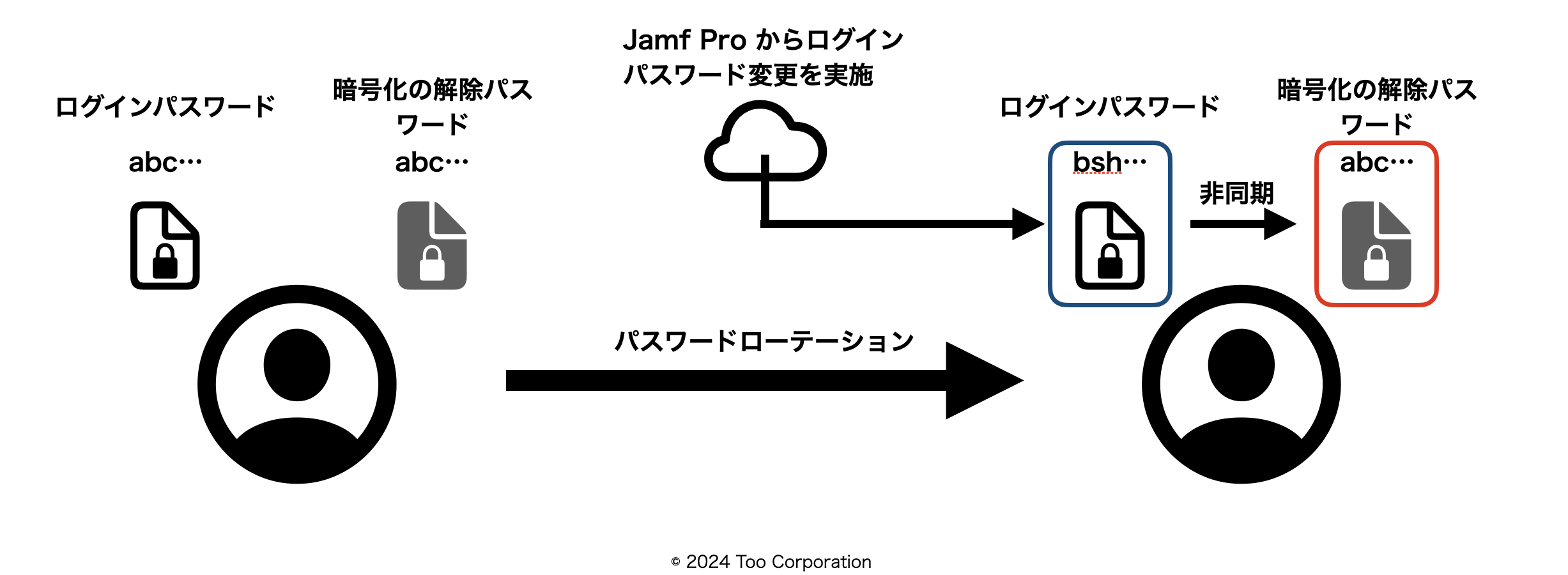

一見すると同じ機能のように見える2種類のLAPSですが、FileVault 2が有効になっている環境において、挙動に差があります。

Jamfのドキュメントにも記載されている通り、JamfはFileVault 2が有効になっているMacをLAPSアカウントで管理する場合、MDM LAPSの使用を推奨していません。

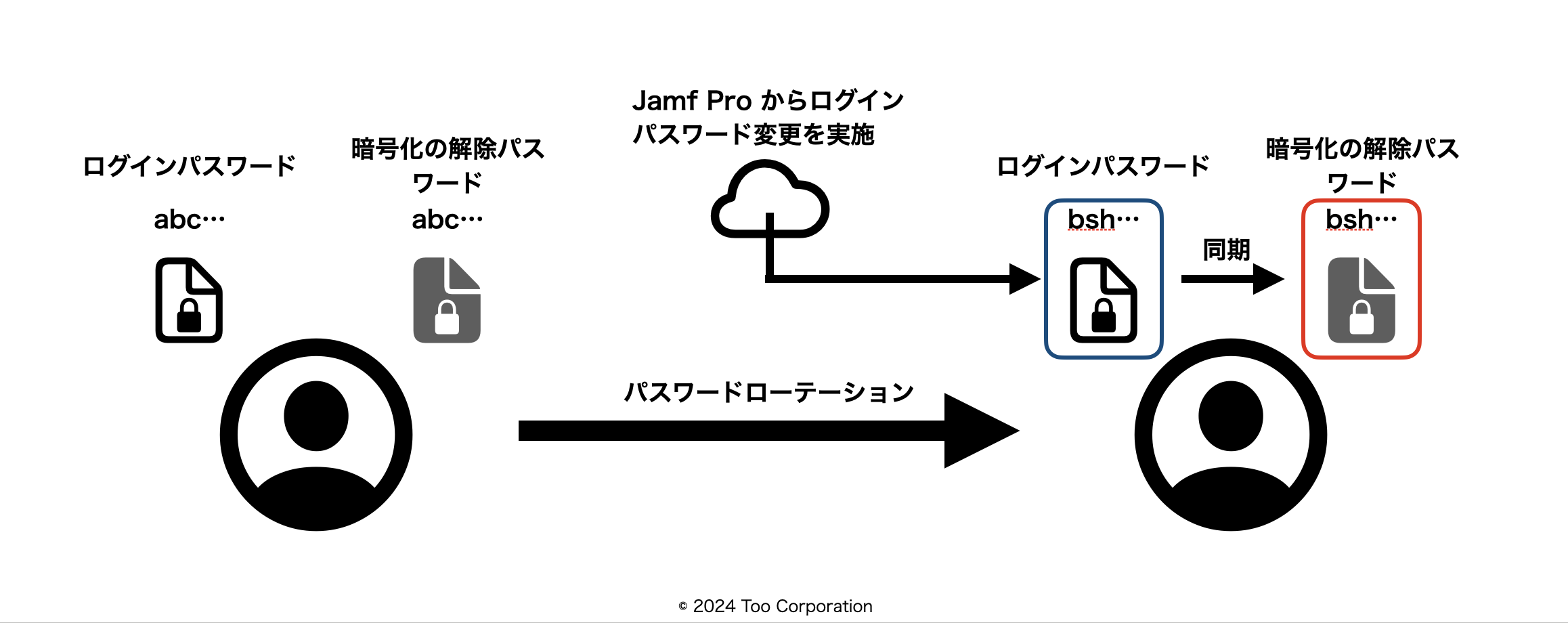

FileVault 2のプロセスには、1)ロック解除の実施、2)ログインの実行という2つのプロセスが存在しています。

macOSのデフォルトの状態ではロック解除とログインのパスワードは同じものが使用されており、利用者はログイン画面でパスワードを入力することで2つのプロセスが同時に実行される仕組みとなっています。

ところがMDM LAPSによって管理用アカウントのパスワードがローテーションされる際、ログイン用のパスワードのみが変更され、ロック解除のパスワードと同期しないという仕様上の制限があるため、結果としてログインできなくなる・・・といった懸念がでてきます。

このように、それぞれのLAPSの特徴を見極めた上で、どちらのLAPSで運用すべきか検討する必要があります。

その他、どちらのLAPSにも共通している点としてはパスワードの長さ(29文字)、ローテーションする間隔(自動更新する期間と表示後の更新期間)が挙げられます。

次にそれぞれのLAPSについて、設定方法や特徴をもう少し詳しく説明します。

Jamf管理フレームワークLAPS

Jamf管理フレームワークLAPSは、もともとJamf Proが実装しているjamf binaryを含むJamf管理フレームワークでLAPSを管理するための仕組みです。

旧製品(Casper Suite)時代から、ユーザーによるJamf Pro手動登録時、Mac上に管理対象管理者ローカルアカウントを作成することができました。このアカウントをLAPS対応したものです。

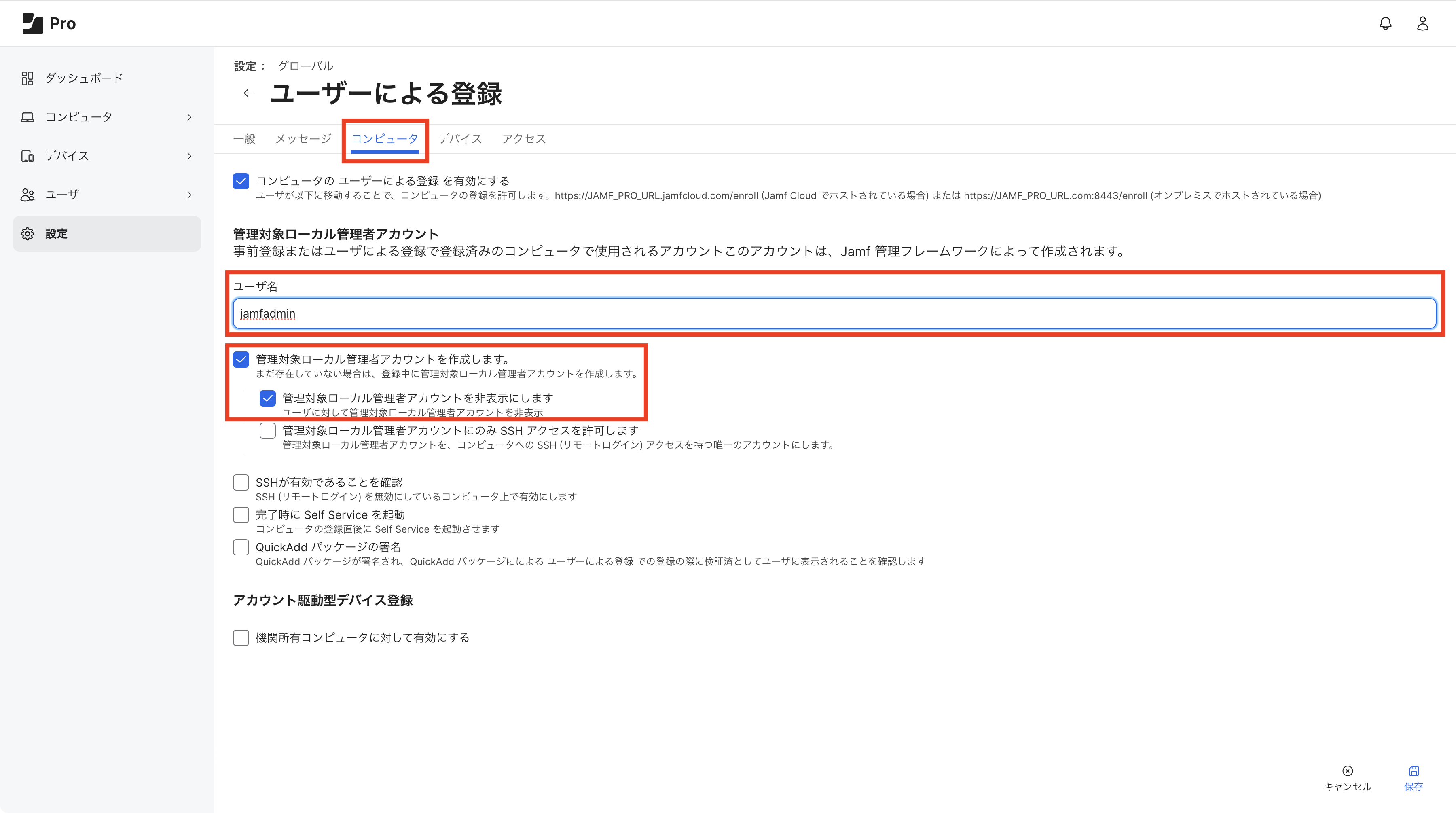

Jamf Proの設定にある「ユーザーによる登録」から設定を有効にします。

ここで設定されたアカウントは、以下の登録方法でJamf Proに登録されたMac上に作成されます。

・自動デバイス登録

・ユーザーによる登録

アカウントの作成方法は下記のとおりとなります。

1.Jamf Proにログインします

2.設定 > グローバル > ユーザーによる登録 の順にクリックします

3.画面右下の編集をクリックします

4.コンピュータ タブをクリックし、下記のようにオプションを設定します

ユーザ名:管理用アカウント名を入力します(日本語不可。例ではjamfadminとしています)

管理対象ローカル管理者アカウントを作成します:チェックを入れます

管理対象ローカル管理者アカウントを非表示にします:Macのシステム設定 > ユーザとグループに作成される管理対象ローカル管理者アカウントが表示されなくなります。標準ではチェックが入っています

5.画面右下の保存をクリックします

Jamf管理フレームワークLAPSはJamf Proの仕様上、標準で有効になっているため、この設定後に登録したMac上にはLAPSが有効化された管理対象ローカル管理者アカウントが作成されることになります。

また前述の通り、FileVault 2の運用を想定しつつ管理対象ローカル管理者アカウントでのサポート運用を検討している場合は、Jamf管理フレームワークLAPSによるアカウントの生成が必要となります。

次に、MDM LAPSについてご説明します。

MDM LAPS

MDMフレームワークに実装されているSetAutoAdminPasswordコマンドを使用して、自動デバイス登録時に作成される管理対象管理者ローカルアカウントをLAPS対応にするのがMDM LAPSです。

MDM LAPSを有効にして使用するためには、Jamf Proの設定にあるコンピュータ管理のセキュリティとコンピュータの設定項目にある事前登録から設定を行います。

事前登録で設定されたアカウントは、以下の登録方法でJamf Proに登録されたMac上に作成されます。

・自動デバイス登録

Jamf管理フレームワークLAPSとは異なり、自動デバイス登録のみを対象としていることが特徴です。

また、MDM LAPSでは、LAPSの有効・無効の設定変更が可能です。MDM LAPSを有効にした場合、過去に登録されたMac上の管理対象管理者ローカルアカウントのパスワードもランダム化されてしまうので、ご注意ください。

MDM LAPSの有効化とアカウントの作成方法は下記のとおりです。

1.Jamf Proにログインします

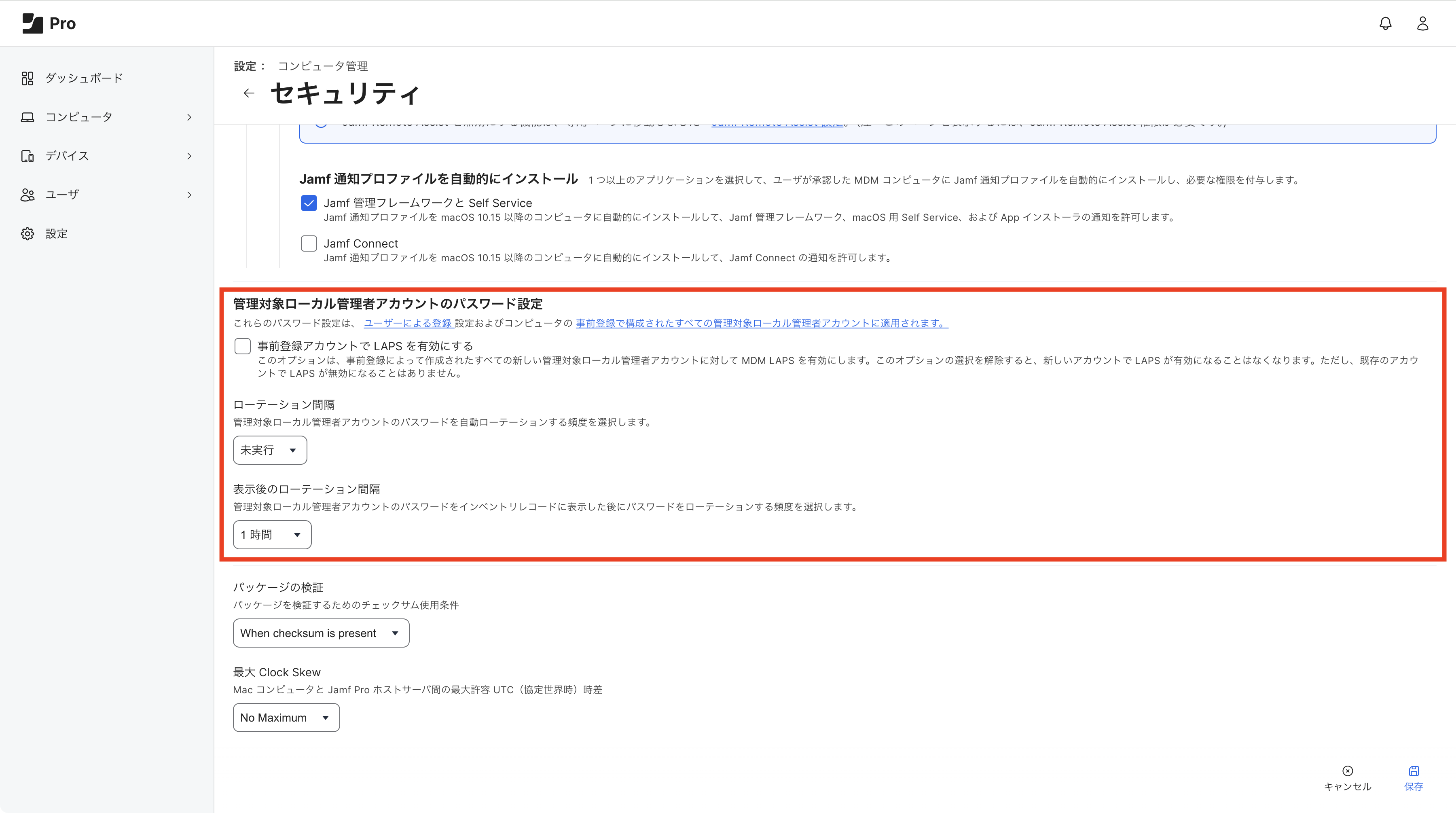

2.設定 > コンピュータ管理 > セキュリティ の順にクリックします

3.画面右下の編集をクリックします

4.管理対象ローカル管理者アカウントのパスワード設定 の項目を設定します

事前登録アカウントで LAPS を有効にする:チェックボックスにチェックを入れMDM LAPSを有効にします

ローテーション間隔:パスワードがローテーションする間隔を「未実行」「7日」「30日」「90日」「180日」から設定します

表示後のローテーション間隔:インベントリからLAPSパスワードを確認したのち、ローテーションが開始される間隔を「1時間」「3時間」「12時間」「1日」「3日」「7日」から設定します

5.画面右下の保存をクリックします

ここまでの工程でMDM LAPSが有効になります。次にMDM LAPSアカウントを作成します。

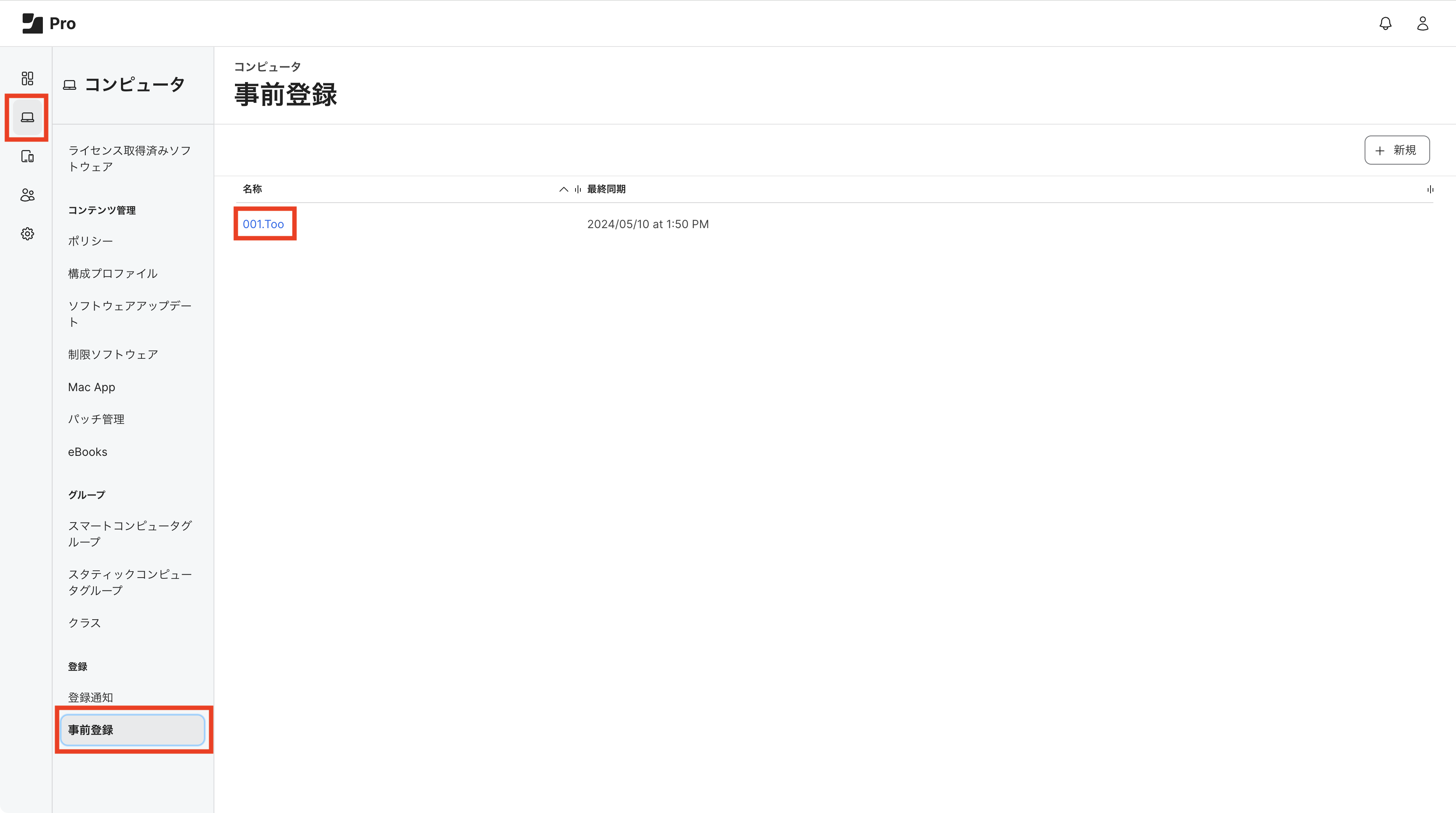

6.コンピュータ > 事前登録 の順にクリックします。既存の設定が作成済みの場合には設定名をクリックし、初めて作成する場合は画面右上にある「+新規」をクリックします。例では、「001Too」という名称の設定を選択しています

7.画面右下の編集をクリックします

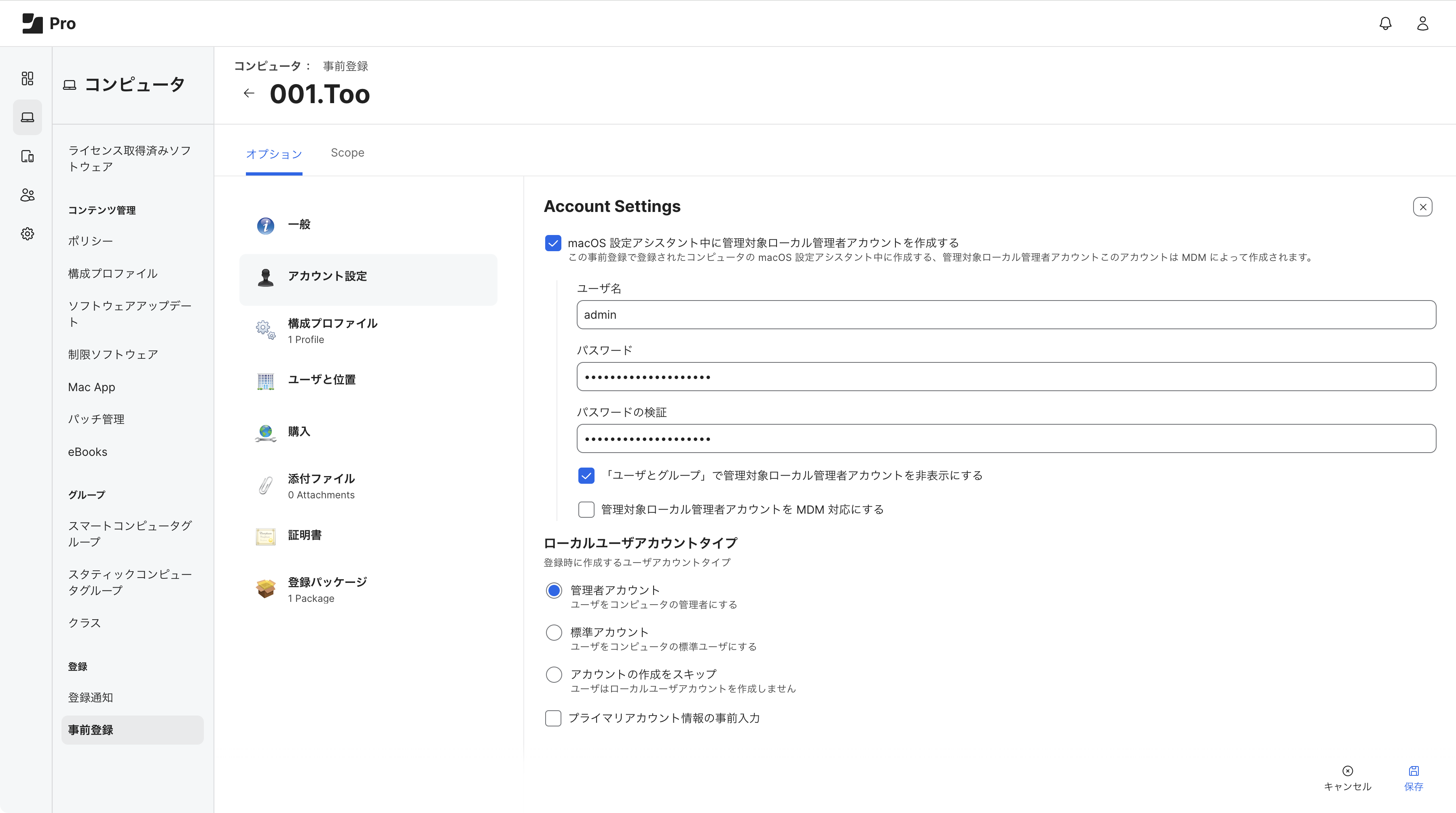

8.アカウント設定 の項目をクリックし設定を行います

macOS 設定アシスタント中に管理対象ローカル管理者アカウントを作成する:チェックをいれます

ユーザ名:LAPSアカウントとして使用するアカウント名を入力します(例ではadminとしています)

パスワード / パスワードの検証:LAPSでランダム化されますが、登録時に一時的なパスワードを入力しておきます

「ユーザとグループ」で管理対象ローカル管理者アカウントを非表示にする:チェックを入れることでMacのシステム設定 > ユーザとグループ に管理対象ローカル管理者アカウントを表示しなくなります。今回はチェックを入れておきます

9.画面右下の保存をクリックします

設定は以上となります。あとはMacを自動デバイス登録を使用してセットアップするだけで、MDM LAPSアカウントがMac上に作成されます。

MDM LAPSで作成されたアカウントのパスワードは、ローテーションした際にログインパスワードの変更のみを行います。そのため、FileVault 2を設定している場合はロック解除のパスワードと同期されませんので注意が必要です。

パスワードの確認

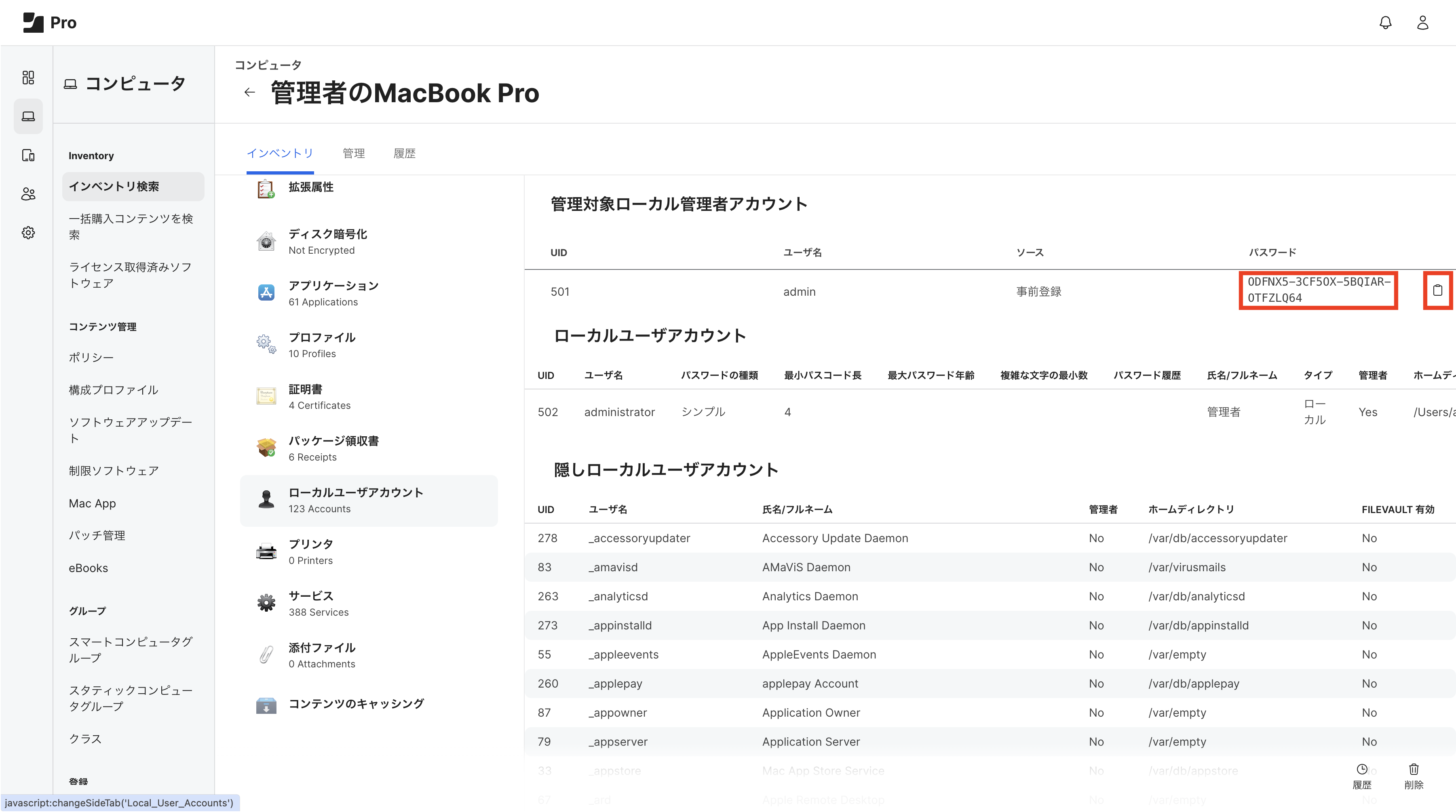

それではMDM LAPSで作成されたアカウントのパスワードを確認してみましょう。

1.Jamf Proにログインします

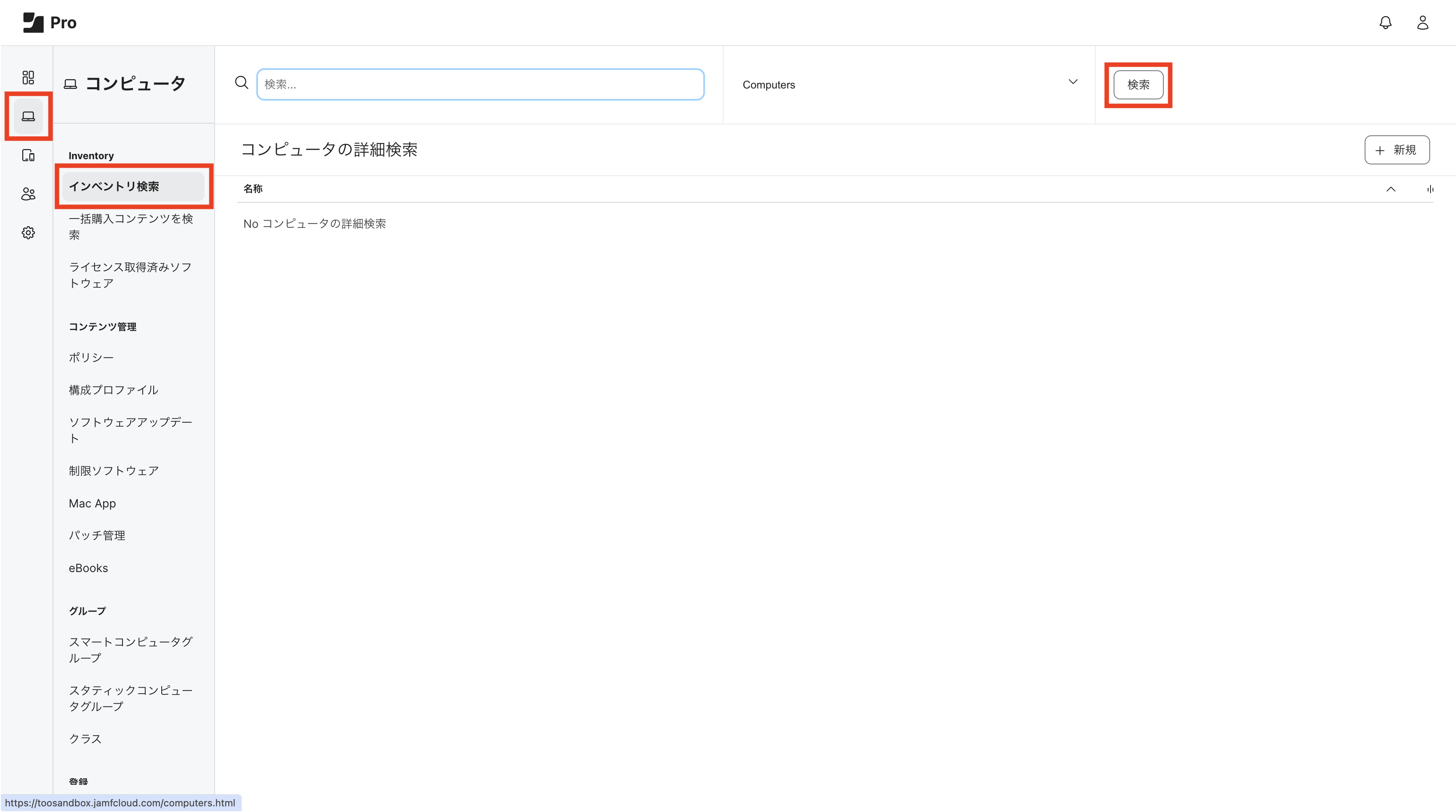

2.コンピュータ > インベントリ検索 > 検索 の順にクリックします

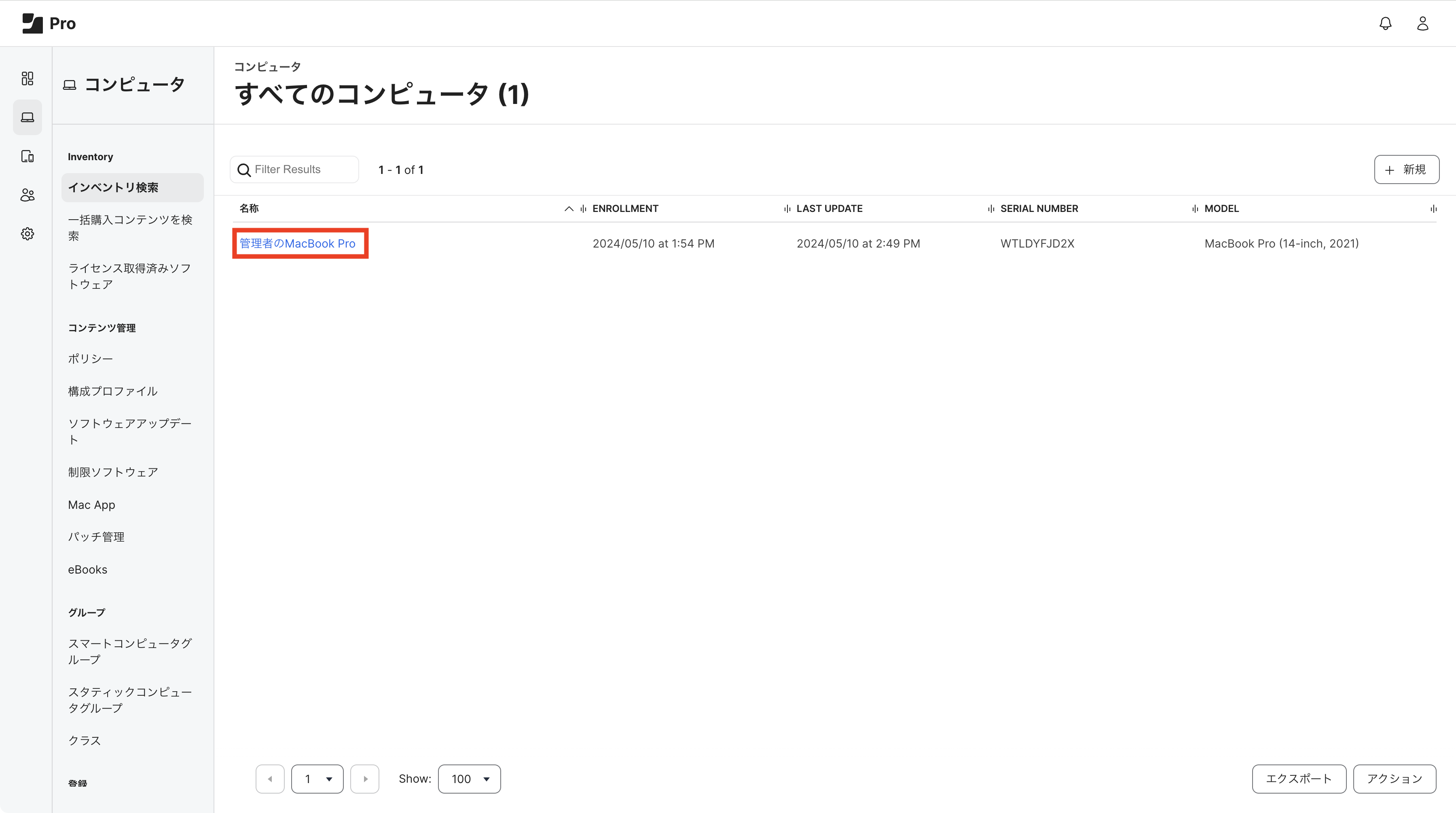

3.パスワードを確認したいデバイス名をクリックします(例では管理者のMacBook Proを選択しています)

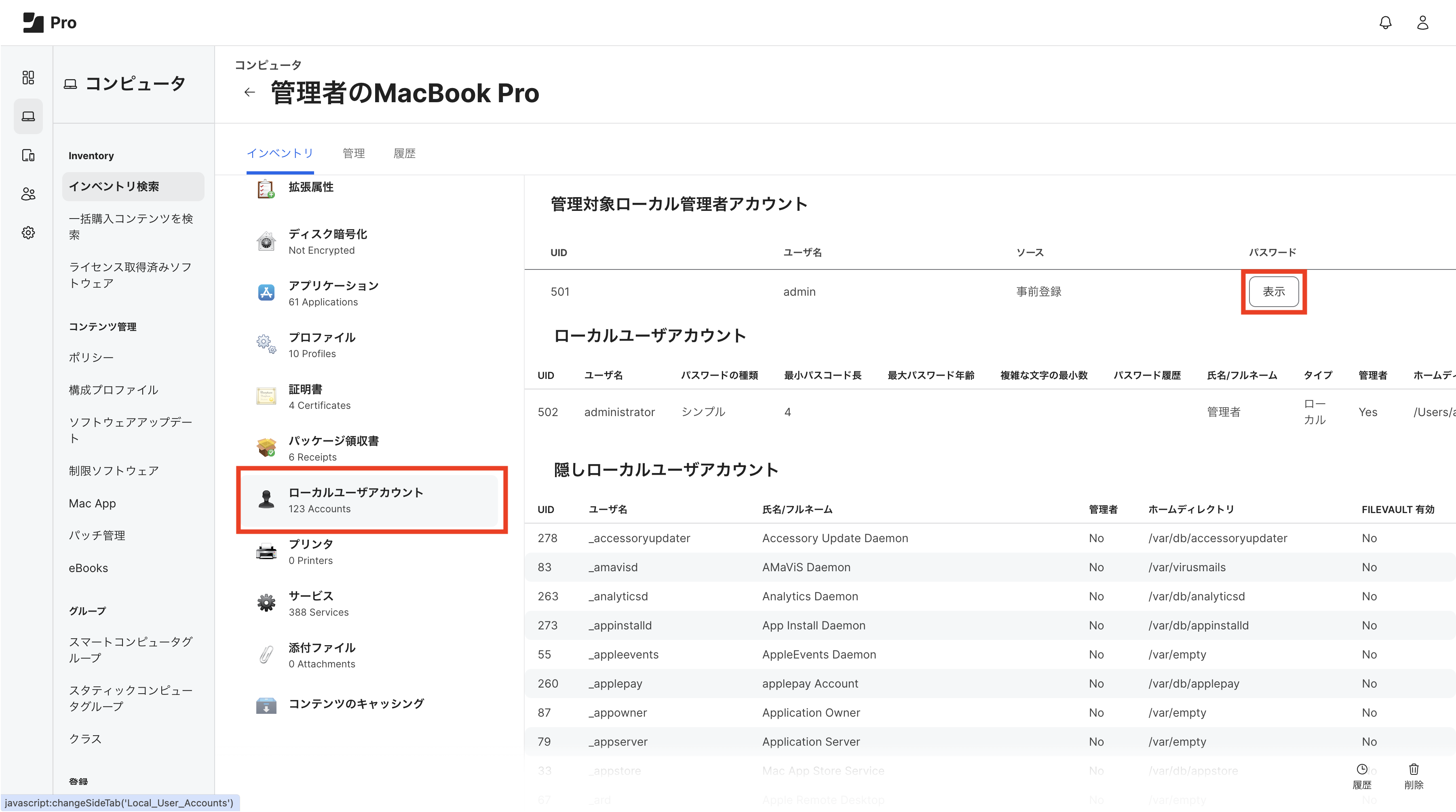

4.インベントリ > ローカルユーザーアカウント > 管理対象ローカル管理者アカウント > 表示 の順でクリックします

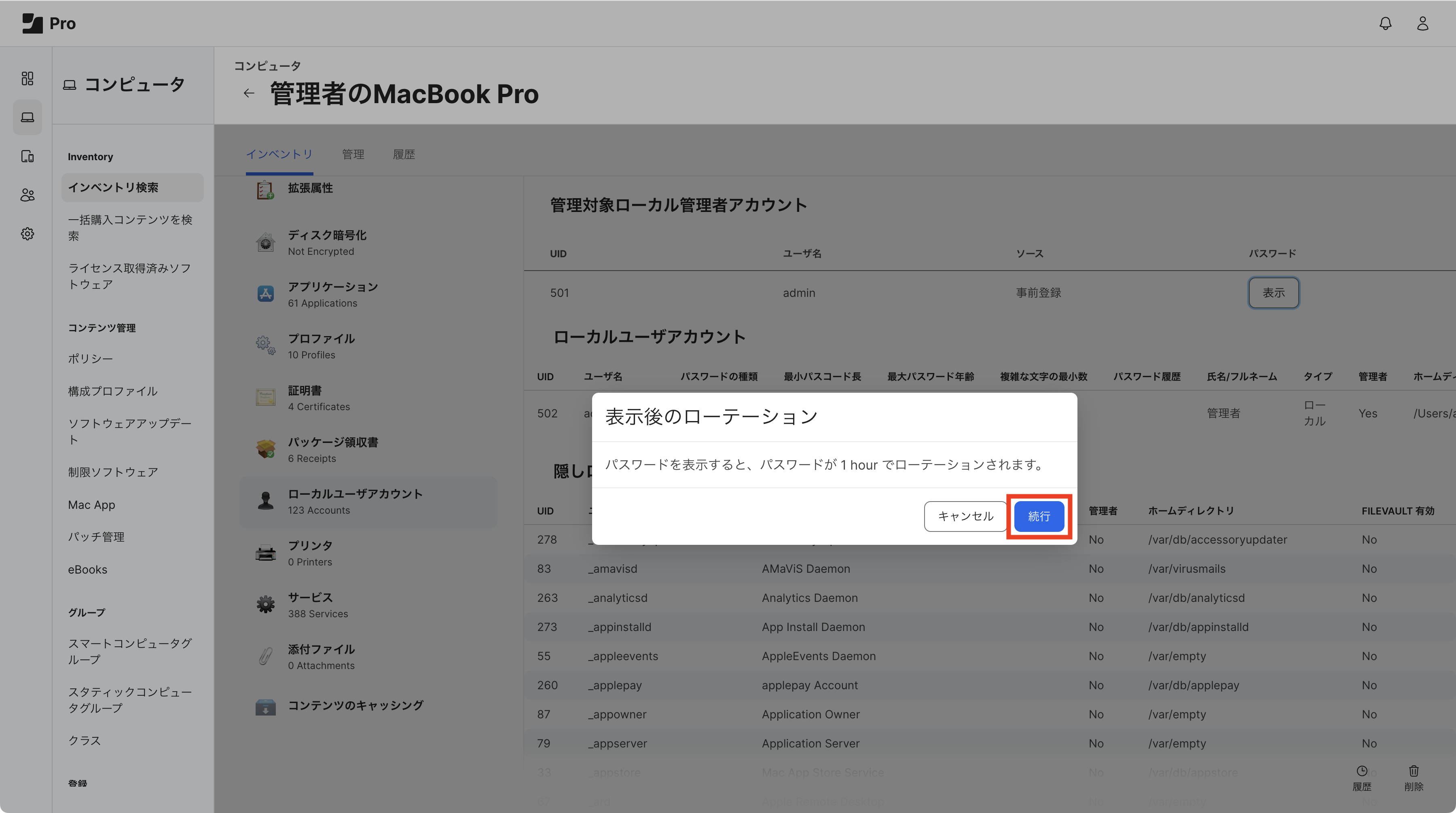

5.表示後にパスワードがローテーションする旨のメッセージが出ますので、続行をクリックします

6.表示された29文字のパスワードを控えます。パスワードの右側のアイコンをクリックすることで、表示されているパスワードがコピーされます

一度パスワードを表示すると表示後のローテーション間隔で指定した時間経過後にパスワードが更新されてしまいますので、表示したパスワードを使用する際はご注意ください。

まとめ

いかがでしたでしょうか?

LAPSを導入することで、これまでの懸念材料であったパスワード漏えい時のリスク軽減が期待できます。

また2種類あるLAPSのそれぞれの特徴についても理解を深めていただけたのではないでしょうか。

デバイスの設定状況に応じてどちらのLAPSを使用するべきなのか、今回のブログが参考になれば幸いです。

記事は2024年6月 5日現在の内容です。

この記事に付けられたタグ

おすすめ記事を見る