Jamf Pro 11.13~11.15 新機能紹介 「Jamf ID」や「ブループリント」で何ができるのか?

2025年を迎えてからあっという間に月日が流れ、桜が咲く季節になりましたね!Jamf Proも年始に11.13がリリースされてから、11.14,11.15と続々とアップデートがかかりました。

最新の11.15はJamf Nation User Conference(JNUC)で発表された「ブループリント」という新機能が搭載された大型アップデートとなっています。 さまざまな機能が追加されていますが、今回の記事では特に目玉の機能に焦点をあて、今後のデバイス管理にどのような効果をもたらすのかご紹介していきます!

目次

新機能1:Jamf IDを用いたシングルサインオン構成によるアカウント管理の効率化

これまでJamf ProではMicrosoft Entra IDやOkta、Googleといったお客様のアイデンティティプロバイダ(IdP)と統合し、SAML認証によるシングルサインオン(SSO)を行う機能が提供されていました。

そして、今回のアップデートでは、Jamf IDを用いたJamf ProへのSSOを構成することが可能になりました。 現在、Jamf ProtectではJamf IDによる認証が必須となっており、Jamf Security CloudにおいてもJamf IDを用いた認証が利用可能なため、複数製品をご利用のお客様では製品ごとのアカウント管理が不要となる点はメリットになります。

また、従来のIdP構成と今回のJamf ID構成を共存させておくこともできるので、Jamf Pro管理コンソールへのSSOはJamf ID、デバイスのエンロール時などエンドユーザに要求するSSOはIdPといった使い分けも可能です。Jamf IDによるSSOは今回ご紹介する「ブループリント」だけでなく、今後登場予定の機能においても必要になってくることが言及されていますので、ぜひ今からお試しください。

それでは、設定方法を見てみましょう!

事前準備

Jamf IDを用いたJamf ProへのSSO構成の設定にあたり、以下を準備してください。

・Jamf AccountとJamf ID ※1

・Jamf Proのクラウドサービス接続の有効化 ※2

※1 Jamf AccountとはJamfが提供するオンラインポータルサイトで、ライセンスの管理やアドオン機能の入手、個人用プロファイルの管理等が行えます。Jamf IDはJamf Account上で作成することができ、Jamf IDを使用して各種Jamf製品から認証を受けることが可能となります。

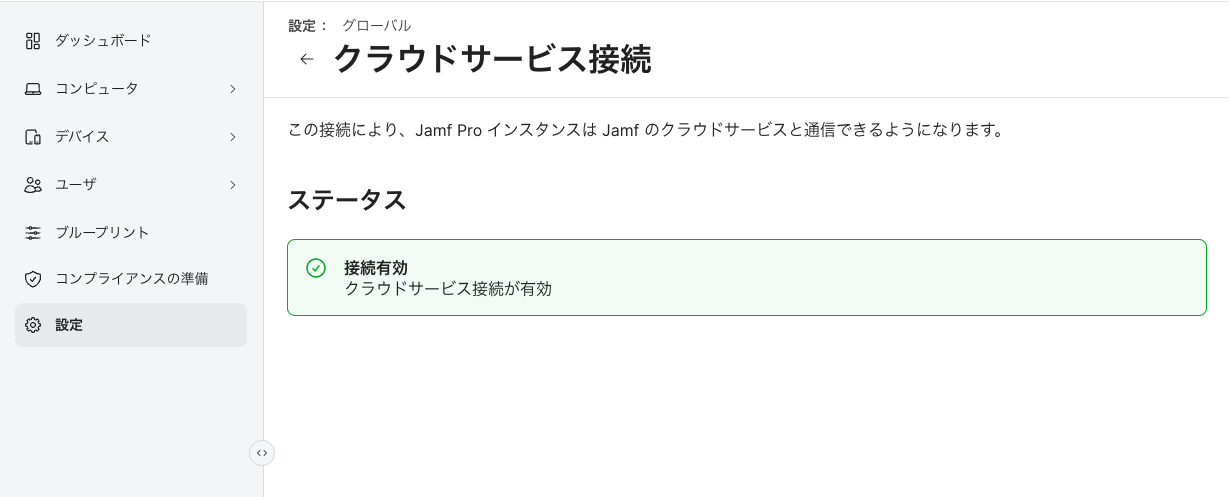

※2 クラウドサービス接続はJamf Proの 設定 > グローバル > クラウドサービス接続 から確認できます。

Jamf ProでJamf SSOのOIDC認証を有効にする

・Jamf Pro > 設定 > システム > ユーザアカウントおよびグループ にアクセス

まずは、ご自身のJamf IDに使用しているメールアドレスがEメールアドレス欄に記入されていることを必ずご確認ください。

・Jamf Pro > 設定 > システム > シングルサインオン を編集

「SSO認証の有効化」にチェックを入れ、認証方式は 「Jamf Account (OIDC)」を選択します。

※Jamf IDによるSSOを構成しつつ、従来通りユーザによる手動登録やSelf Service利用時のログインにIdP設定をしたい場合は、「エンドユーザにSAML認証を使用」にチェックを入れてください。

「OIDC IdP 統合設定」にてJamf Proのユーザマッピングが「Eメール」になっていることを確認した後、保存します。

※この際、フェイルオーバーログインURLのメモを忘れないようにお願いします!

以上で設定は完了です。以降はご自身のJamf IDでJamf Pro管理コンソールにログインが可能となります。

新機能2:宣言型デバイス管理を利用したブループリント機能の搭載

こちらは本記事の目玉です!

「ブループリント」はApple が既存のMDMプロトコルをアップデートして提供している「宣言型デバイス管理(DDM)」を活用して設定をデバイスに適用することができる機能です。

従来のMDMプロトコルではデバイスが設定を適用するために、必ずMDMサーバからデバイスに対してポーリングを行います。MDMサーバから送信されたコマンドをデバイスが受け取り、実行が完了すると、設定が正しく反映されたか確認するため、再度MDMサーバがポーリングを行う必要があります。

一方、宣言型デバイス管理であればMDMサーバからポーリングする必要がありません。事前にMDMサーバで定義され割り当てられたDeclarations(宣言)に基づいてデバイスが自律的に設定を変更します。

また、設定値に変更があった場合にはMDMサーバへ自律的に報告を行います。

このように、宣言型デバイス管理は非同期に設定を反映させるため、インターネット接続がなくともデバイスは常に正しい設定を適用した状態を維持することが可能となります。最近のJamf Proでは宣言型デバイス管理を利用したインベントリ収集を追加するなど注目度の上がっている仕組みです。11.15で大型新機能の「ブループリント」が追加されたことで今後も管理項目が増えることが期待できそうです。

前段が長くなってしまいましたが、ここからは「ブループリント」でどのような設定ができるのかを見ていきましょう!

設定画面

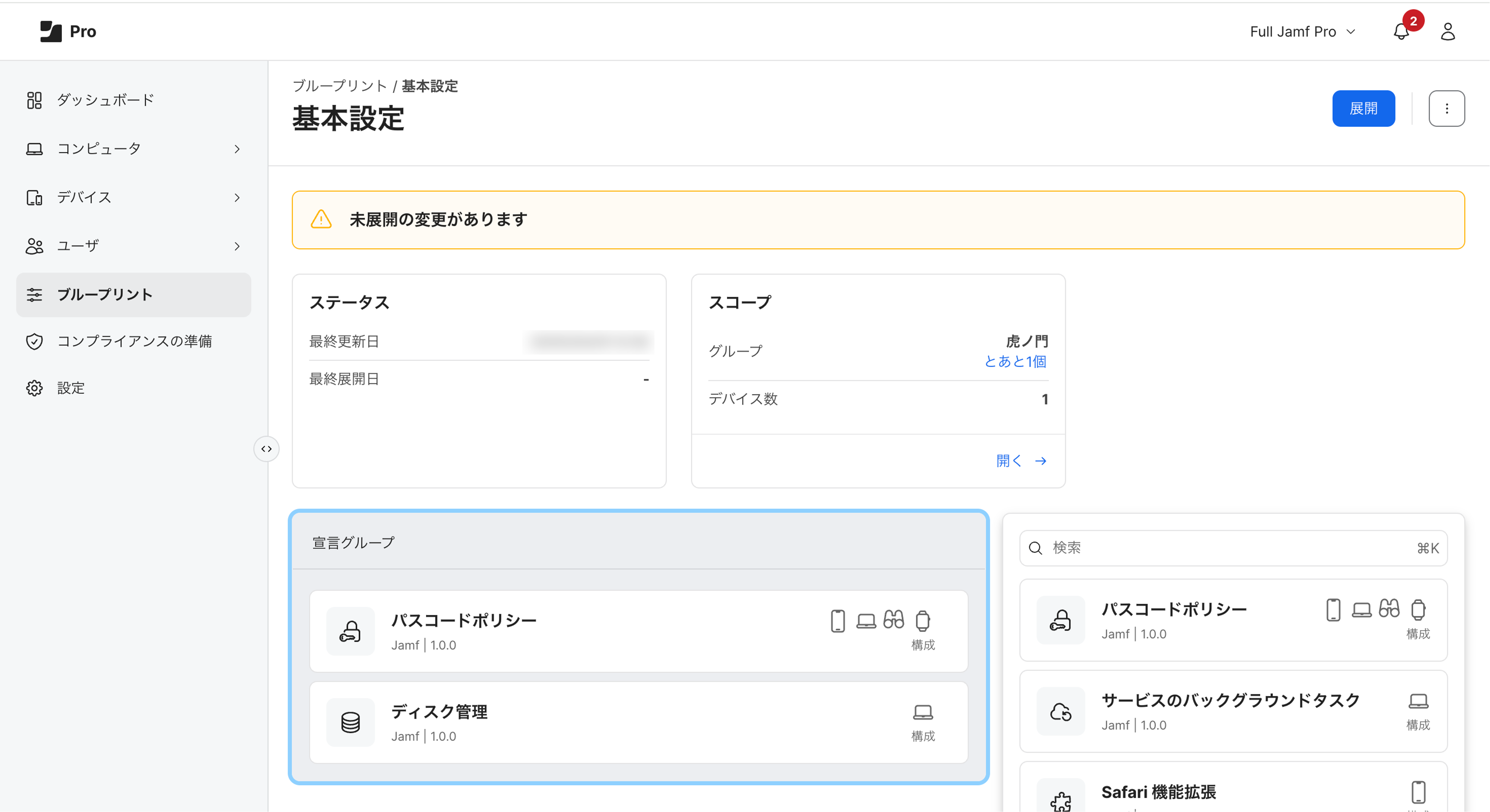

「ブループリント」はOSごとの設定ではなく、サイドバーに独立した形で搭載されています。

中身を見てみると6つテンプレートが用意されています。

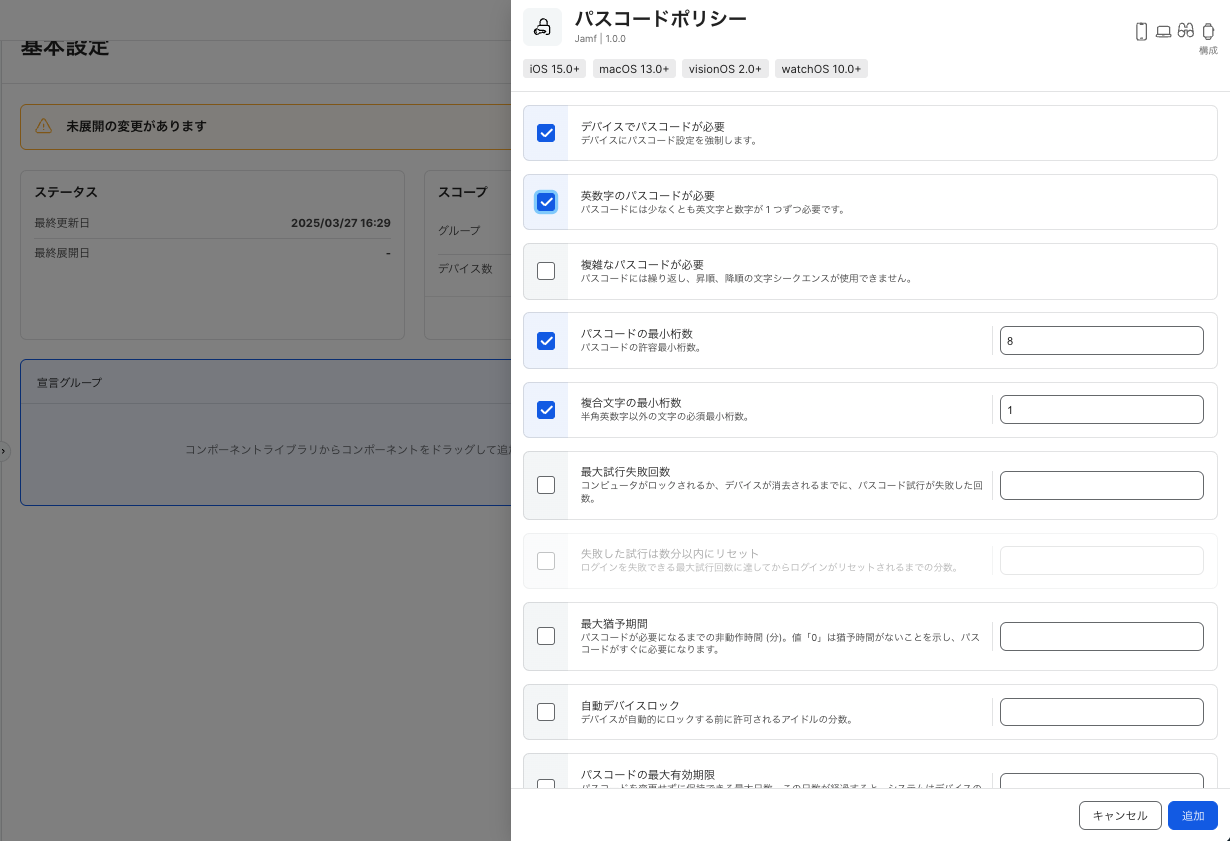

- パスコードポリシー(iOS 15.0以降、macOS 13.0以降、visionOS 2.0以降、watchOS 10.0以降)

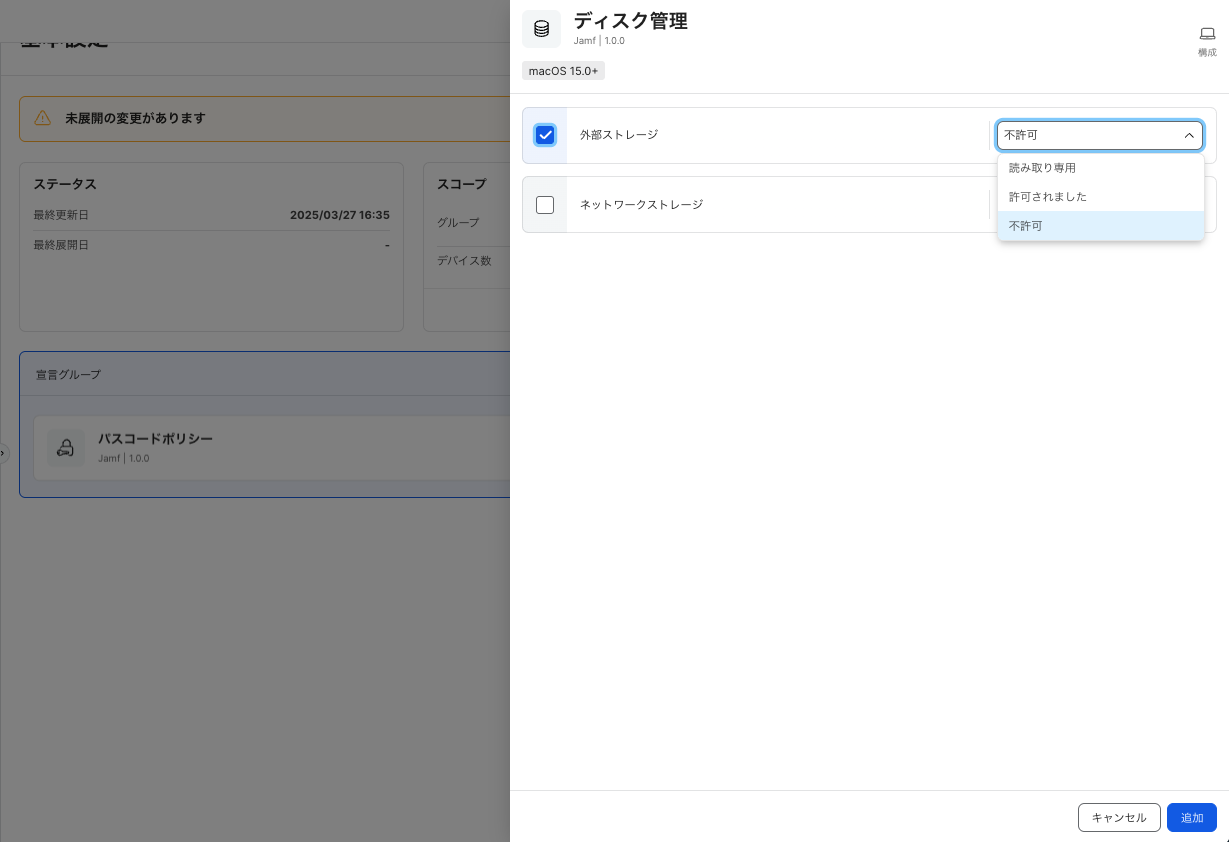

- ディスク管理(macOS 15.0以降)

- 計算設定(iOS 18.0以降、iPadOS 18.0以降)

- Safari 機能拡張(iOS 18.0以降)

- サービス構成ファイル(macOS 14.0以降)

- サービスのバックグラウンドタスク(macOS 15.0以降)

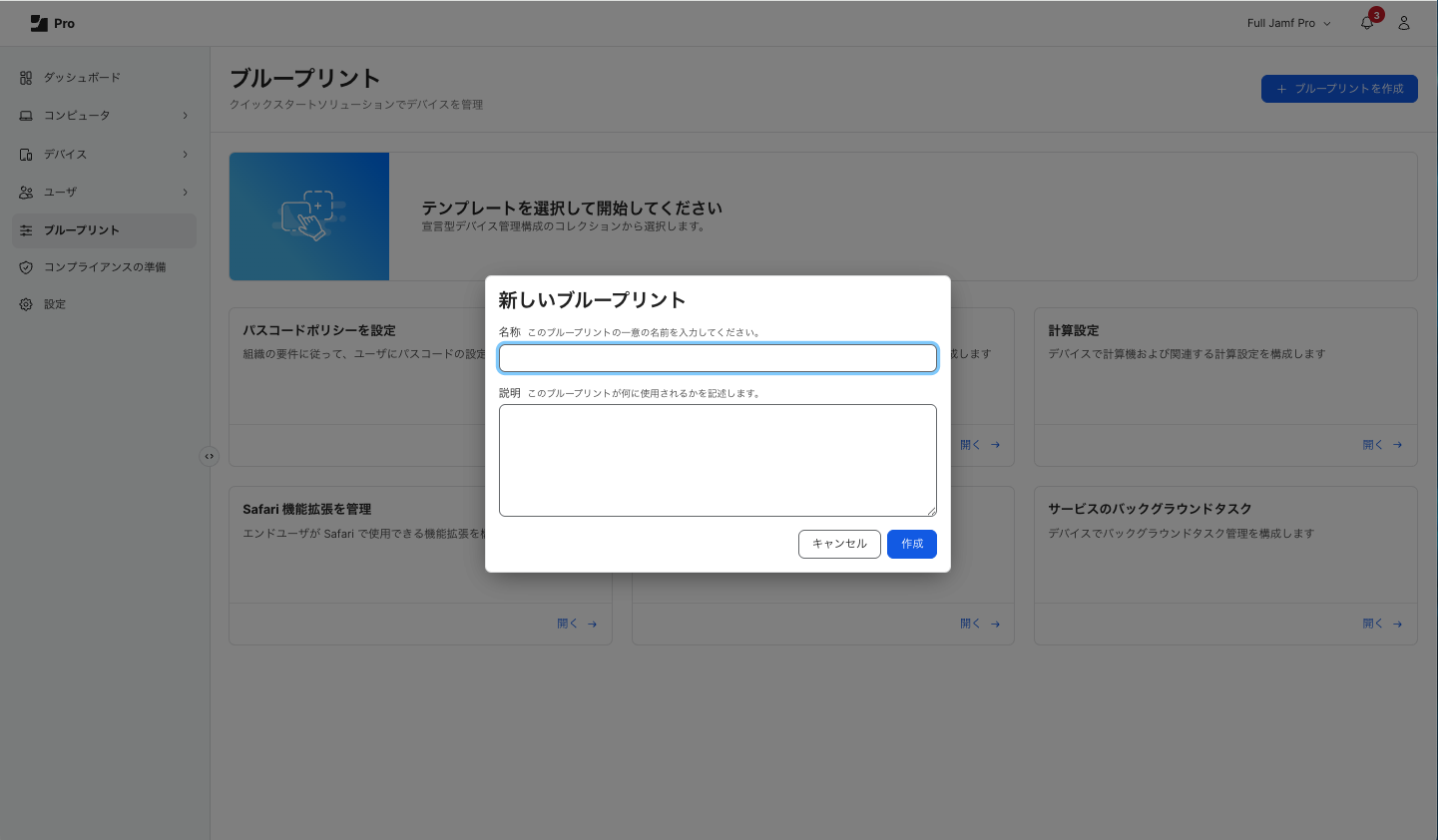

設定はテンプレートから作成することもできれば、画面右上部の「ブループリントを作成」から作成することも可能です。今回はデバイスにパスコードの設定や文字数を強制できる「パスコードポリシー」と外部ストレージへの接続制限ができる「ディスク管理設定」を試していきましょう!

作成を始めると表示名の入力が求められます。

(日本語で表示名を入力しようとしたところ、変換時のEnterで「作成」ボタンを押したと判定されてしまい、次の画面へと飛ばされてしまいました。日本語で入力したい皆さまはお気をつけください!)

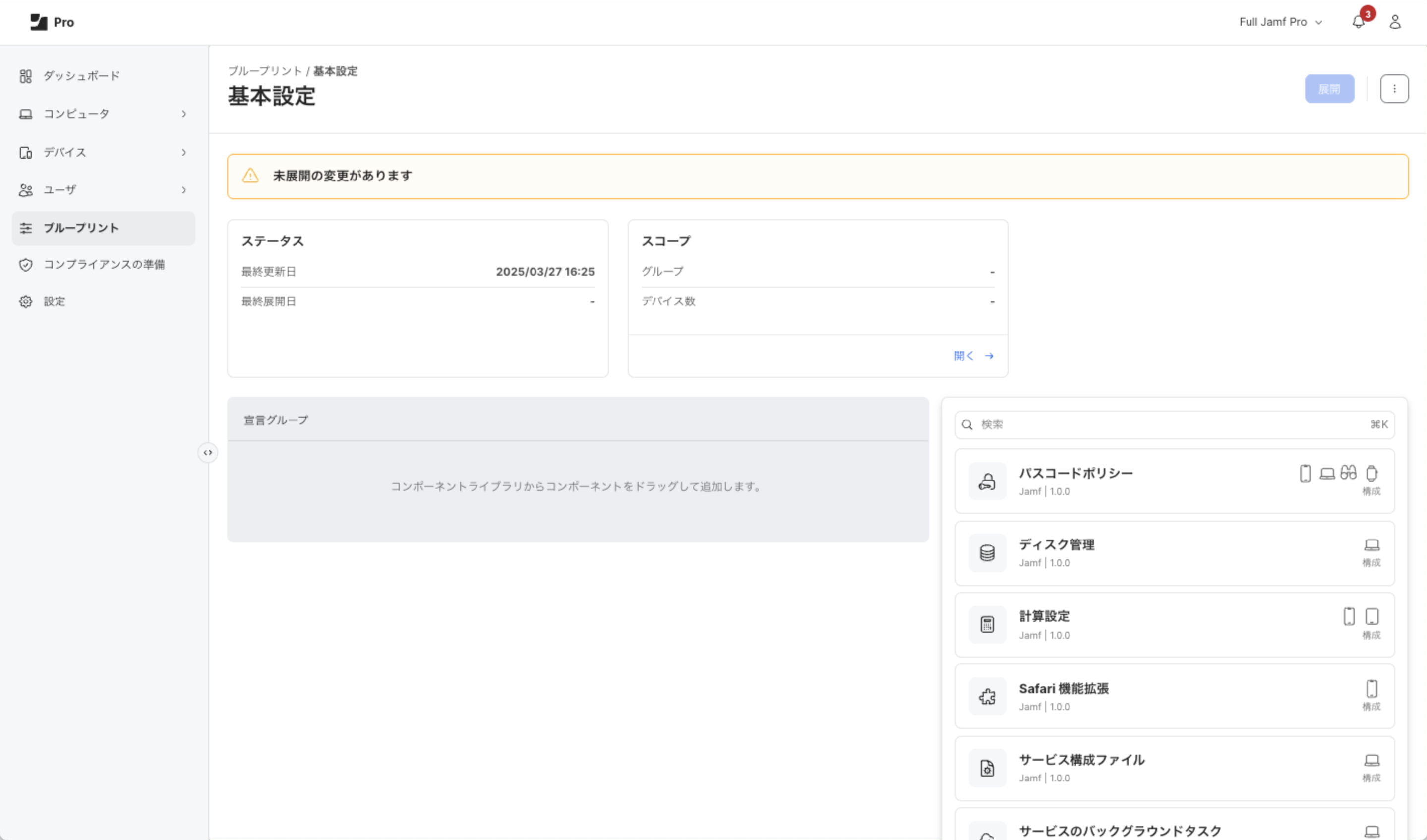

空のブループリントが作成されたので、次はスコープやコンポーネント(宣言型構成)を設定していきましょう。

コンポーネントによっては対象のOSバージョンや種類が異なるため、設定時にはどのOSに展開できるのか確認しながらの設定をお願いします。また、ブループリントはOSごとに設定を作り分ける必要がなくmacOSもiOS/iPadOSも同じ設定で管理できる点が特徴となっています。

スコープとして設定できるのはスマートグループとスタティックグループのみとなりますが、グループは複数選択可能です。

右下に配置されたコンポーネントをクリックして設定を行うと、宣言グループと書かれたスペースに自動追加されていきます。

最後に右上の「展開」を押すことで設定は完了です。

それではデバイスの様子も確認してみましょう!

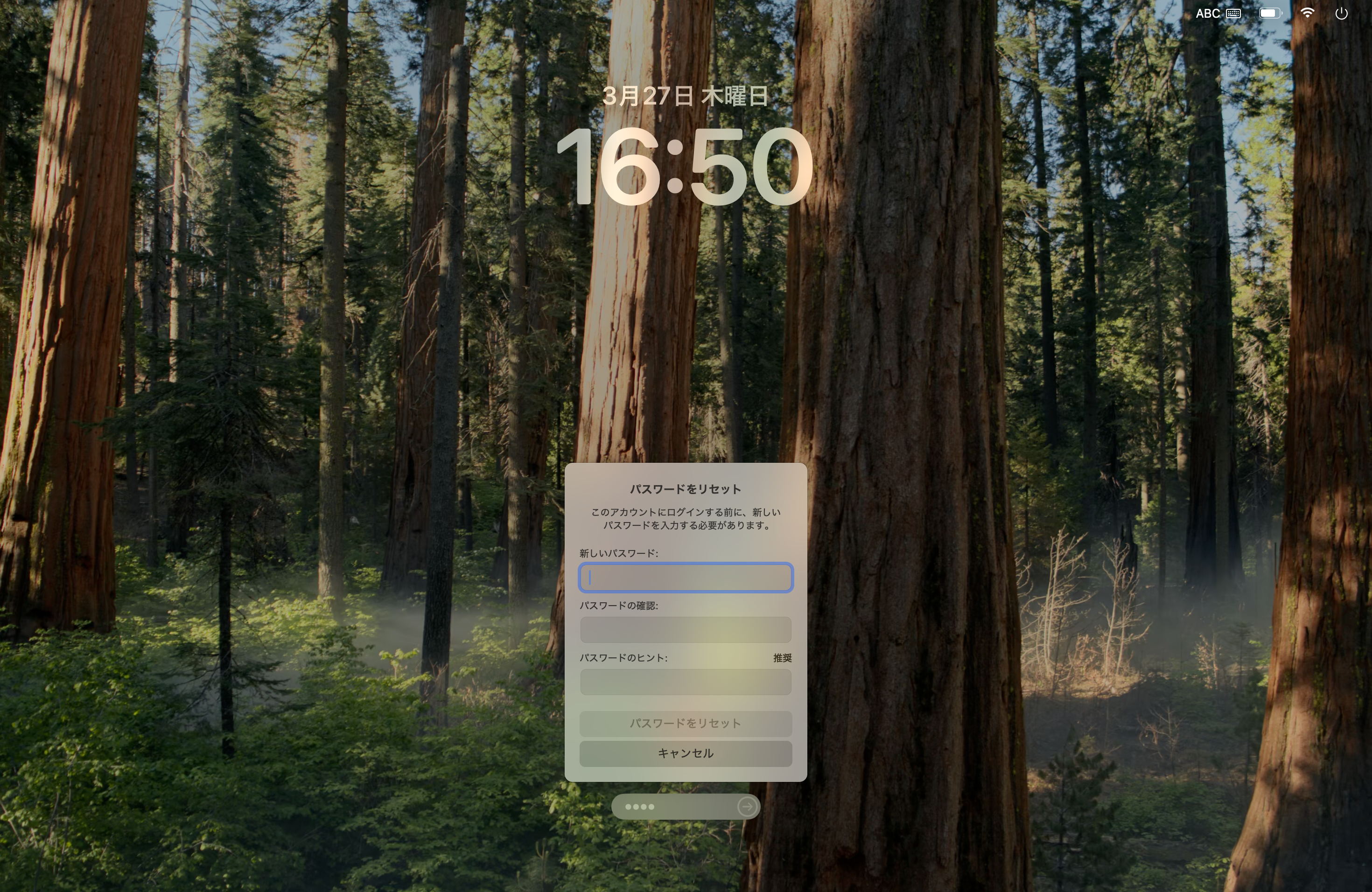

デバイス側には「パスワードポリシーがアップデートされました」という通知が届いていますね。今回パスワードポリシーの設定にて、「次回の認証時にパスワードを変更」にチェックを入れていたため、再ログイン時には強制的にパスワードの変更が求められました。

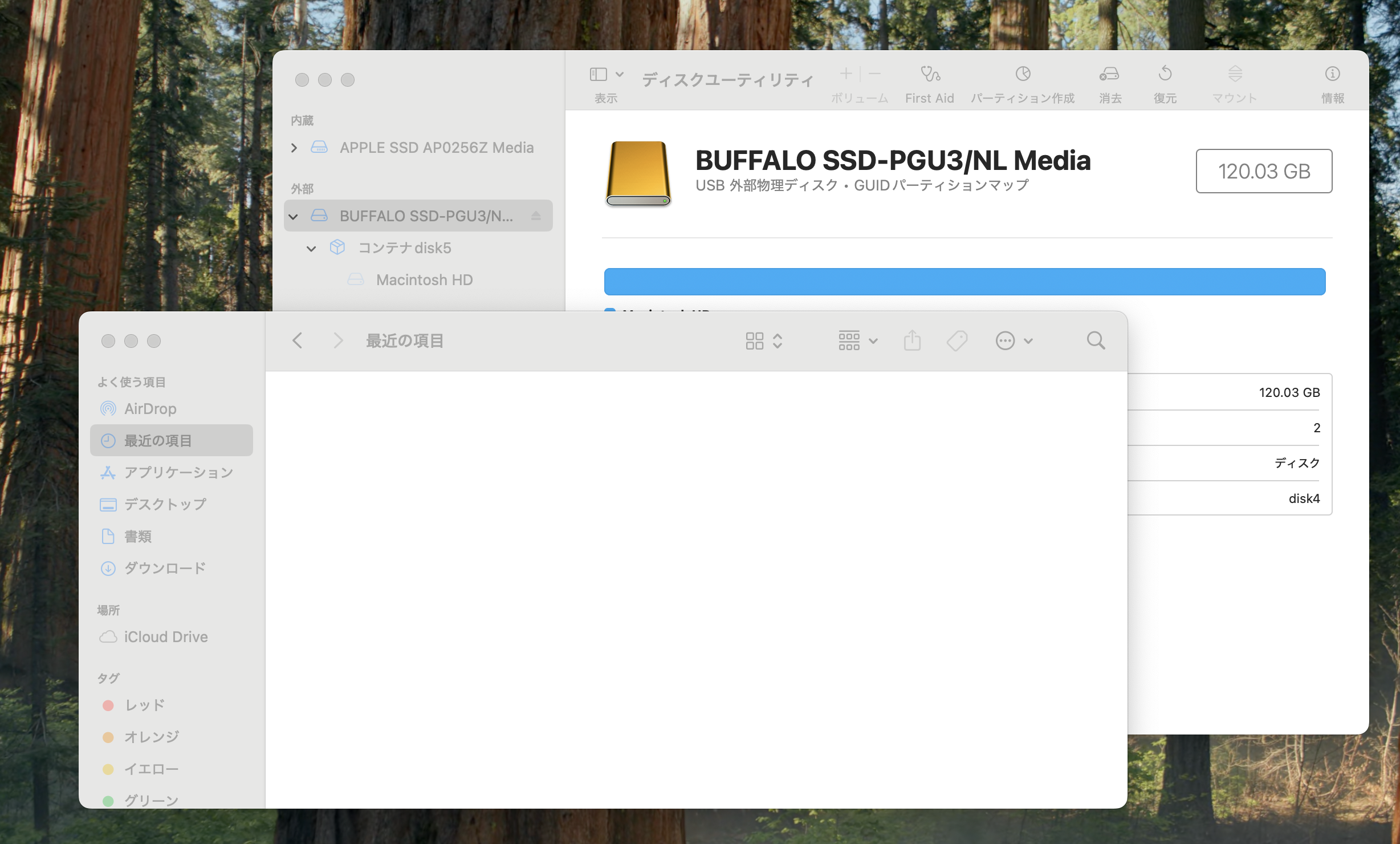

もう1つ設定していた、外部ストレージの不許可もしっかりと展開されていますね!

デバイスでの挙動を確認してきましたが、現状Jamf Pro側ではブループリントを展開した後のログを確認することができません。

従来の機能同様にログが見られるようになったら嬉しいですね。今後のアップデートに期待です!

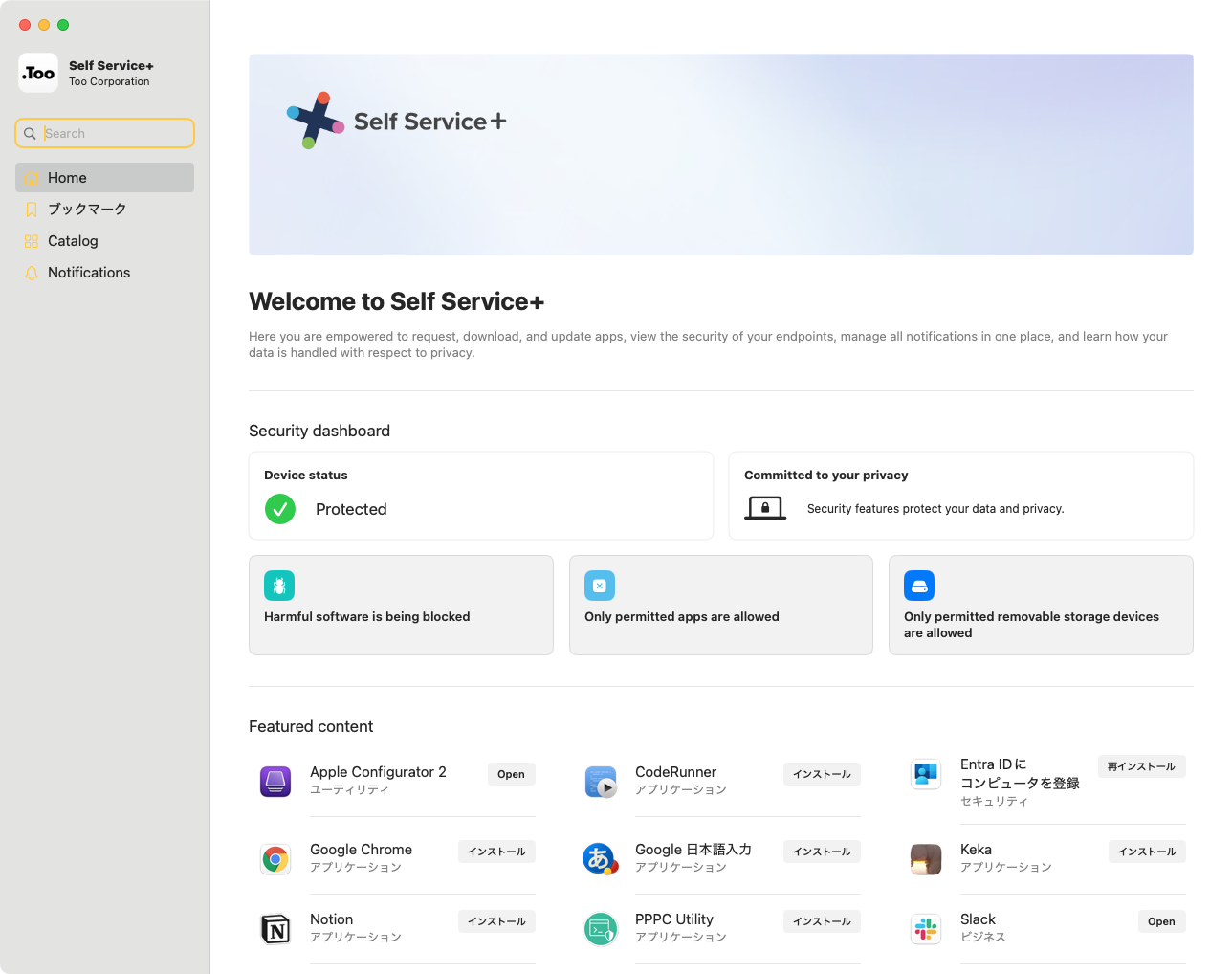

新機能3:Self Serviceの機能拡大版!Self Service+

macOS版Self Serviceの機能拡張版となるSelf Service+が登場しました。

従来のSelf Serviceは、エンドユーザ専用のアプリカタログのような役割を持っています。Jamf ProからSelf Service上に掲載するものを設定することができ、Self Service上にあるアプリケーションのインストールやポリシーの実行などをエンドユーザの好きなタイミングで行うことができます。

今回登場したSelf Service+の大きな特徴は、従来のSelf Service機能にセキュリティダッシュボードが追加された点です。 デバイスにJamf Protectがインストールされている場合、エンドユーザが自身の利用しているデバイスのセキュリティステータスを確認できるようになりました。

※Self Service+のシステム要件はJamf Pro 11.10.0以降、かつmacOS 13以降を搭載した管理対象デバイスとなっています。

あわせて、従来のSelf ServiceはSelf Service Classicへ名称が変更となります。

Self Service+はSelf Service Classicと併用することも、Self Service Classicの代替として使用することも可能です。

ここで注意していただきたいのは、現時点のSelf Service+はまだ初期段階であるということです。今後は「従来のSelf Serviceの機能拡張」として、日本語への対応など、さまざまな機能が追加されていく予定となっています。まずは現在のSelf Service Classicと併用しながら、今後のアップデートに期待しましょう!

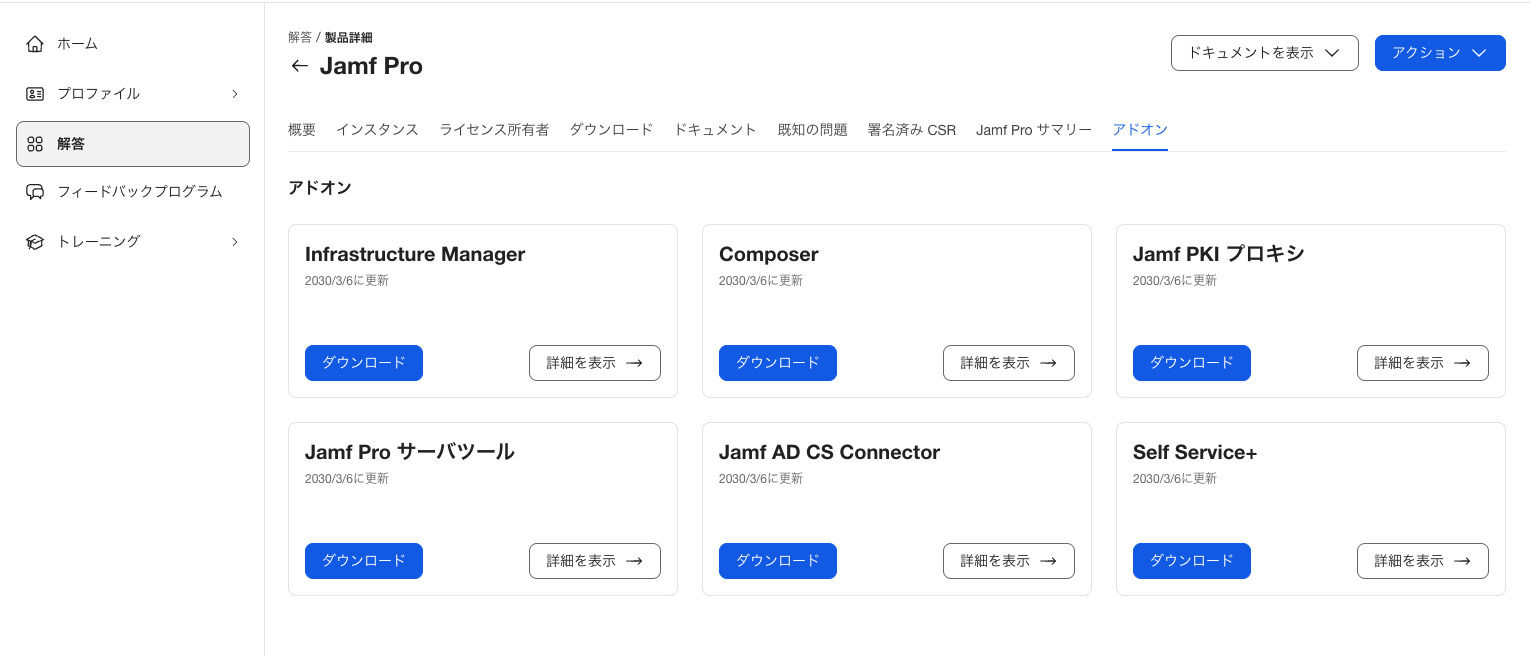

それでは、Self Service+の入手方法を見てみましょう。

Self Service+ の入手

Jamf Accountにログインし、製品 > アドオンからSelf Service+のパッケージファイルをダウンロードします。

Jamf Proからデバイスへの配布と設定

入手したパッケージファイルをJamf Proの 設定 > コンピュータ管理 > パッケージ からアップロードします。 アップロード完了後、ポリシーからSelf Service+のパッケージファイルを選択し、Scopeで対象のデバイスを指定して配布します。

すでにSelf Service Classicをご利用の場合は、Self Service Classicの設定内容がSelf Service+ にも反映されるようです。

その他新機能

①折りたたみ可能なサイドバーで作業スペースに変化

Jamf Proのサイドバーが折りたためるようになりました。

トグルボタンをクリックすると折りたたむことができ、今までよりも広いスペースで作業することができます。折り畳んだ状態からもう一度トグルボタンをクリックすると元に戻ります。

また、折り畳んだ状態からサイドバーにカーソルを当てると、一時的にサイドバーを展開させることもできます。

ちなみに、コンソール上に「コンプライアンスベンチマークの準備」という項目が追加されていることにお気づきでしょうか?こちらは今後実装予定のコンプライアンスベンチマークが使えるよう、今のうちからJamf IDのSSOを設定しておいてね!という画面のようです。

これだけ大々的に予告されると、新機能への期待値が高まりますね!

②Active Directory証明書サービス(AD CS)統合のアウトバウンド通信モードのサポート

AD CS統合に「アウトバウンド通信モード」のサポートが開始されました!

Jamf ProとAD CSを統合することで、構成プロファイル経由でコンピュータやモバイルデバイスに証明書を発行することができます。

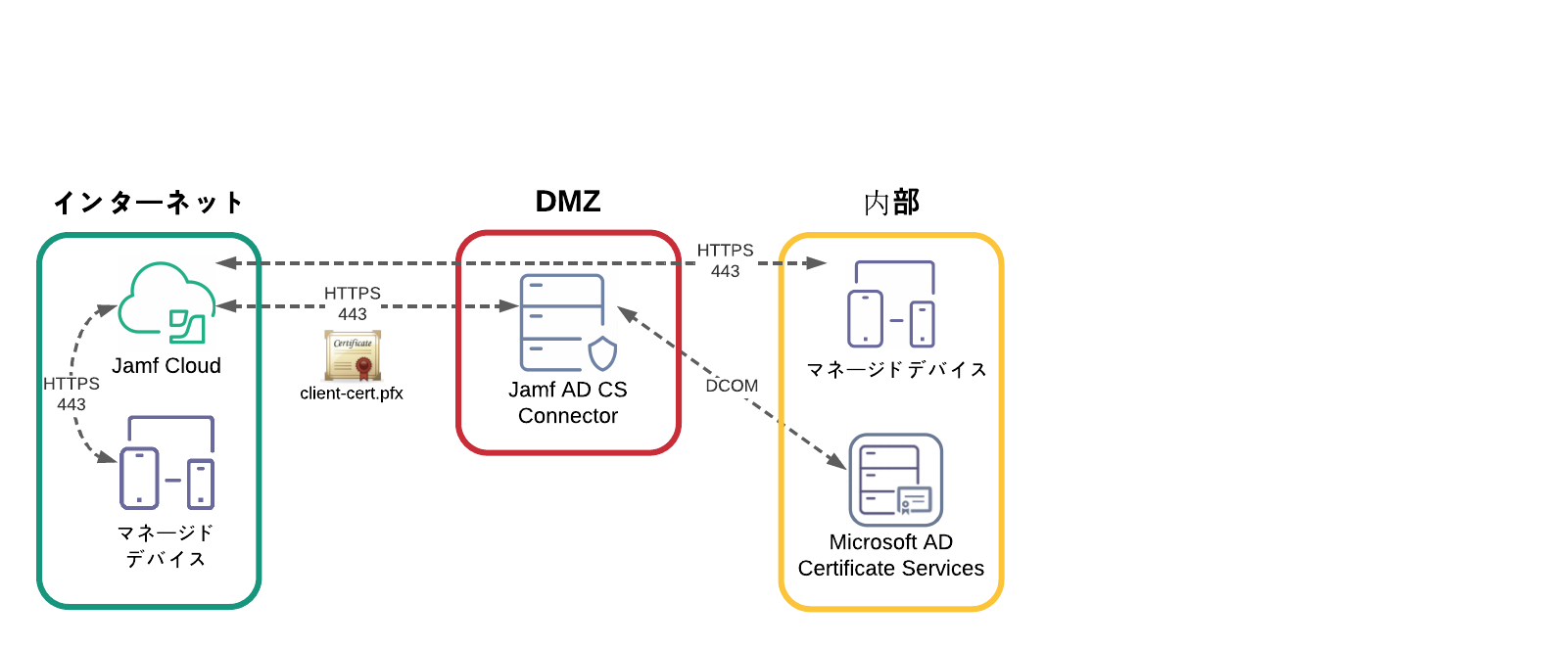

従来のAD CS統合は、Jamf ProからAD CS に証明書のリクエストを行う「インバウンド通信」のみがサポートされていました。この通信はファイアウォールポートを開くほか、DMZ上にJamf AD CS Connectorを構築する必要があり、構築に負担があります。

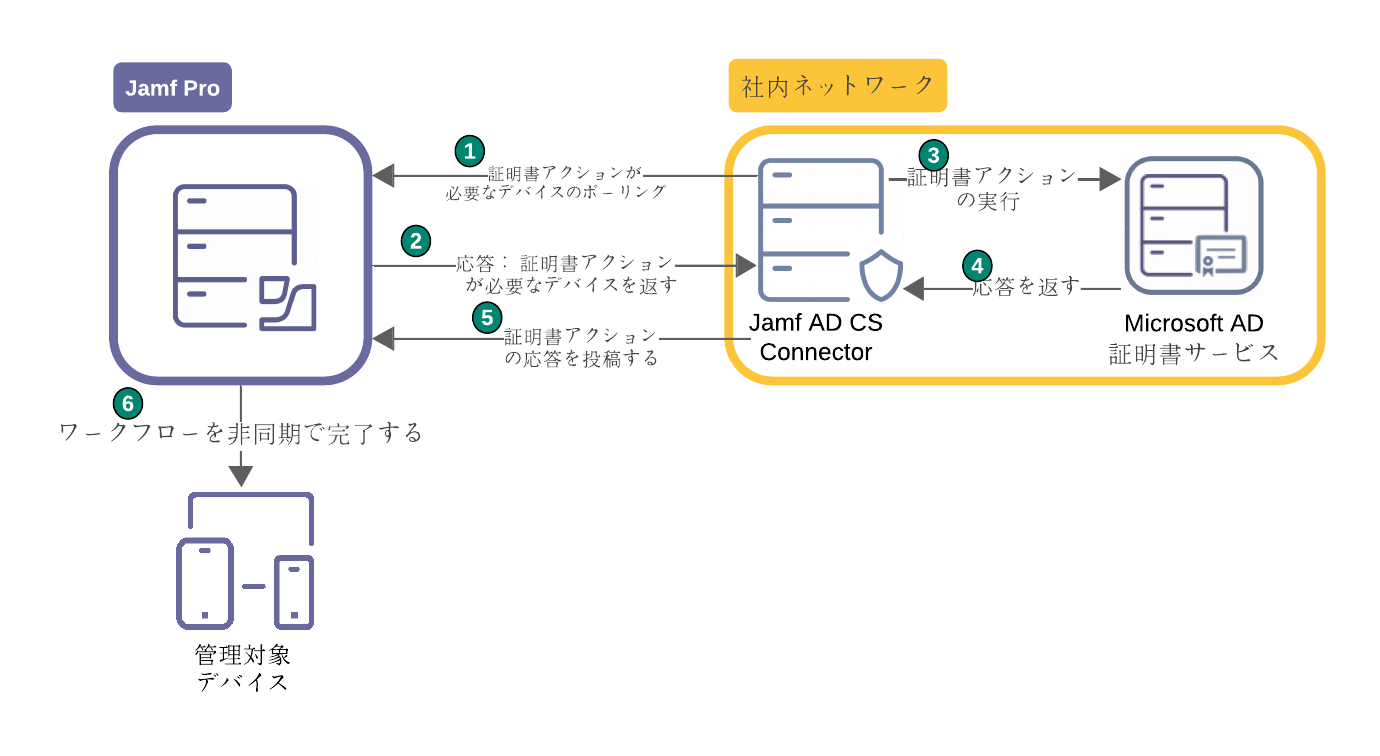

ですが、今回追加された「アウトバウンド通信」は、Jamf AD CS Connector(2.0.0以降)からJamf Proに対し定期的に未処理の証明書要求を取得する動きをとり、ファイアウォールポートの開放やリバースプロキシの構成が不要になるため、初期構築の負担が軽減される点がメリットになります。

(インバウンド通信は今後もご利用いただけますので、既存のAD CS統合がありアウトバウンド通信を必要としない場合には引き続きAD CS Connector 1.1.0の利用を推奨しています)

今回はご紹介までになりますが、構築をご検討の方はこちらをご覧ください!

③共有デバイスにおけるデバイスコンプライアンスのサポート

従来サポートされていた「デバイスコンプライアンス機能」「共有デバイス」のサポートが追加となりました。

共有デバイスモード(SDM)はiOS, iPadOS, Androidデバイスを複数の従業員で共有して使えるように構成できるMicrosoft Entra ID機能となります。 サポートが追加されたことにより、共有デバイスもポリシーに準拠したデバイス上の信頼できるユーザのみをMicrosoftによりホストされる社内リソースにアクセスすることが可能になりました。

利用にあたり、Jamf SetupとJamf Resetを共有デバイスモード用に構成してデバイスに展開する必要があります。

当機能についてもご紹介のみとなりますが構築をご検討の場合には、こちらをご参照ください。

まとめ

いかがでしたでしょうか?

今回は Jamf IDを用いたSSOの構成追加やブループリント、Self Service+など比較的大きなアップデートについてご紹介しました!

今回ご紹介したもの以外にもApple Intelligenceの制限機能など、さまざまな機能が日々追加されていますので、ぜひ会社のポリシーに合わせてJamf Proをご活用ください。

(他記事にて「Apple Intelligenceの安全性と企業における向き合い方」を掲載しておりますので、ご興味があればぜひご覧ください)

今回ご紹介した機能に関するご質問や、その他Jamf製品全般に関するご相談など、気になることがありましたら、サポートさせていただければと思いますので、ぜひお気軽にお問い合わせください!

さらなるアップデートに向けて、新機能を活用しながらJamf Proによる快適なデバイス管理をしていきましょう。

記事は2025年4月10日現在の内容です。

この記事に付けられたタグ

おすすめ記事を見る